カスタム脅威検出機能 - SIEM / Security Lake

カスタム脅威検出機能の必要性

Amazon GuardDuty には多くの脅威検出機能がありますが、カスタムユースケースに対応した検出ルールを作成することはできません。カスタム脅威検出を行うには以下が必要です。

- ユースケースの特定

- ユースケースに必要なデータを含むログソースの特定

- イベントとログソースの一元管理

- 相関ルールの作成と違反行為の検出と分類

- 分類に基づくアラート設定の定義

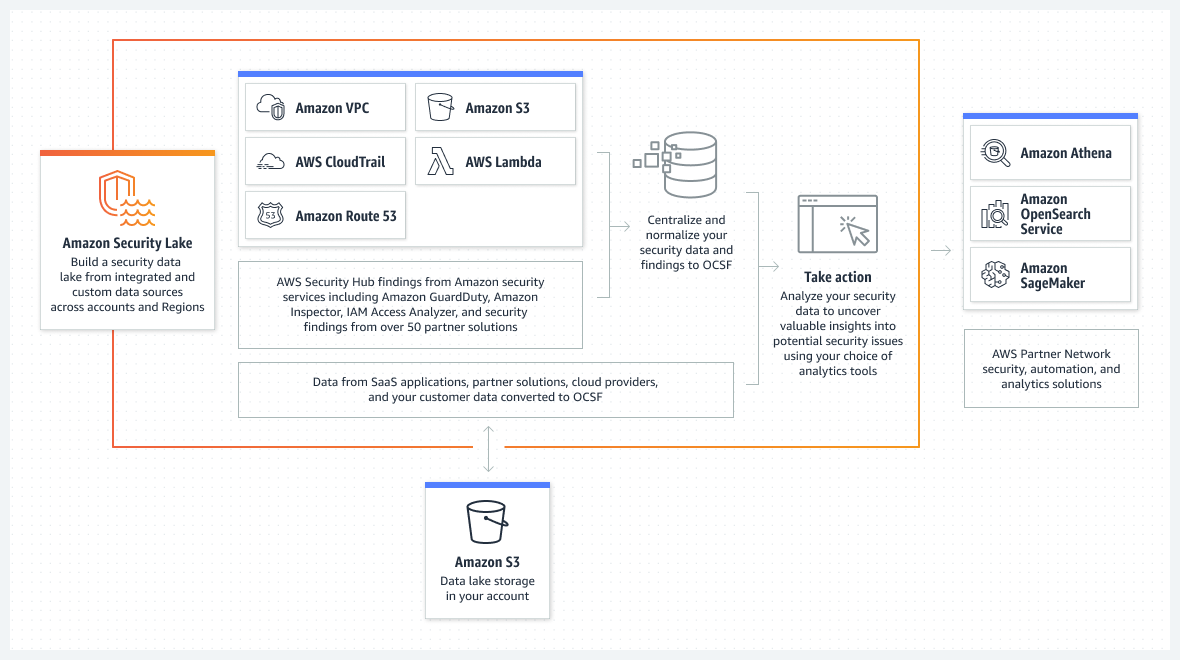

Security Lake の構築

複数アカウント環境における多様なイベントログを、Open Cybersecurity Schema Framework (OCSF) に標準化されたデータとして一元的なデータレイクに集約するには、Amazon Security Lake を活用できます。このサービスはペタバイト級にスケールし、CrowdStrike、Palo Alto、Tanium、Okta などのサードパーティ製エンタープライズセキュリティソリューションとの統合を簡素化します。また、SIEM ソリューション(サブスクライバーとして機能)、ビジネスインテリジェンスツール、Amazon Athena を使用したレイク全体のクエリなども可能です。 Security Lake を使用すると、可視化ツールでは短期間のデータを保持しつつ、すべてのログを検索可能な形式で何年も記録として保持できます。

Amazon Security Lake の詳細については以下の 2 つのセッションもご覧ください

Security Information and Event Management (SIEM) との統合

ハイブリッドインフラストラクチャ環境では、イベントの一元化(オンプレミス/マルチクラウド)に SIEM がよく使用されます。これにより、イベントを分析し、ビジネス目標達成に必要な様々なユースケースに基づいてインシデントを検出するルールを設定するための中央リポジトリが提供されます。

市場の多くの SIEM ソリューションは AWS からデータを収集する機能を持っています(AWS CloudTrail、AWS Security Hub 検出結果など)。以下は AWS ログを収集できるベンダーの一部です:

- Splunk

- IBM Security QRadar

- Sumo Logic

- Securonix

- Exabeam

- Rapid7

- Logrhythm

- Microfocus (arcsight)

- Gurucul

- Microsoft Azure Sentinel

- その他

AWS Security Hub は SIEM ですか?

いいえ。 SIEM ソリューションはイベント(ファイアウォールの許可メッセージなど)を集約し、相関分析してセキュリティ検出結果/違反を生成します。AWS Security Hub は検出結果(セキュリティチームが対応するために関連する情報)を集約します。

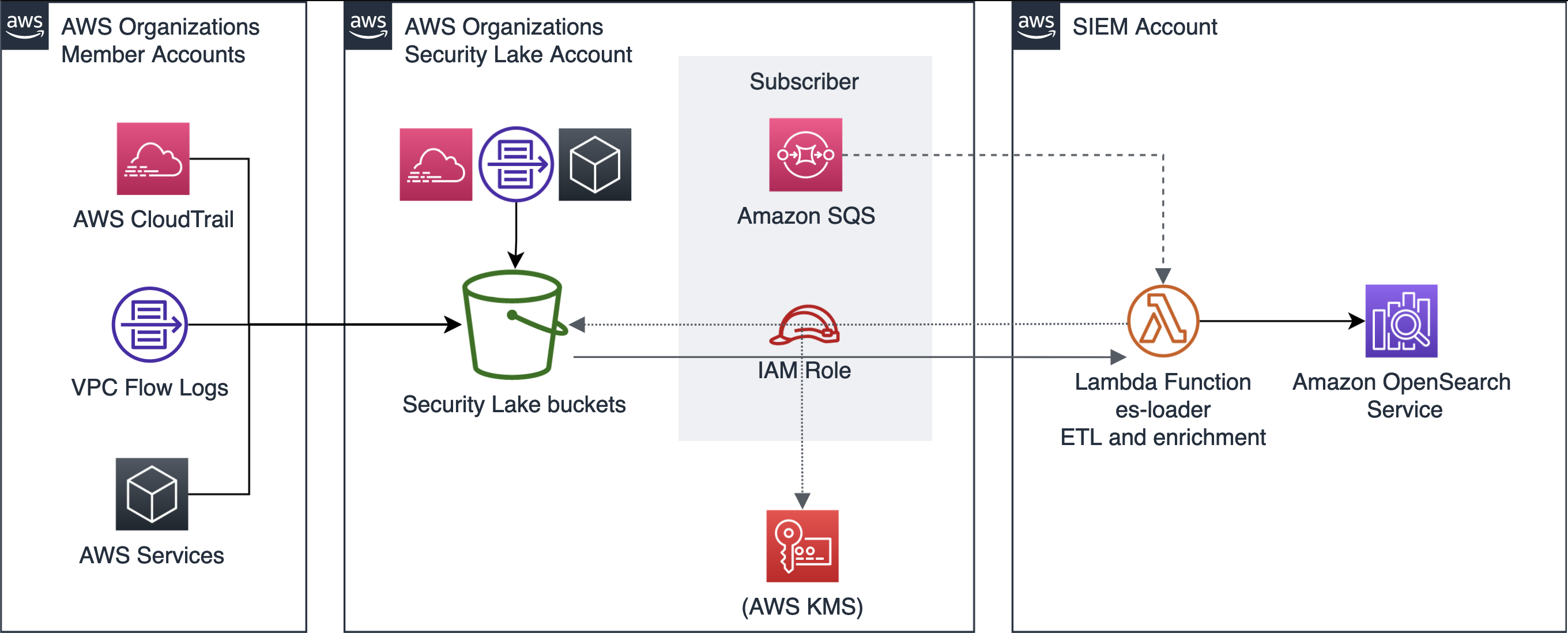

Amazon OpenSearch 上の SIEM

AWS-samples の GitHub で公開されている CloudFormation テンプレートを使用して、AWS アカウント内の OpenSearch クラスターに SIEM をデプロイできます。

AWS Samples: SIEM on Amazon OpenSearch Service

OpenSearch は 2200 の標準搭載オープンソース Sigma セキュリティルールを提供します。

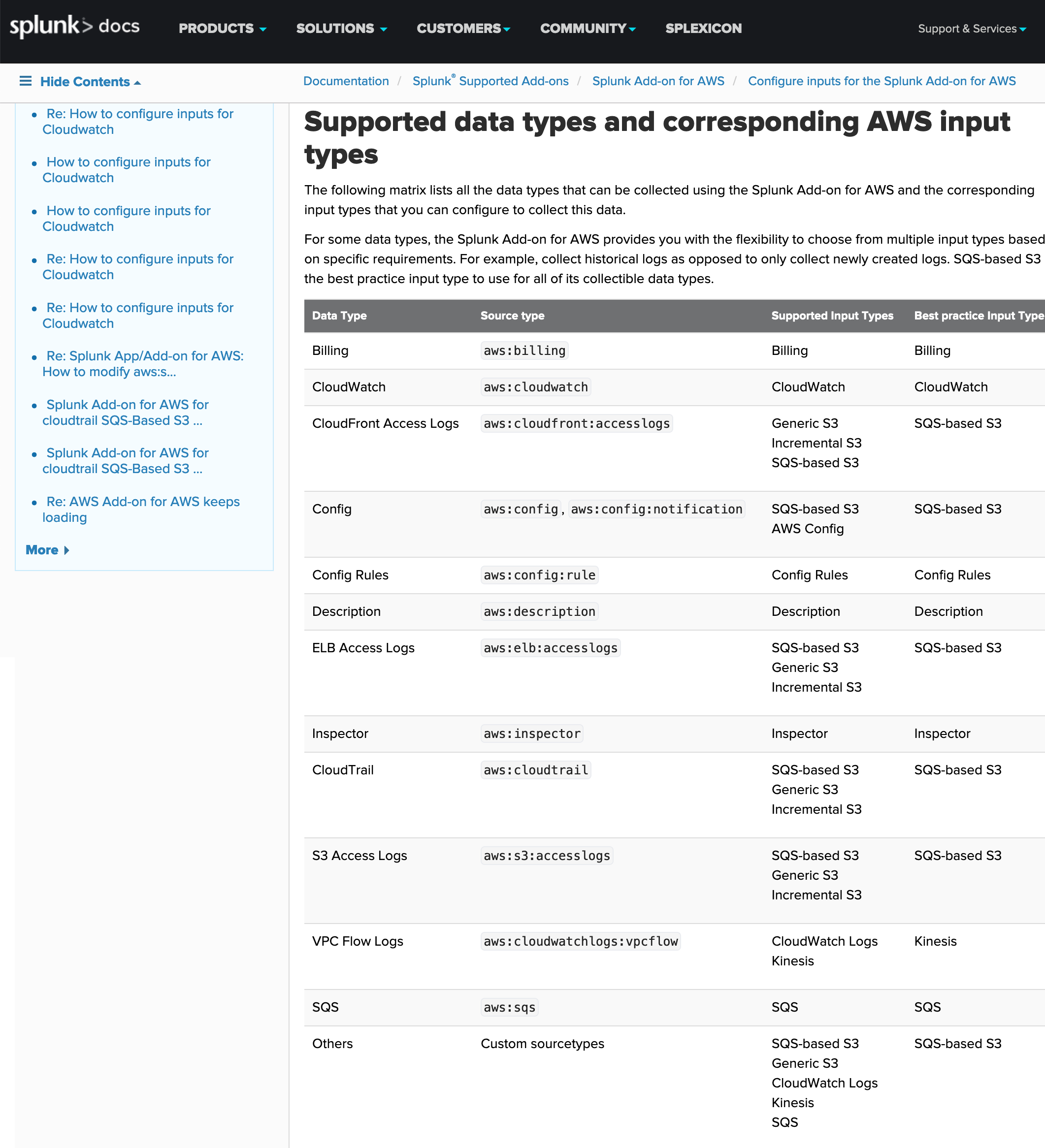

Splunk

Splunkには、次のドキュメントの画像にあるように、クラウドログを統合する機能があります。

関連情報

- Introduction to the Splunk Add-on for Amazon Web Services (ドキュメント)

- Add-on en SplunkBase

- Add-on en SplunkBase (ドキュメント)

- QuickStart for splunk deployment in AWS

AWS Marketplace

Splunk は AWS Marketplace で購入できます。

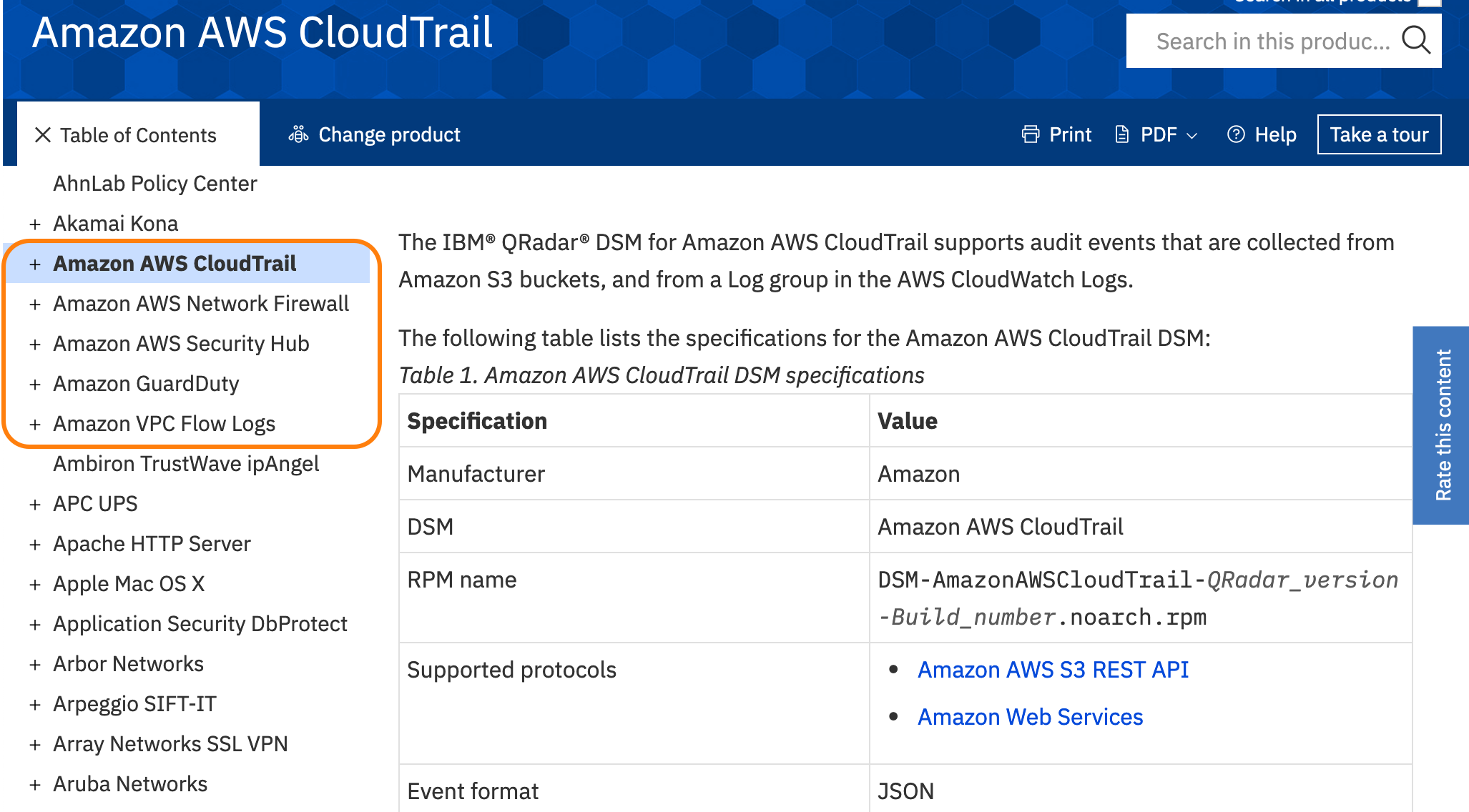

IBM Security QRadar

QRadarには、ドキュメントの次の画像に示すように、クラウドログを統合する機能があります。

[ドキュメントへのリンク ]

Extensions in X-Force App Exchange

AWS Marketplace

QRadarは、AWS Marketplace で以下の複数の方式 で購入できます

料金

- Amazon Security Lake の料金

- 15日間の無料トライアルを提供します

- Amazon OpenSearch Service の料金

- 1 か月あたり 750 時間の無料利用枠と、オプションの Amazon Elastic Block Store (EBS) ストレージを月あたり 10 GB まで利用できます