インフラストラクチャの脆弱性管理と侵入テストの実施

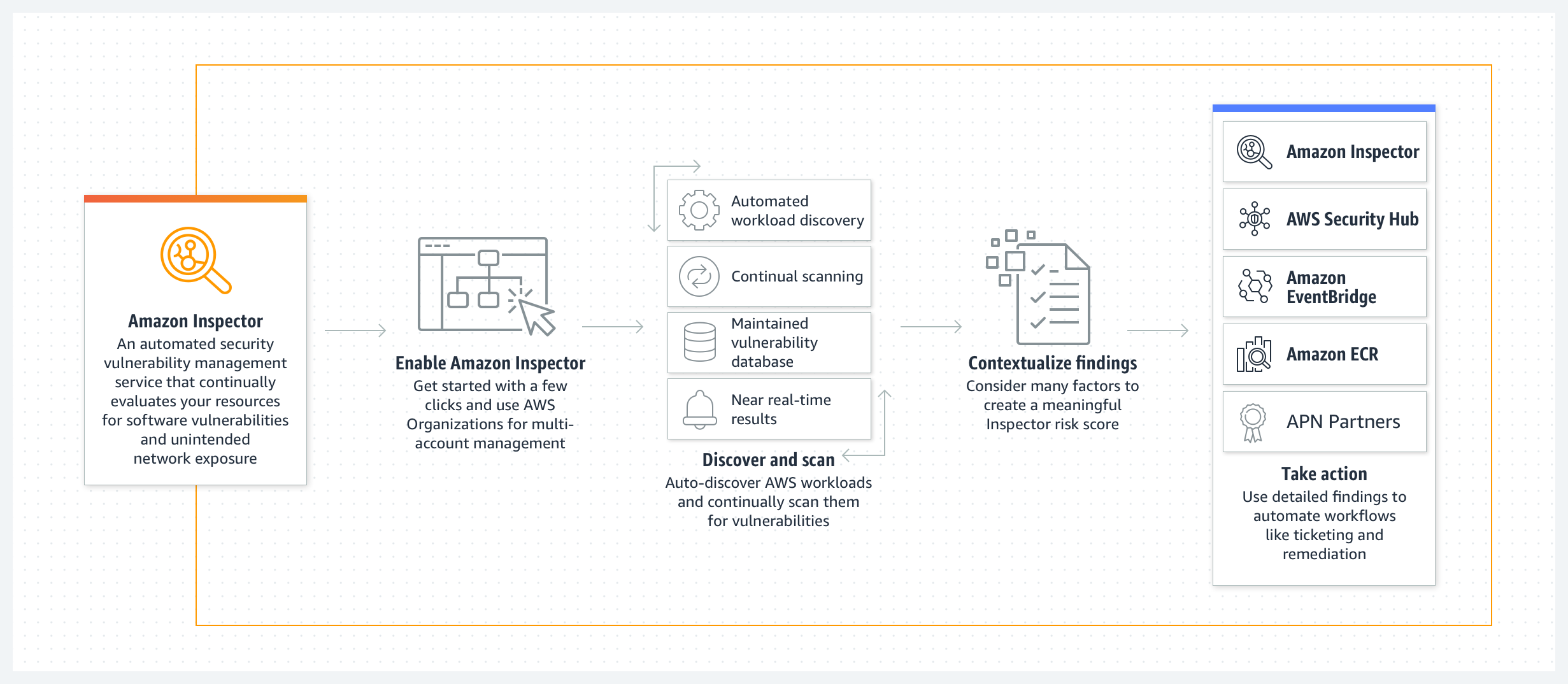

EC2 インスタンスのインフラストラクチャの脆弱性や、OS の設定が CIS によって確立されたベストプラクティスの推奨事項に従っているかを確認するために、Amazon Inspector などの脆弱性管理サービスを利用することをお勧めします。

Amazon Inspectorは、AWS Systems Manager Agent (SSM Agent) を活用して、継続的な脆弱性管理サービスを提供します。

クラウド上では、インスタンスの寿命が短く、マルチアカウントや VPC によってネットワークが分割されるため、オンプレミスのようにネットワークスキャンでリソースをスキャンするのは困難です。そのため、エージェントベースのスキャンが推奨されます。

オンプレミスと同様にネットワークスキャンでクラウドリソースの脆弱性をスキャンすることは困難です。なぜなら、短期間で消滅するリソースや、マルチアカウントや VPC を使用したネットワークセグメンテーションがされている、等の理由からです。そのため、エージェントベースのスキャンが推奨されます。

Amazon Inspector は、EBS ボリュームのエージェントレススキャン (ハイブリッドスキャン) もサポートしており、これは仮想アプライアンスや SSM Agent をインストールできない他のインスタンスに便利です。ただし、よりリアルタイムな情報を提供するため、エージェントベースのスキャンが推奨されます。

脆弱なインスタンスのパッチ適用には、AWS Systems Manager Patch Manager または任意のパッチ管理ソフトウェアを使用できます。Systems Manager Patch Manager による AWS クラウドリソースへのパッチ適用は無料です。

AWS Marketplace では、AWS パートナーが提供する多数のソリューションも利用可能です:

- https://aws.amazon.com/marketplace/search/results?searchTerms=vulnerability+assessment

- https://aws.amazon.com/marketplace/solutions/security/vulnerability-assessment

マインドマップ

ワークショップ

主なリスクと軽減

- オペレーティングシステムやミドルウェアの脆弱性、特に Web アプリケーションを提供するソフトウェアにおいては、インターネットや外部からアクセス可能なため、攻撃者の侵入経路や対象となるリスクがあります。

- 多くの組織にはアプリケーションセキュリティ管理の専門のチームがありますが、それらのアプリケーションをホストするインフラストラクチャの基本的な脆弱性管理が不十分なことがあります。

評価のガイダンス

- インフラストラクチャの脆弱性を特定し管理するソリューションを利用していますか?

- 社内で侵入テストを行うチームがありますか?それとも外部の侵入テスト専門家を雇っていますか?

- チームは脆弱性にパッチを適用していますか?どのように行っていますか?脆弱性の数は減少していますか?