セキュリティグループによるネットワークアクセスの制限

セキュリティグループの最小権限設定

セキュリティグループでは、常に必要最小限のネットワークアクセスのみを許可してください。これは最小権限の原則として知られています。開発者は、テスト用に広範なアクセスを許可するセキュリティグループを作成し、本番環境に移行する前に閉じ忘れることがよくあります。そのため、付与された権限が意図したとおり制限されているか確認してください。

「危険な通信ポートのブロック 」が最初に行うべきことですが、特に重要なアプリケーションについては、すべてのセキュリティグループを見直す必要があります。特に、Web ポート以外のオープンポートや、どこからでもアクセスできる内部向けの Web アプリケーションには注意が必要です。

AWS Config ルールの「restricted-common-ports 」を使用して、パラメータとしてさまざまなポートを指定することで、オープンポートを検出できます。

セキュリティグループ参照

もうひとつの推奨事項は、セキュリティグループで参照を使用することです。

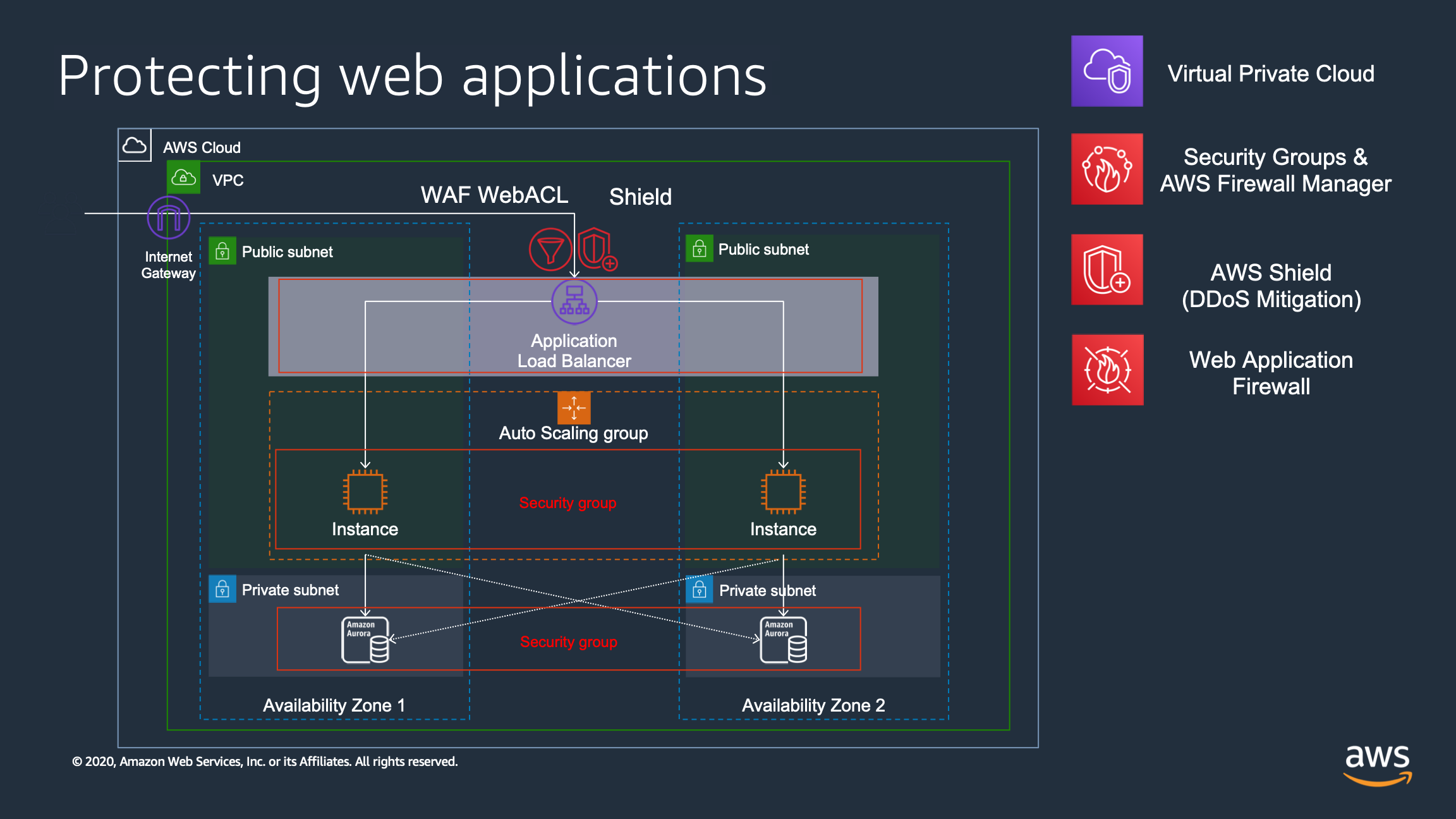

以下は、Web アプリケーションの例です。

- Application Load Balancer (ALB)

- セキュリティグループ名: sg-alb

- 許可: インバウンドトラフィック (TCP 80/443)

- Web サーバー(Auto Scaling グループ内の複数サーバー)

- セキュリティグループ名: sg-webservers

- 許可: インバウンドトラフィック (TCP 80/443)

- 送信元: sg-alb (ALB からのトラフィックのみ)

- データベースサービス (Amazon RDS)

- セキュリティグループ名: sg-db

- 許可: インバウンドトラフィック(TCP 3306)

- 送信元: sg-webservers (Web インスタンスからのトラフィックのみ)

この構成により、Web サーバーは ALB からのトラフィックのみを許可し、ALB に AWS WAF をアタッチできるため、Web サーバーへのすべてのインバウンドトラフィックが検査されることが保証されます。データベースサービスは Web サーバーからのリクエストのみを受信し、Auto Scaling によって新しいインスタンスが追加された場合、そのインスタンスは自動的に sg-webservers セキュリティグループが適用され、データベースにアクセスできるようになります。

AWS Firewall Manager によるセキュリティ強化

AWS Firewall Manager を活用して、過度に許可されたセキュリティグループを検出し、管理することができます。このサービスを使用すると、複数のアカウントでセキュリティグループを一元的に監査し、ルールを強制することが可能になります。過度に必要以上に許可されたセキュリティグループやリスクの高いアプリケーションへのアクセスを許可したセキュリティグループし、未使用で冗長なセキュリティグループを特定してクリーンアップすることもできます。組織の規模やリソースの作成方法 (手動や Infrastructure as Code) によって、Firewall Manager の使用は、任意、または、強く推奨、となります。

詳細は以下のセッション動画をご覧ください。

主なリスクと軽減

- 誤って設定されたセキュリティグループにより、ネットワークの可視性を提供するサービスの脆弱性を攻撃者が悪用しようとするリスクがあります。

- 開発者はよく「後で制限する」といってセキュリティグループに広範なアクセスを許可することがありますが、多くの場合、それを行いません。

評価のガイダンス

- 組織内で誰がセキュリティグループを定義していますか?最小限の権限のみを許可するトレーニングを受けていますか?それともトレーニングを受けていない開発者が管理や監督なしでセキュリティグループを作成していますか?

- 重要なアプリケーションは最小限のポートのみを許可するように構成されていますか?

- 内部向けのアプリケーションがどこからでもトラフィックを許可していませんか?

- 過度に許可されたセキュリティグループを特定および監査するために、AWS Firewall Manager または類似のソリューションを活用していますか?どのようなルールを設定していますか?

料金

- セキュリティグループには追加コストはかかりません。

- AWS Firewall Manager を使用する場合は、AWS Firewall Manager の料金 をご確認ください