高度な脅威検出

積極的な脅威調査

発見的統制の基本的で重要なタスクの1つは、Amazon GuardDuty (または使用しているその他の脅威検知ツール) のほとんどの検出結果を確認することです。つまり、重大な検出結果に対応するだけでなく、重要度が低〜中の検出結果が生成された理由を評価し、偵察活動や侵害の試みを早期に検出し、攻撃を迅速に素早くブロックしてインシデント対応計画を発動することです。

例えば、SSH ブルートフォース攻撃 を検出した場合、まだ侵入できていなくても、攻撃者が公開された SSH サービスへのアクセスを試みていることを示しています。これは警告サインであり、その攻撃ベクトルを閉じるような代替案を検討すべきです。この場合は、管理用アクセスは、AWS Systems Manager Fleet Manager の使用し、セキュリティグループで通信ポートを閉じるなどです。

また、偵察の検出結果を確認して、横方向への拡大を試みる攻撃、ペネトレーションテストツールの使用、異常なアクティビティといった脅威を特定していきます。

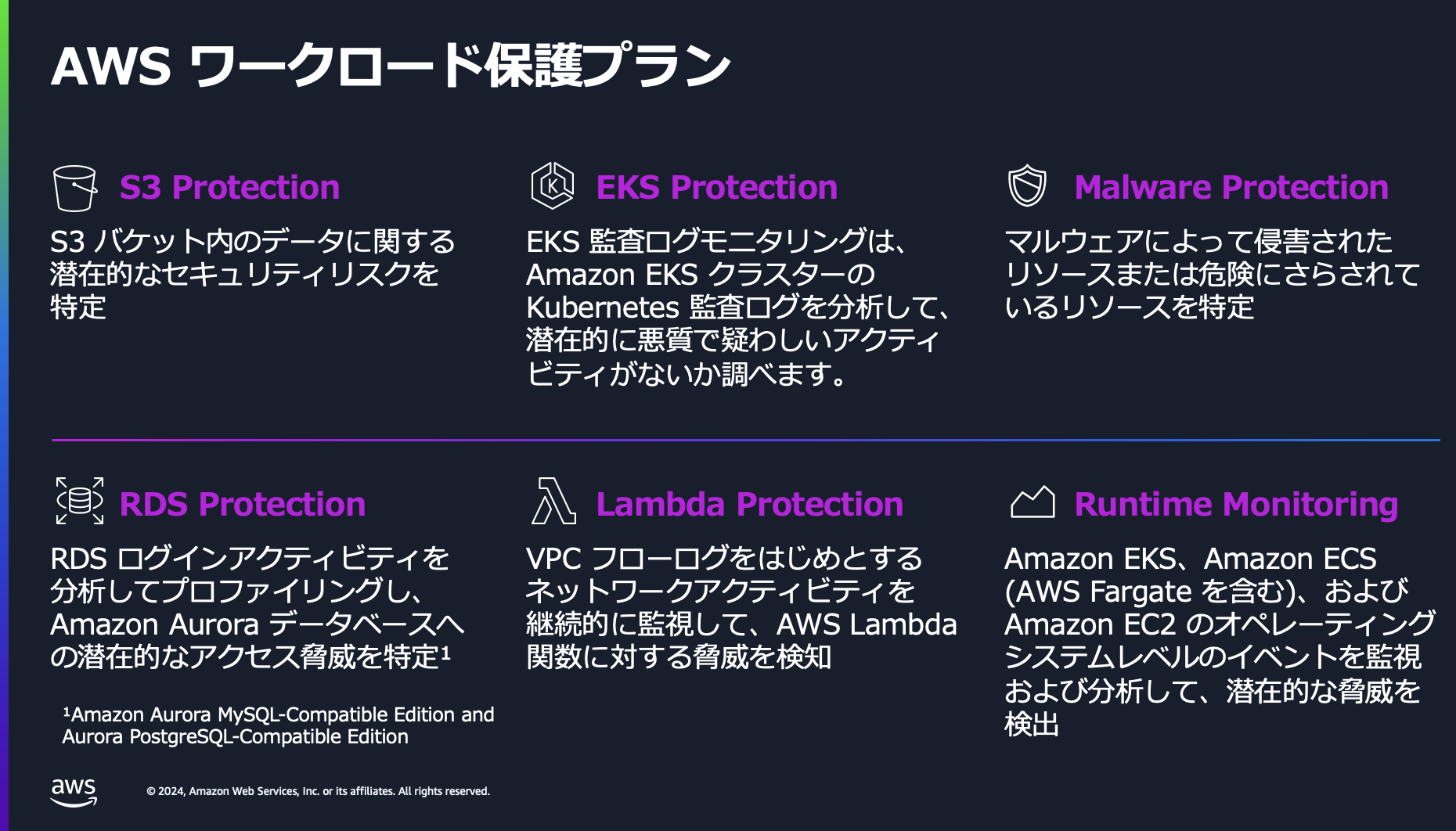

GuardDuty 保護プランの活用による脅威の詳細な可視化

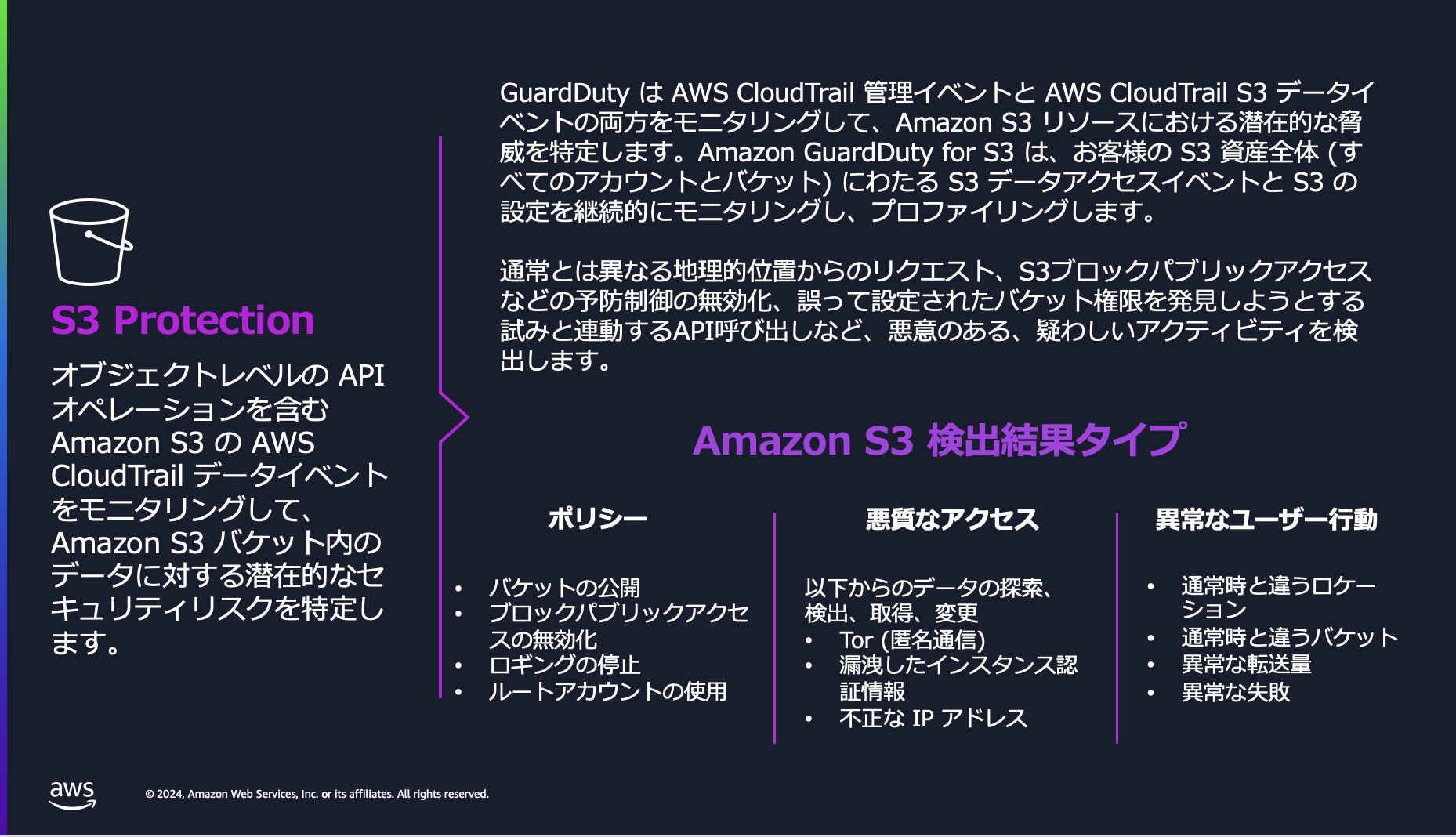

GuardDuty S3 Protection

Amazon S3 バケット内のデータに関する潜在的なセキュリティリスクを特定します。

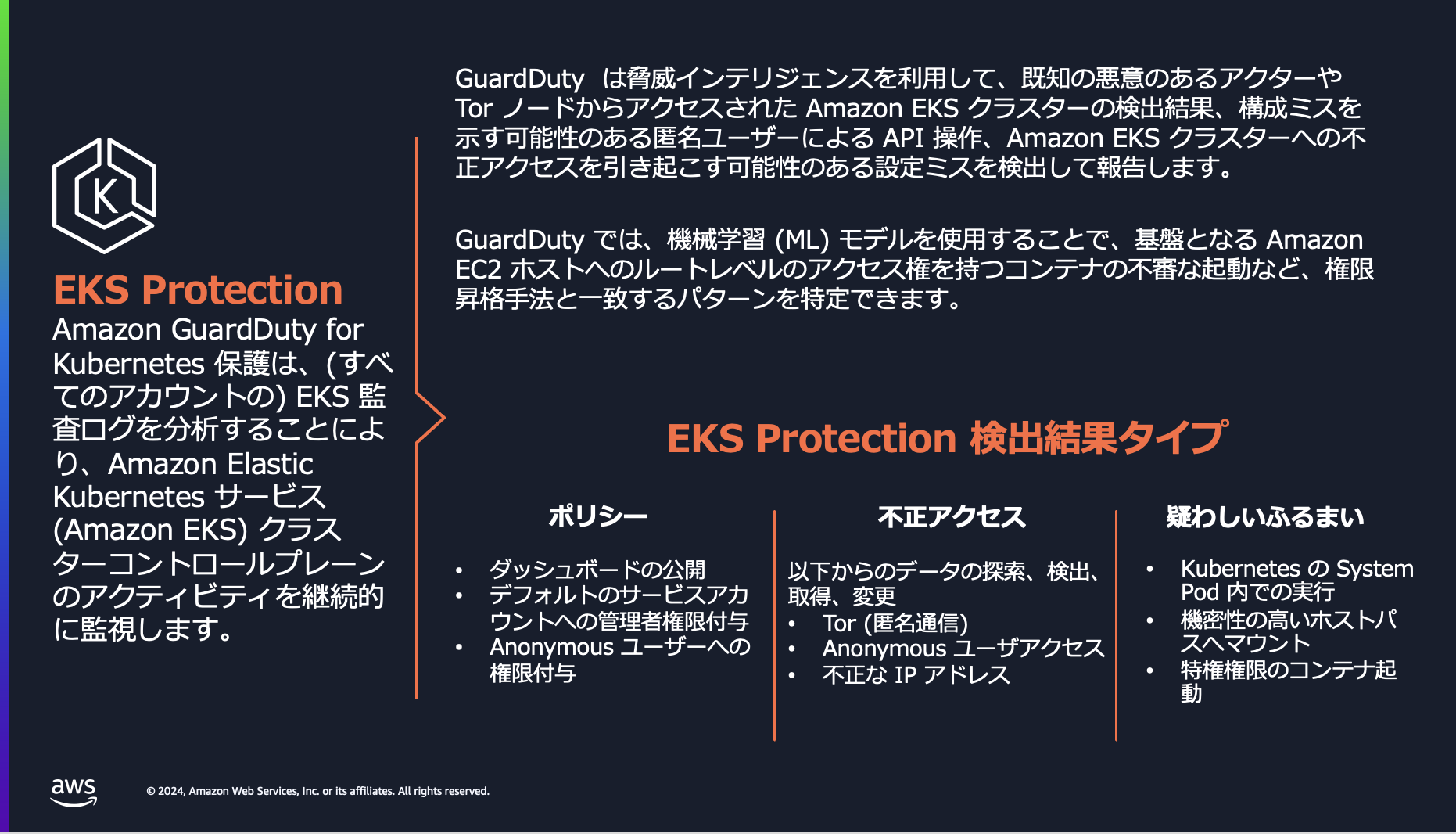

GuardDuty EKS Protection

Amazon EKS クラスターの Kubernetes 監査ログを分析して、潜在的に悪質で疑わしいアクティビティがないか調べます。

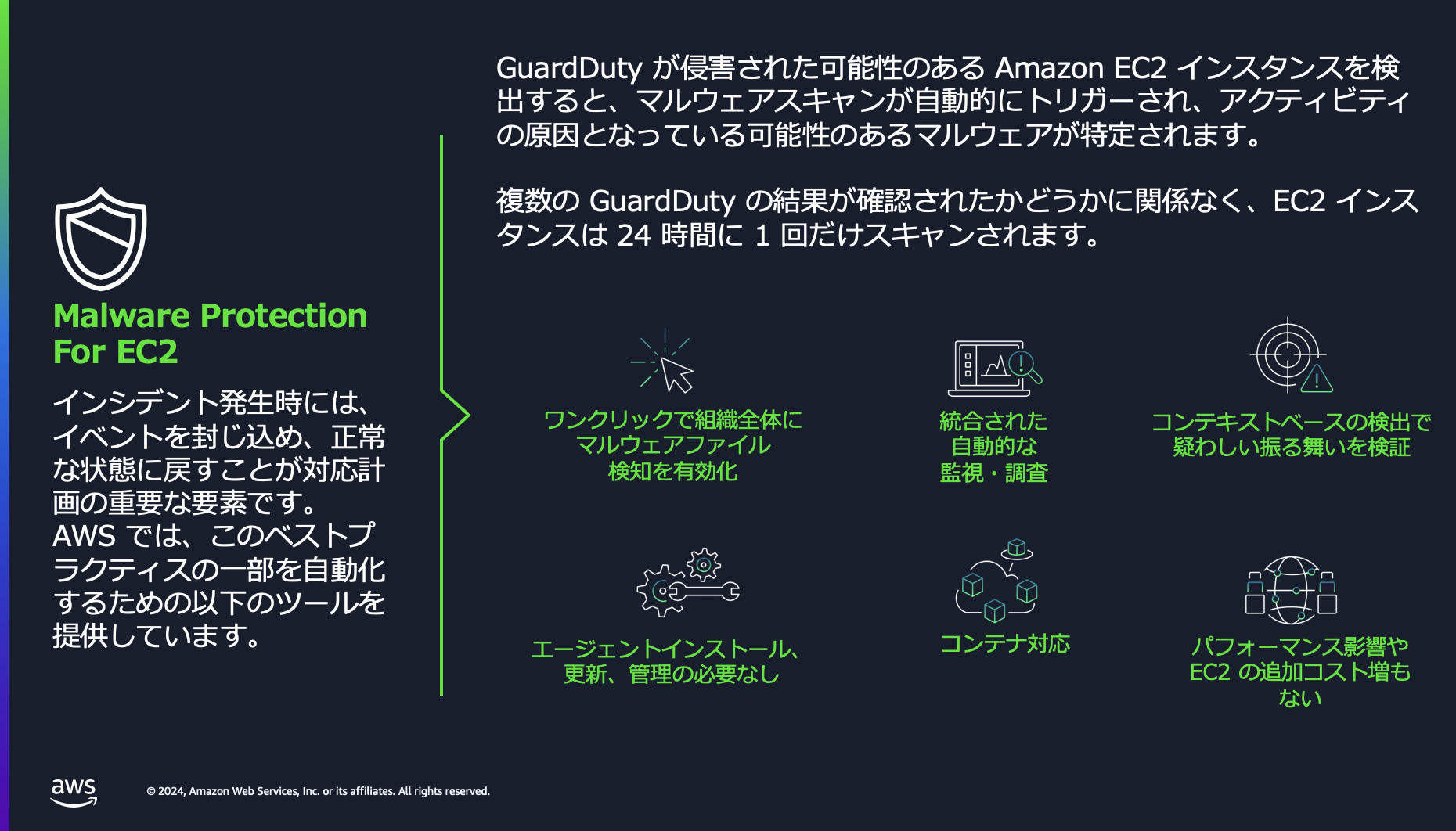

GuardDuty Malware Protection

マルウェアによって侵害されたリソースまたは危険にさらされているリソースを特定します。

GuardDuty RDS Protection

RDS ログインアクティビティを分析してプロファイリングし、Amazon Aurora データベースへの潜在的なアクセス脅威を特定します。

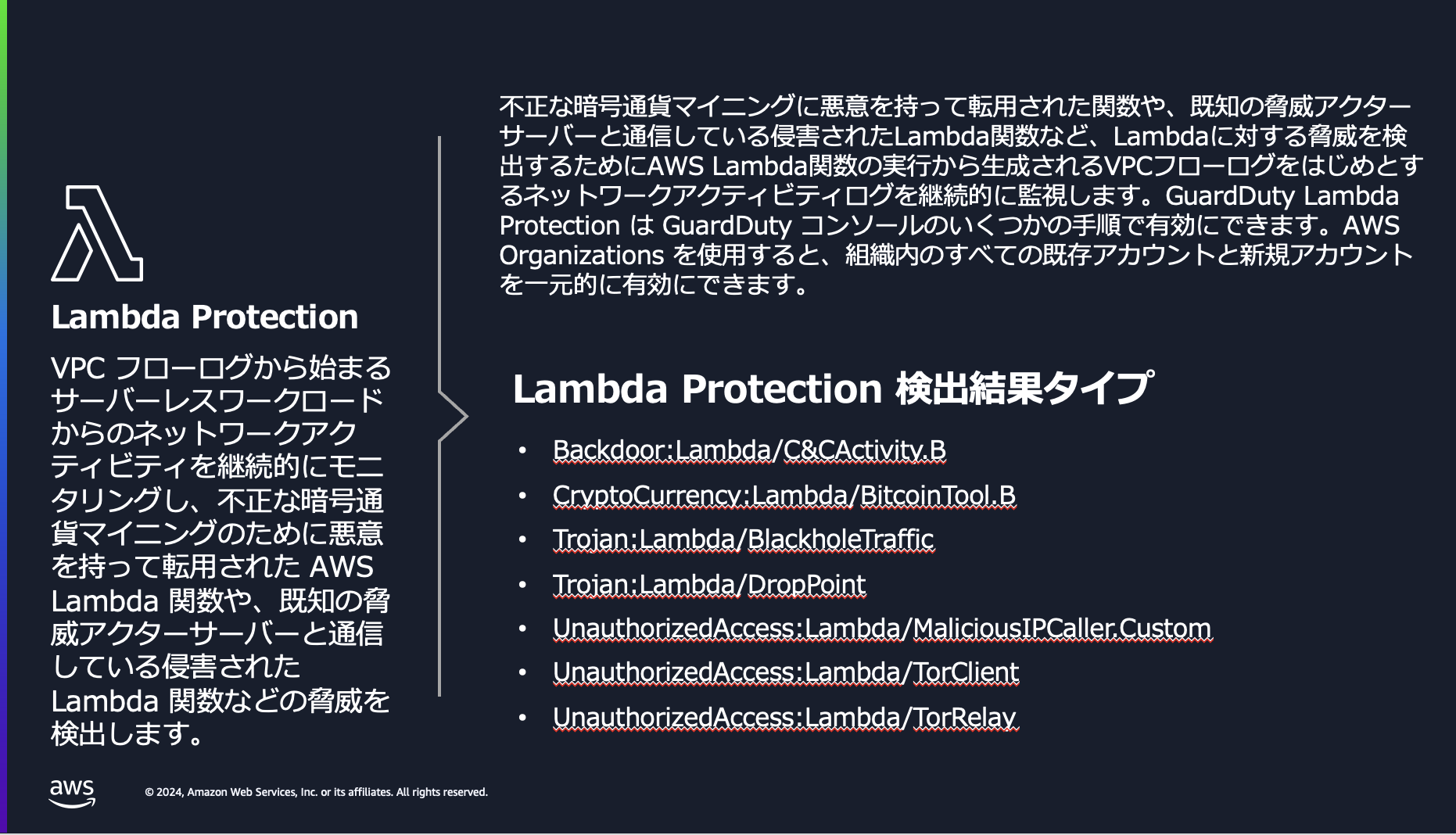

GuardDuty Lambda Protection

VPC フローログをはじめとするネットワークアクティビティを継続的に監視して、AWS Lambda 関数に対する脅威を検出します。

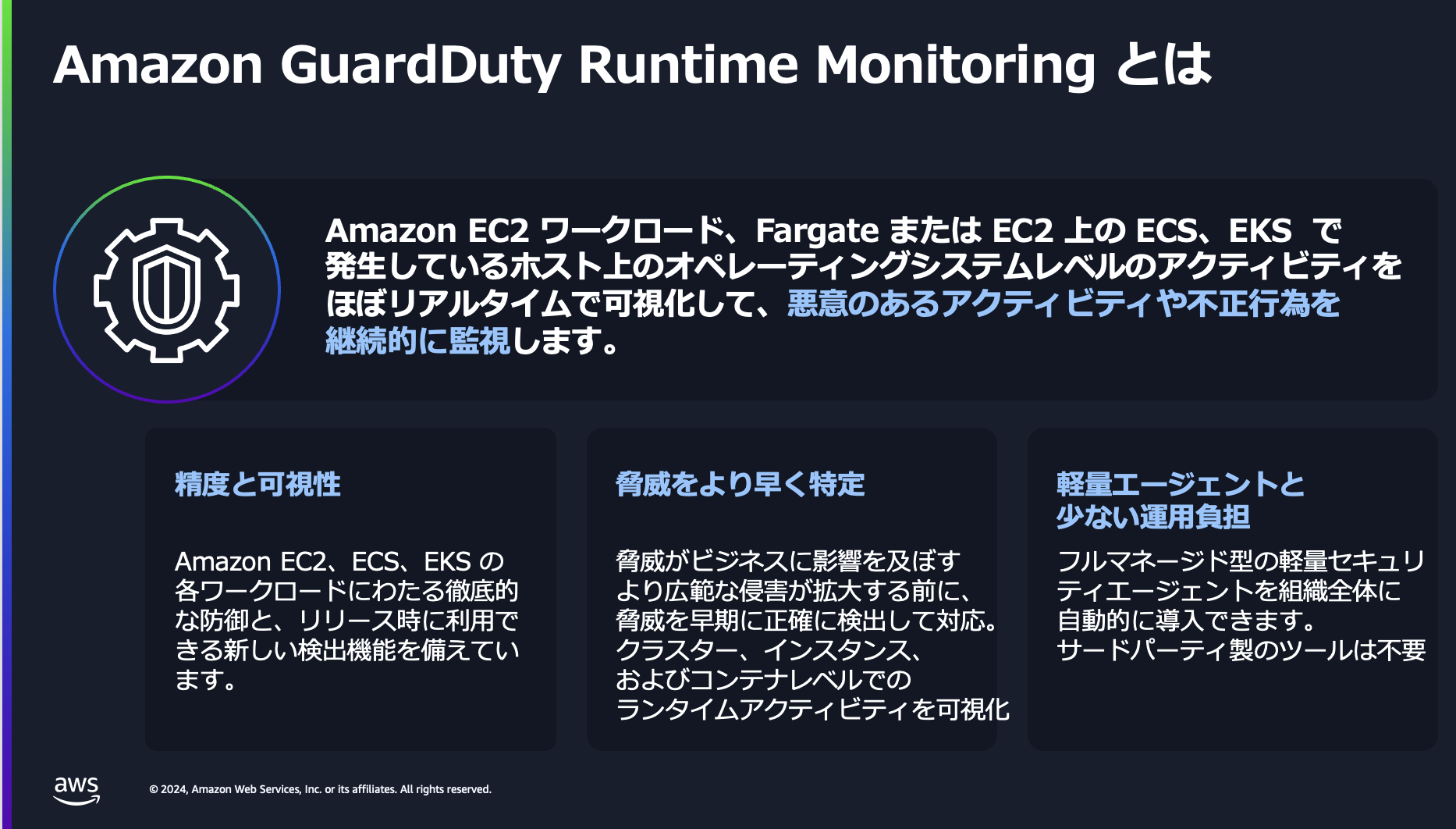

GuardDuty Runtime Monitoring

Amazon EKS、Amazon ECS (AWS Fargate を含む)、および Amazon EC2 のオペレーティングシステムレベルのイベントを監視および分析して、潜在的な脅威を検出します。

ワークショップ

評価のガイダンス

- 組織全体で AWS GuardDuty やその他の脅威検出サービスで重要度が低〜中の検出結果も確認していますか?

- GuardDutyの保護プランで対象となっているサービスについて脅威検出をしていますか?

- 追加の脅威検出をしていない場合、実施しないことによるリスク評価をしましたか?

料金

- Amazon GuardDuty の料金

- このサービスには30日間の試用期間 (無料トライアル) があります

- 現在の使用状況を確認し、このサービスの将来の使用量を見積もることができます

- オプションの保護プランには独立した無料試用期間と料金が設定されています