インベントリと設定変更モニタリング

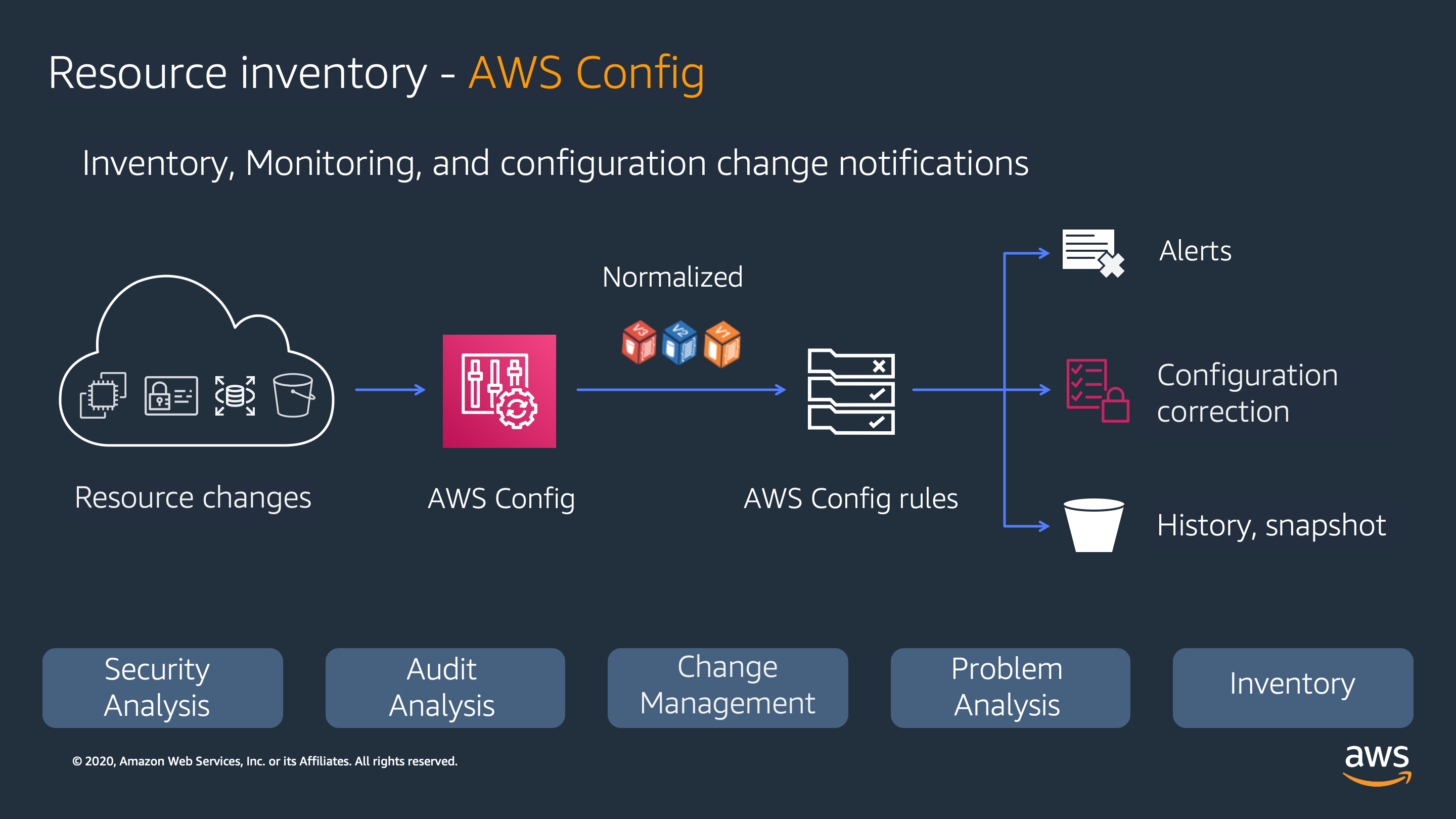

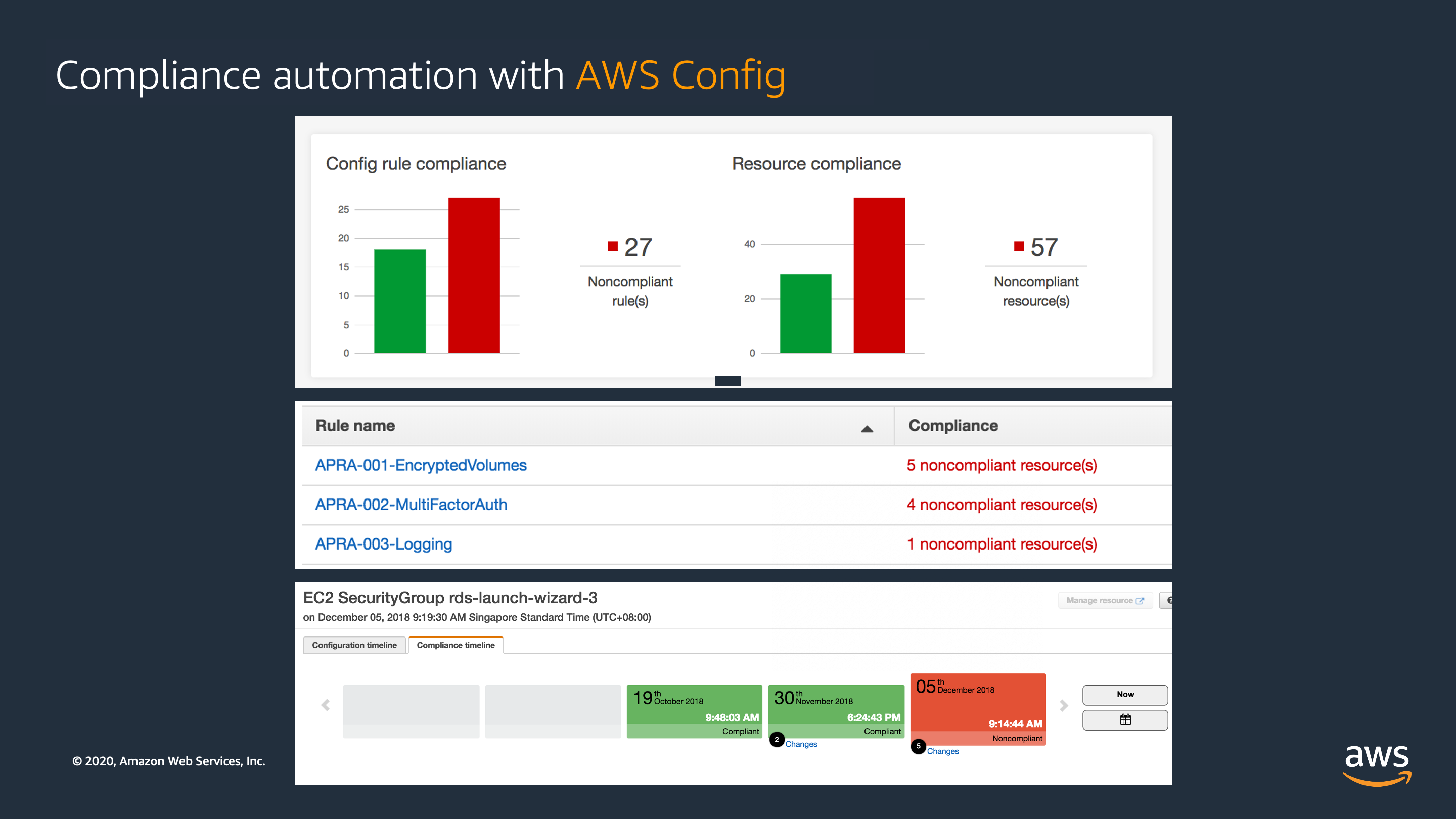

各アカウントについて、少なくとも概要レベルでインベントリ情報を管理することが重要です。アセットには、アプリケーション、関連するビジネスプロセス、必要なリソース、そして適用すべき重要なセキュリティ設定などの情報を含めるべきです。このような情報を整理しておくことで、アカウント管理とセキュリティ対策をより効果的に行うことができます。セキュリティ設定をベストプラクティスに合わせた一貫性を維持するためには、アセットの設定変更を追跡し続ける必要があります。AWS Config を利用すると、設定変更をモニタリングするので、望ましくない設定を修正したり、以前の設定に復元したりすることで、設定の不備を修正することができます。

任意の IP アドレスからアクセス可能な SSH ポートや RDP ポートが開放されていることを確認するルールや、その他のマネージドルールにより、セキュリティポスチャを大幅に強化できます。

AWS Systems Manager Automation Documents を使用して修復アクションを実行し、非準拠になったリソースを特定し、通知、または修正をできます。

AWS Control Tower を有効にすると、AWS Config は自動的に有効化されます。AWS Security Hub のセキュリティ基準と AWS Firewall Manager を使用するには、AWS Config の有効化が必要です。

AWS Config デモ

デモを見る

マインドマップ

主なリスクと軽減

- インベントリ情報がないと、セキュリティコントロールを適用することが難しくなり、攻撃者が作成した不正なアセットを特定することも難しくなるリスクがあります。

- リソースの変更を追跡することで、設定ミスを減らすことができます。

評価のガイダンス

- インベントリ情報の管理はしていますか? (重要度、関連するビジネスプロセス、アカウントなどを含めるのが理想的)

- 組織で AWS Config が有効になっていますか?

- AWS Config を使用していつ何が変更されたかを検出・分析する方法について、チームはトレーニングを受けていますか?(特にインシデント対応において重要です。チームはリソースをクエリしたり、リソース評価ルールを有効にしたりできますか?)