AWS WAF とマネージドルールの活用

AWS WAF によるアプリケーションの保護

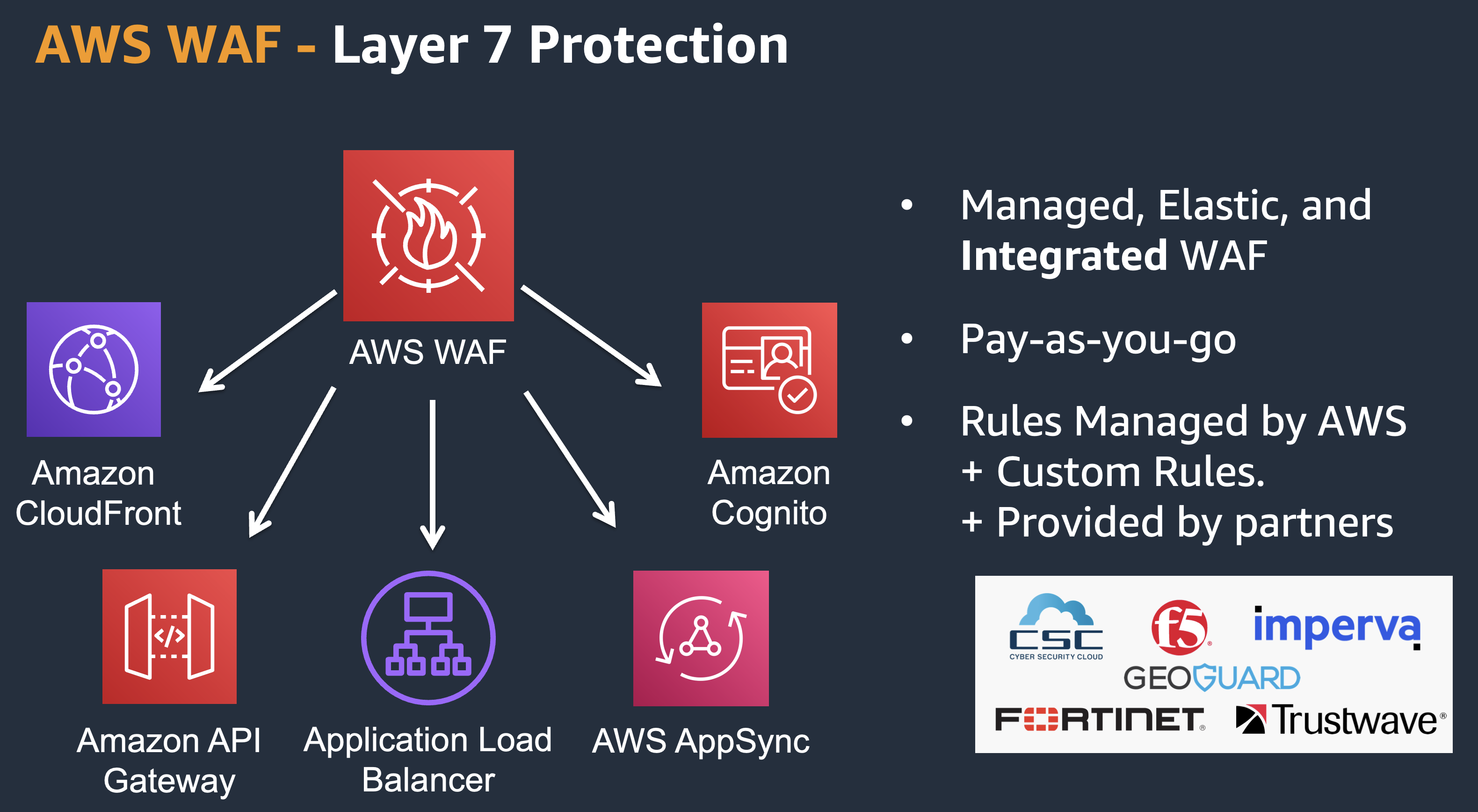

AWS WAF は、Application Load Balancer、Amazon API Gateway、AWS CloudFront ディストリビューションなどと統合されており、簡単に導入できます。

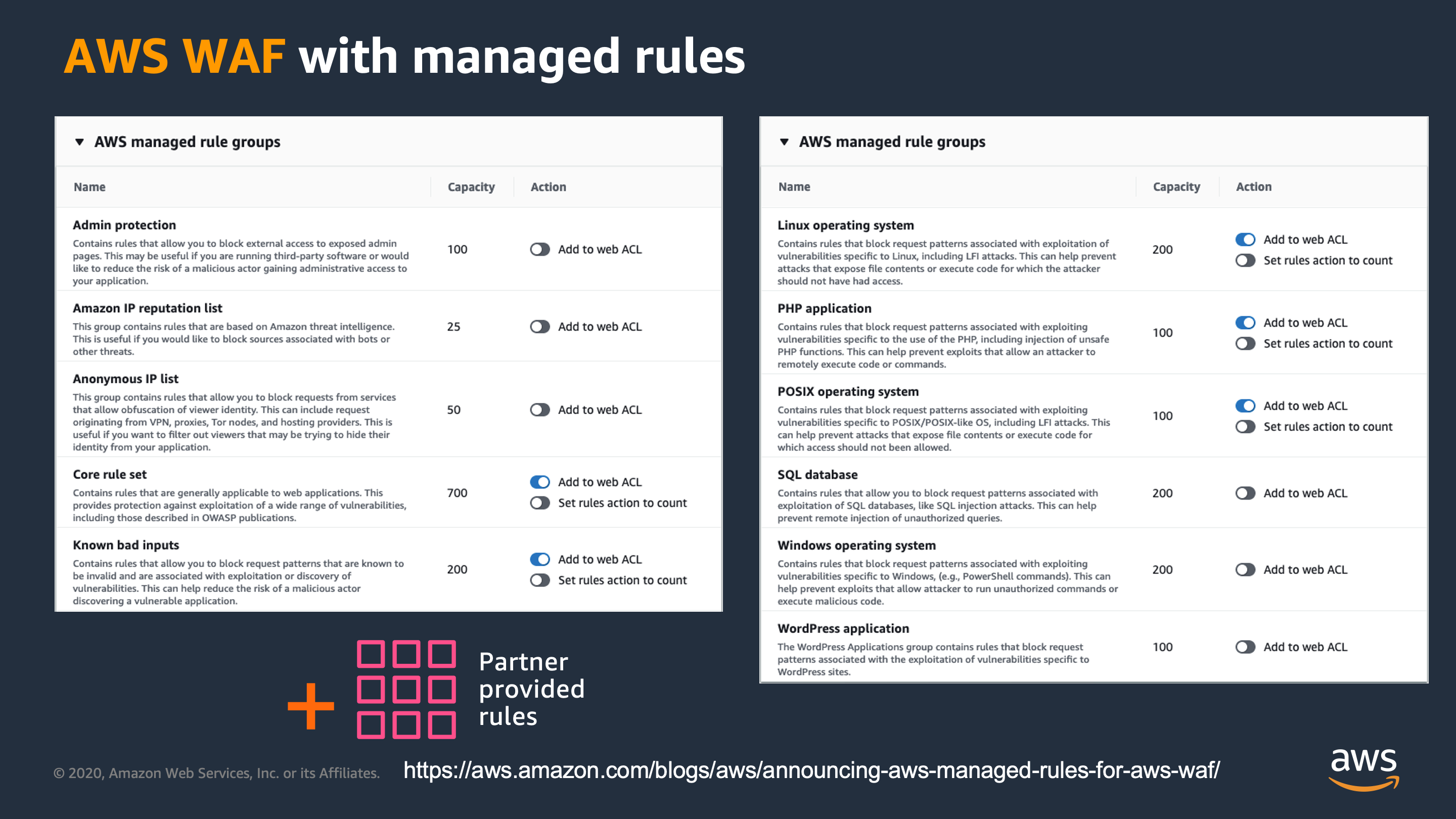

AWS マネージドルールを有効にするだけで、数分で最も頻繁で重大な攻撃 (OWASP トップ10) から保護し、信頼性の低い IP (ボットネットや攻撃者の IP など) をブロックできます。 保護したいワークロードに応じて、有効化したいマネージドルールパッケージを選択し、攻撃通信をカウントするだけか、ブロックするかを選択できます。

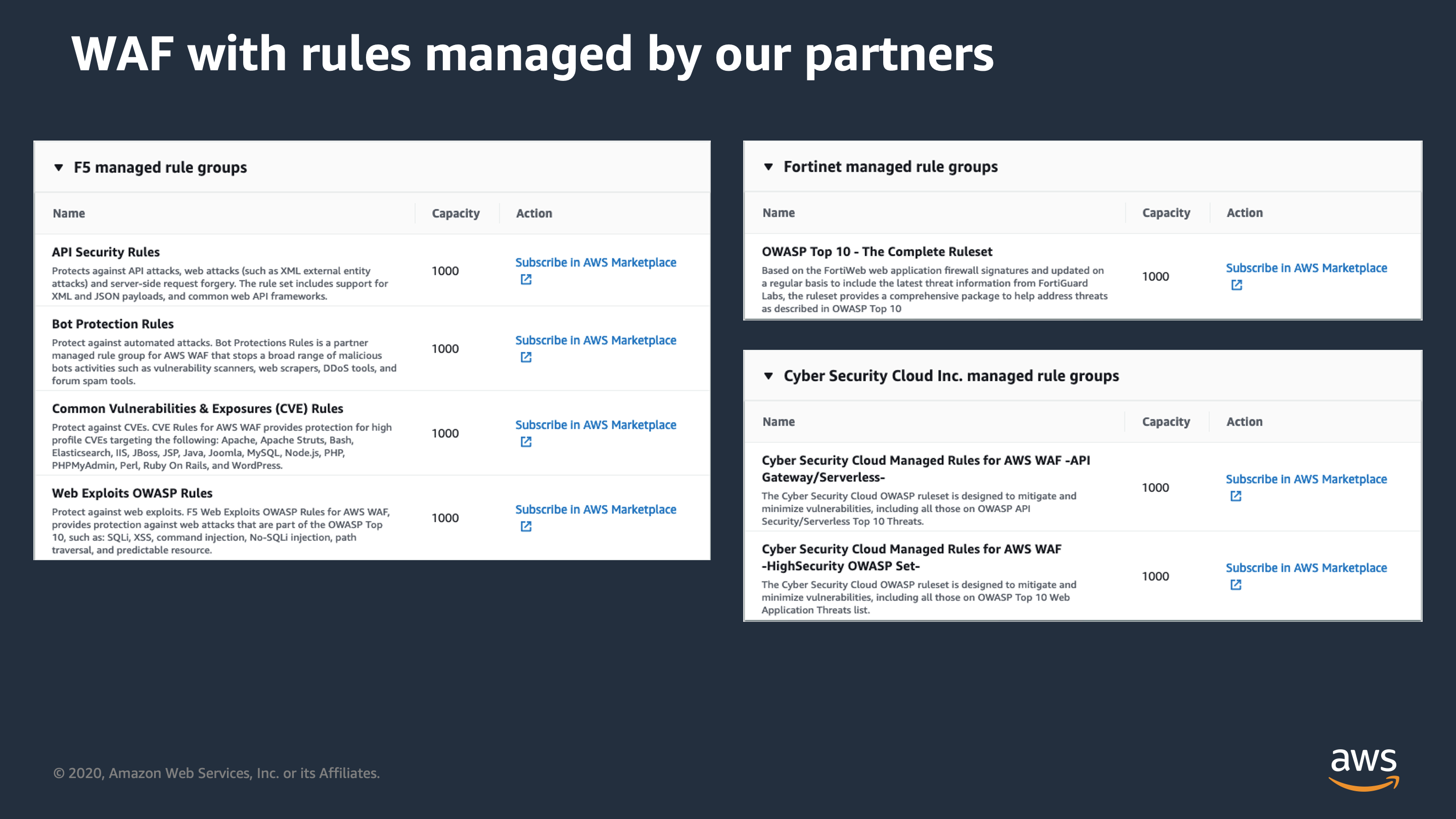

さらに、AWS Marketplace から月額サブスクリプションで購入することで、F5、Fortinet、Cyber Security Cloud といった AWS パートナーのマネージドルールを使用して、AWS WAF ルールを補完できます。AWS WAF で使用すると、デプロイと管理の容易さが維持されます (弾力的にスケーリングするサービスであるため)。

後のフェーズでは、保護するアプリケーションの特定の要件に応じて、AWS パートナーの複数の技術を使用してアプリケーションを保護するための追加オプションを評価できます。しかし、迅速にアプリケーション保護を実現するクイックウィンは AWS WAF の利用です。

AWS パートナーの WAF

クラウドアプリケーションを保護するために、Imperva 、 F5 、 Fortinet などの AWS パートナーからの多くのソリューションが利用可能です。

AWS WAF はクイックウィンです。なぜなら、数分で実装でき、従量課金モデルのため多くのユースケースにおいて低コストとなり、運用の負担も少ないからです。しかし、後のフェーズでは、ユースケースが AWS WAF の機能に適しているか、またはサードパーティのソリューションが必要かを分析することをお勧めします。

サードパーティのソリューションの詳細については、カスタムルールを使用した WAF をご覧ください。

ワークショップ

確認方法

- AWS Security Hub セキュリティ基準:

- AWS Firewall Manager

- AWS Firewall Manager は WebACL のマネージドルールの確認だけでなく、リージョン内の複数のリソースにポリシーを適用することもできます。グローバルリソース (CloudFront) 用のルールと、ALB や API Gateway などのリージョナルリソース用に使用しているリージョンごとのルールを作成することを忘れないでください。

主なリスクと軽減

- 多くの Web アプリケーションはサービス提供のためにインターネットに公開する必要があるため、アプリケーションや基盤となるミドルウェアの脆弱性に攻撃者がアクセスできるリスクがあります。

- セキュアコーディングプラクティスはアプリケーションの侵害を防ぐために不可欠ですが、ほとんどの開発チームはセキュリティの専門家ではないか、セキュアコーディングプラクティスに優先順位をつける時間がなく、脆弱性が発生する可能性があります。

- WAF はこれらの脆弱性の悪用をブロックするのに非常に役立ちます。

評価のガイダンス

- すべてのアプリケーションを WAF で保護していますか?どの WAF ですか?どのようにデプロイされていますか?

- 組織内のすべてのアプリケーションで AWS WAF を一貫してデプロイしていますか?

- すべての CloudFront ディストリビューション、Application Load Balancer、API Gateway にデフォルトの WebACL を定義するために、AWS Firewall Manager を使用していますか?

- ルールはブロックに設定されていますか? (それともカウントのみですか?)

- どのマネージドルールが有効化されていますか?