WAF con reglas custom

Proteja sus aplicaciones con reglas custom usando AWS WAF

Como vimos previamente ( aquí ) podemos implementar rápidamente una protección general AWS WAF con mucha facilidad, sin embargo, hay algunas protecciones que son especificas para cada aplicación, por ejemplo el limite de pedidos cada 5 minutos (rate limiting), o alguna protección especifica relacionada a una vulnerabilidad detectada.

AWS WAF permite la incorporación de reglas custom que puedes construir con la interfaz, o vía JSON.

Virtual Patching

Una vez detectada una vulnerabilidad en una aplicación, se debe remediar en el código, y si no es posible, o demoraría mucho tiempo, se recomienda implementar reglas custom para proteger a las aplicaciones vulnerables mientras se arreglan dichos errores.

Por ejemplo, si se detecta que la falta de sanitización en un código permite un ataque de inyección de SQL, por ejemplo, se podría denegar los envíos de formularios (POST) donde se incluya un apostrofe (').

Limite de pedidos (Rate limiting)

Además, es recomendable configurar limites de pedidos según lo que sea esperable en la aplicación, ya que reduce la posibilidad de que bots maliciosos actúen en su sitio consumiendo recursos, e intentando hacer descubrimiento previo a un ataque.

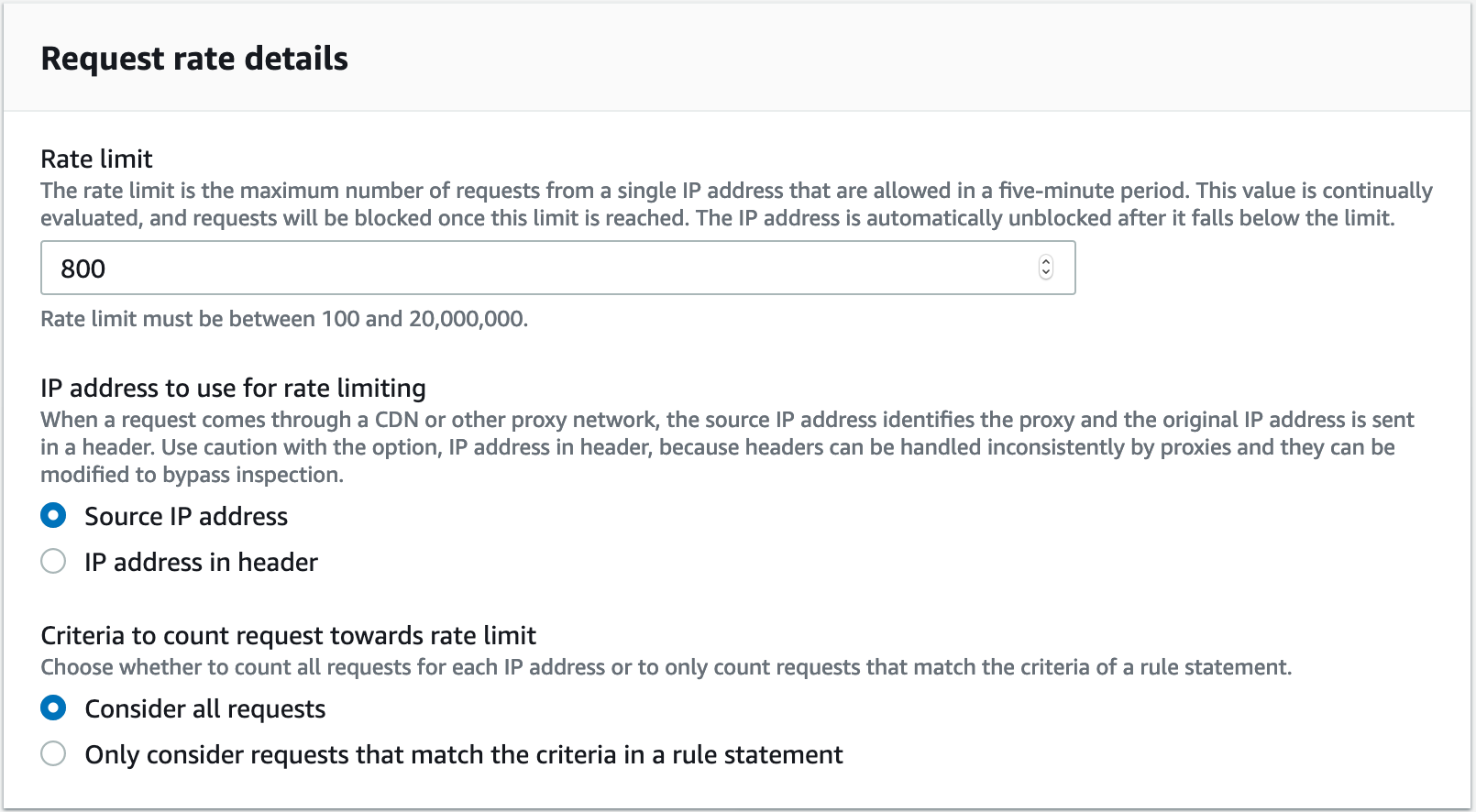

Por ejemplo, podrían realizar un limite fijo a una cantidad de pedidos, configurarlo en modo “count” inicialmente y verificar que los limites normales de la aplicación no superen el umbral, y luego pasarlo a modo bloqueo:

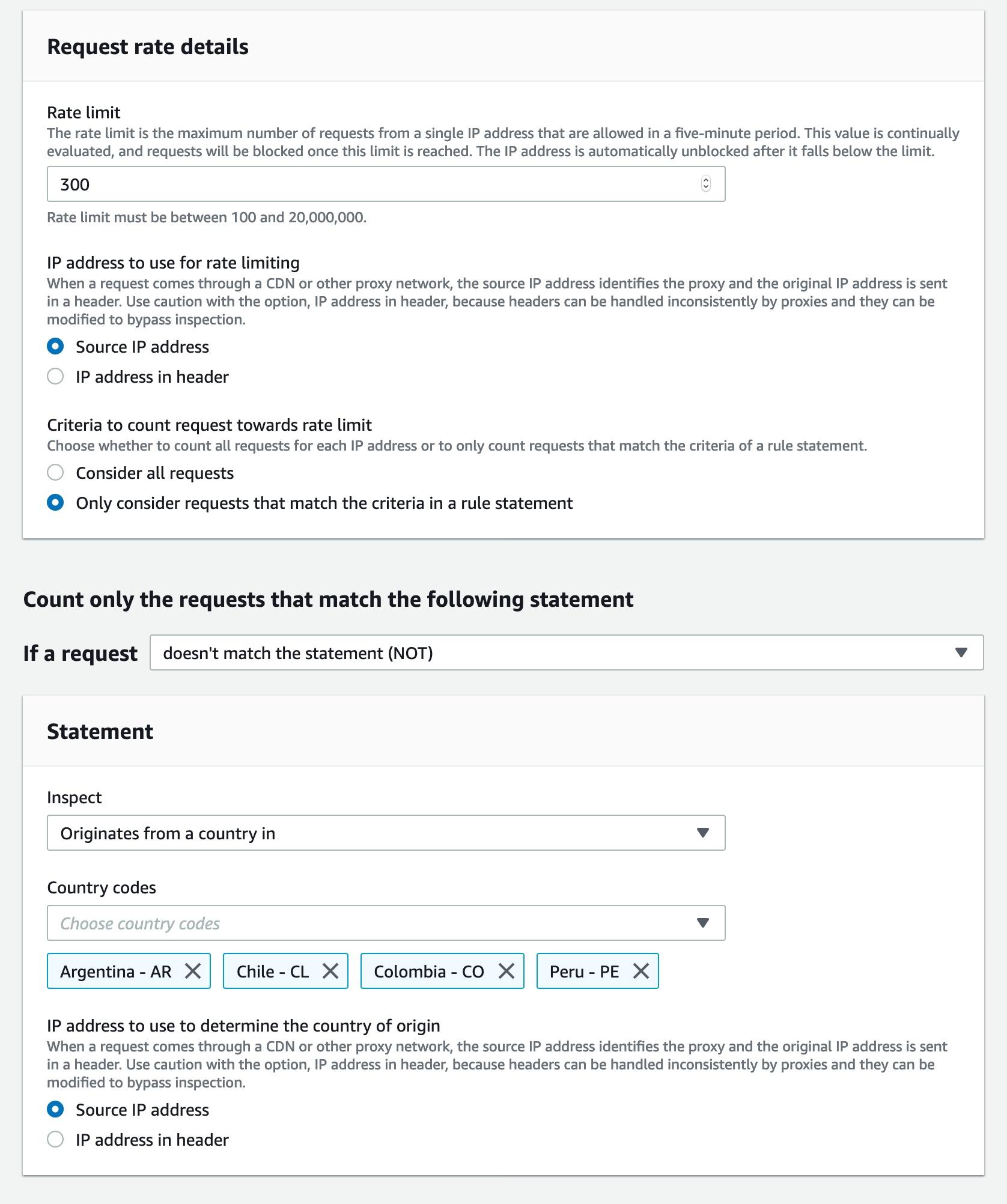

También es posible configurar los rate limits específicamente para países fuera de los que espera tráfico:

O limitarlo específicamente en algunos países desde donde se vean ataques, o no espere tráfico.

O limitarlo específicamente en algunos países desde donde se vean ataques, o no espere tráfico.