Control de tráfico saliente con AWS Network Firewall o Proxy y PrivateLink

Una capa adicional de control es verificar el tráfico saliente (outbound VPC Traffic), para asegurarse que sus instancias solo están saliendo a comunicarse hacia donde es deseable y esperable, tal como conectarse con el fabricante de un sistema operativo o aplicación para actualizarse, y no hacia URLs/IPs maliciosas, o estableciendo túneles para el acceso remoto.

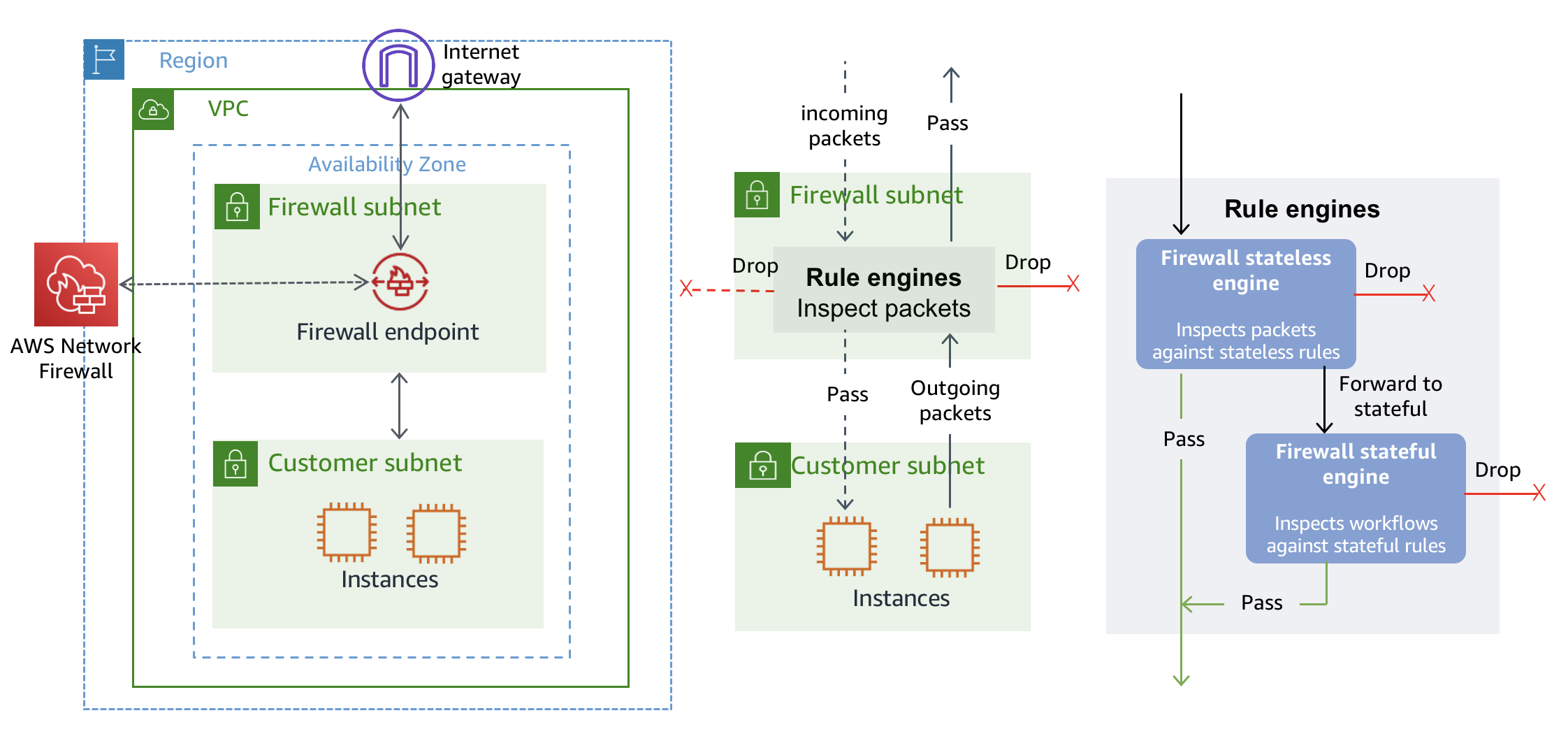

AWS Network Firewall

Para ello puede utilizar AWS Network Firewall que es capaz de analizar el tráfico entrante y saliente en capa 3-7. Más información en: el siguiente Blogpost (en Ingles)

También puede usar alguna de las soluciones de Next-gen Firewall / UTM disponibles en el AWS Marketplace

Si se dispone de un SIEM suele ser conveniente enviar los logs del next-gen firewall o proxy para la detección de shadow IT, y la configuración de otras alertas.

PrivateLink

Utilice AWS PrivateLink para establecer comunicaciones privadas con las VPCs de sus asociados de negocio cuando sea posible, de modo que dicho tráfico no vaya por Internet.

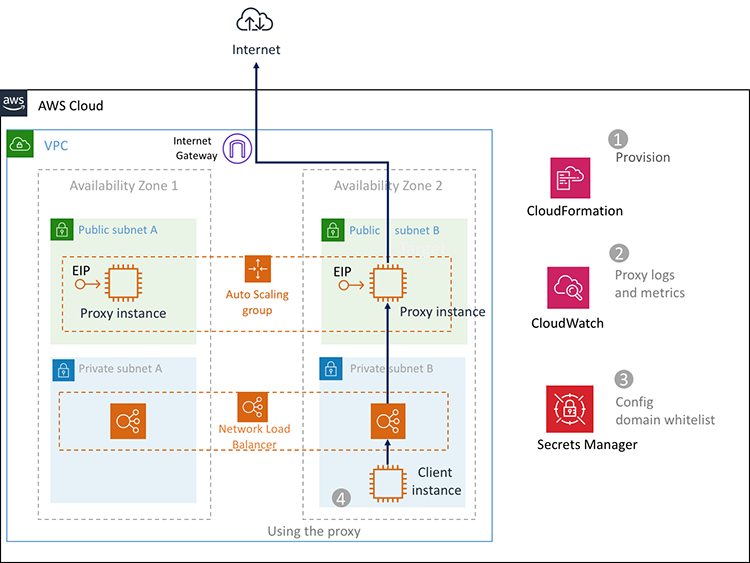

Desplegando un proxy para el control de acceso saliente

El siguiente Blogpost (En Ingles) explica como desplegar un proxy (Squid) para el filtrado de tráfico saliente y provee un template de AWS CloudFormation para facilitar su despliegue:

How to set up an outbound VPC proxy with domain whitelisting and content filtering

Precios

AWS Network Firewall

https://aws.amazon.com/es/network-firewall/pricing/