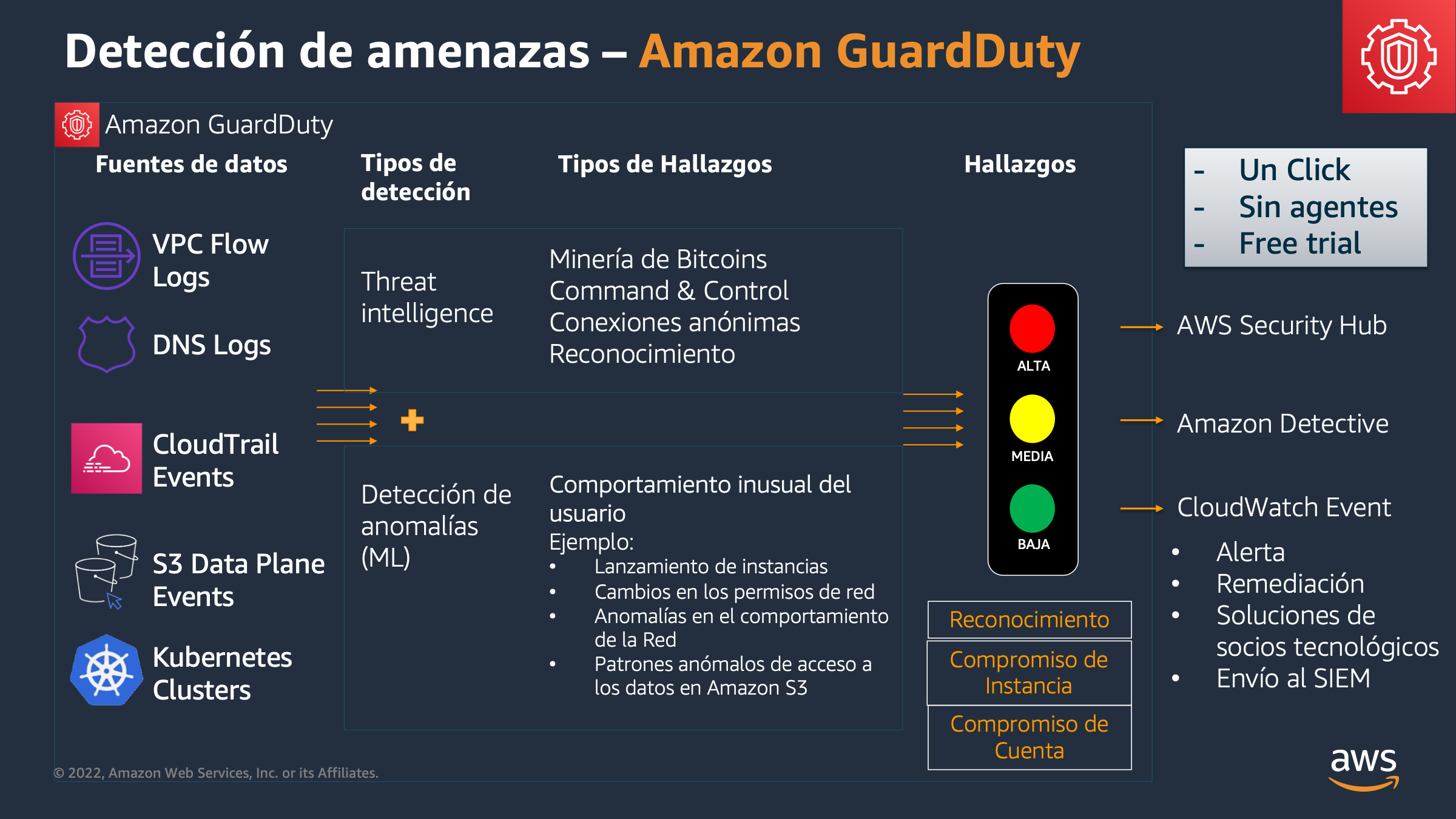

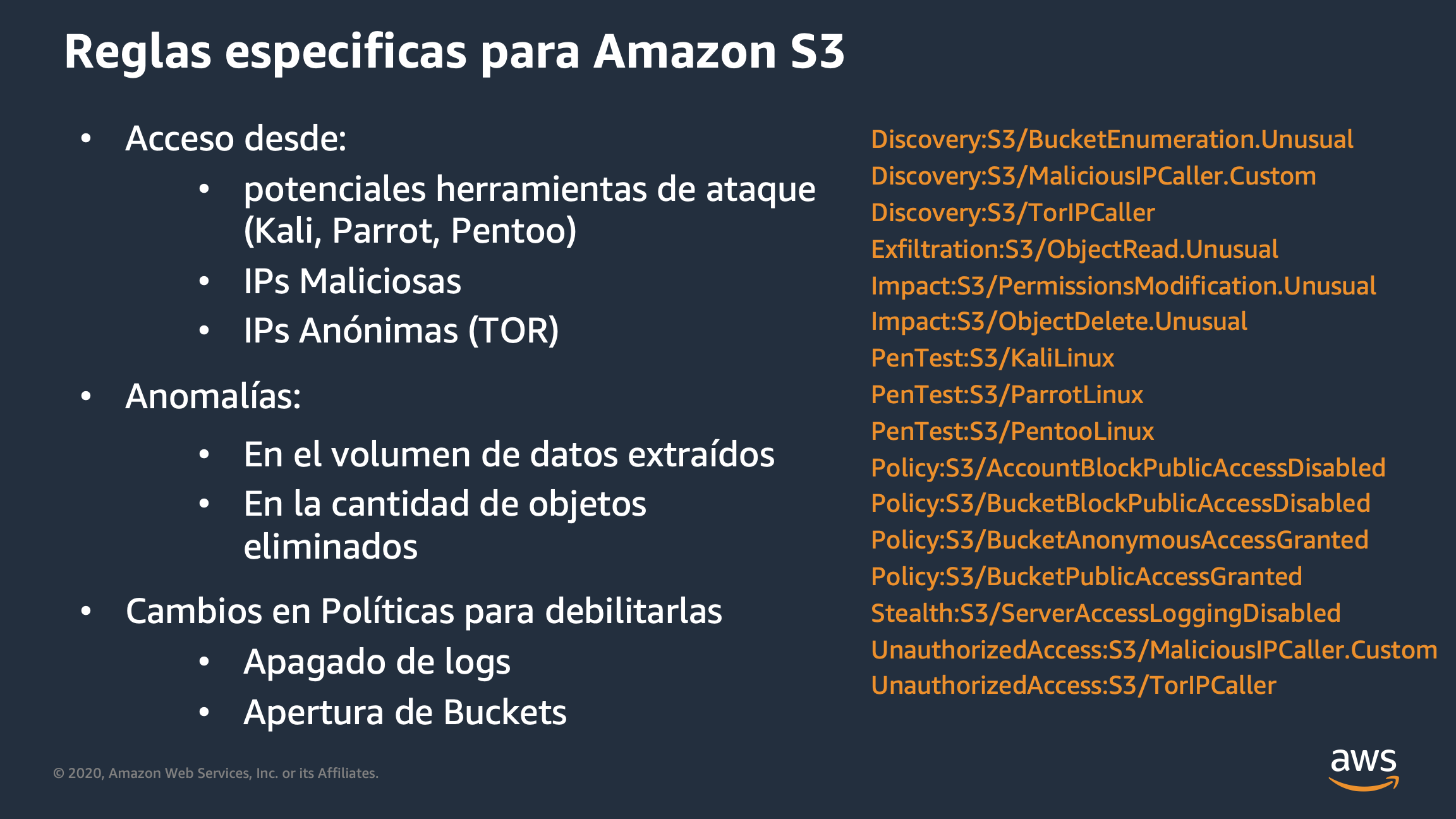

Investigar TODOS los hallazgos de Amazon GuardDuty incluso S3 Protection

Una tarea clave entre los controles detectivos fundacionales es la revisión de todos los hallazgos de Amazon GuardDuty, es decir, no solo tomar acción ante cualquier hallazgo crítico, sino también evaluar por que se están generando los hallazgos de mediana o baja prioridad, para encontrar puntos adicionales donde cortar la cadena de ataque (Kill Chain)

Especialmente cuando detectan SSH Bruteforce, evaluar el uso de AWS Systems Manager Session Manager

Investigar hallazgos de reconocimiento para identificar ataques mientras intentan expandirse lateralmente, herramientas de pentesting, y anomalías.

Ver documentación en: https://docs.aws.amazon.com/es_es/guardduty/latest/ug/guardduty_finding-types-s3.html

Ver documentación en: https://docs.aws.amazon.com/es_es/guardduty/latest/ug/guardduty_finding-types-s3.html

Ver también: Habilitar Amazon GuardDuty para detección de amenazas y actuar sobre los hallazgos

Precios

https://aws.amazon.com/es/guardduty/pricing

El servicio cuenta con un período de pruebas de 30 días (free trial)

El servicio cuenta con una página para verificar el uso actual y estimar el uso futuro.