Habilitar, centralizar y resguardar los Logs de AWS CloudTrail

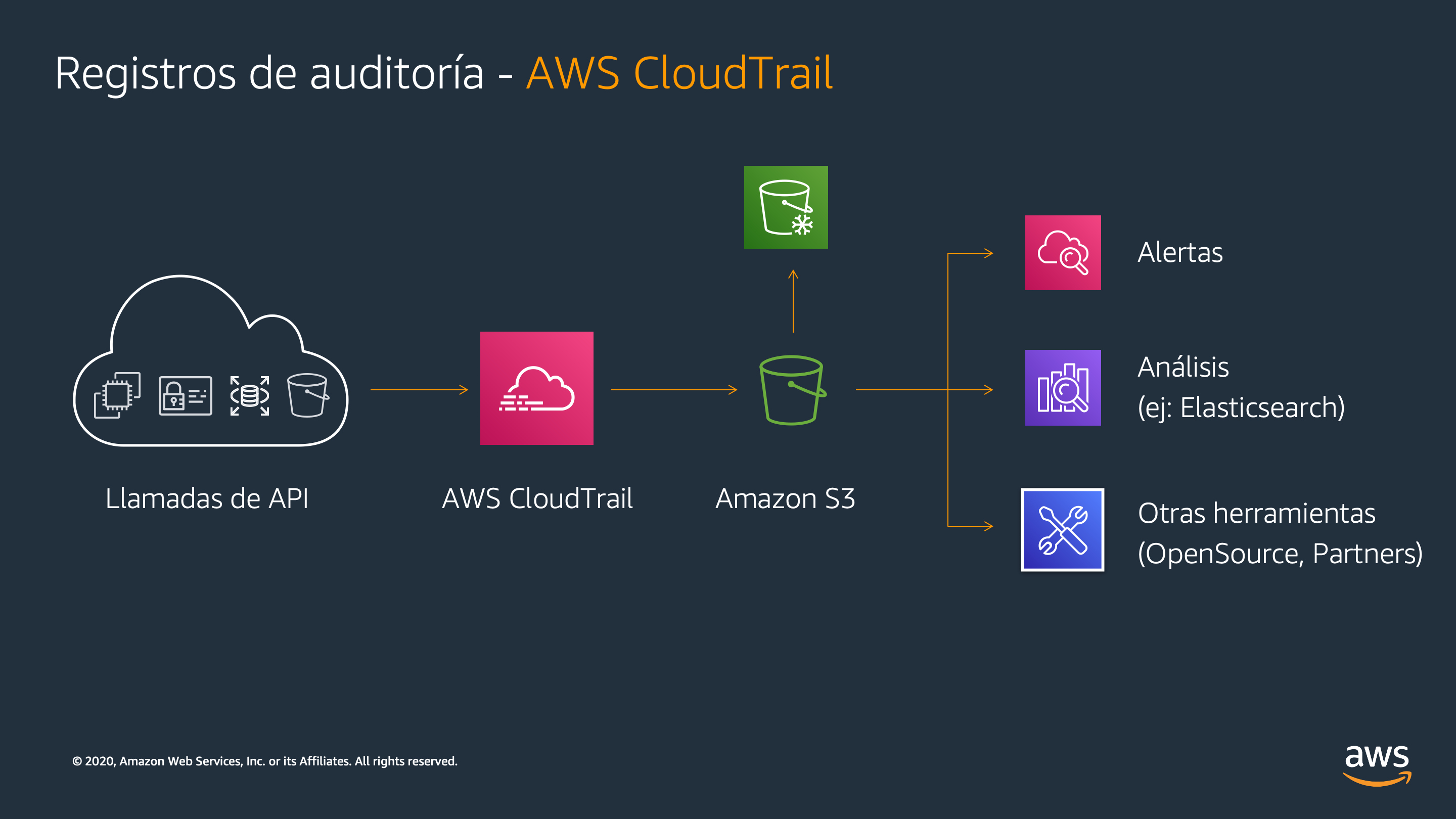

Es recomendable utilizar los registros de auditoría de AWS CloudTrail para poder investigar incidentes configurándolos para retener el período que su política de seguridad determine, y también centralizarlos en una cuenta de Logging para protegerlos de accesos maliciosos, o si utilizan una única cuenta, controlar el acceso mediante políticas de IAM.

Si utiliza AWS Control Tower para la gestión multi-cuenta , ya genera la cuenta de Logging donde se centralizan y protegen los logs automáticamente.

Precios

https://aws.amazon.com/es/cloudtrail/pricing

La actividad de eventos de administración que AWS CloudTrail registró durante los últimos 90 días puede verse y buscarse de manera gratuita a través de la consola de AWS CloudTrail o el uso de la CLI de AWS.