Integración con SIEM/SOAR

Integración con sistemas de Security Information and Event Management (SIEM)

En clientes con infraestructura híbrida, frecuentemente se utiliza un sistema SIEM para centralizar los eventos de múltiples infraestructuras (on-prem / multi-cloud), para tener un punto central donde se analicen los eventos y se configuren reglas para detectar incidentes en base a los distintos casos de uso requeridos para alcanzar los objetivos de negocio.

La mayoría de los proveedores de soluciones de SIEM del mercado cuentan con la capacidad de colectar datos desde AWS (AWS CloudTrail, hallazgos de AWS Security Hub, etc.) Aquí tienen una lista de algunos de los proveedores que tienen soluciones que pueden colectar logs de AWS:

- Splunk

- IBM Security QRadar

- Sumo Logic

- Securonix

- Exabeam

- Rapid7

- Logrhythm

- Microfocus (arcsight)

- Gurucul

- Microsoft Azure Sentinel

- Etc.

¿ Es AWS Security Hub un SIEM ?

No. Las soluciones de SIEM agregan Eventos (como un mensaje “firewall accept”), para luego correlacionarlos y generar Hallazgos de seguridad / Ofensas. AWS Security Hub agrega Hallazgos (información relevante para que el equipo de seguridad tome una acción).

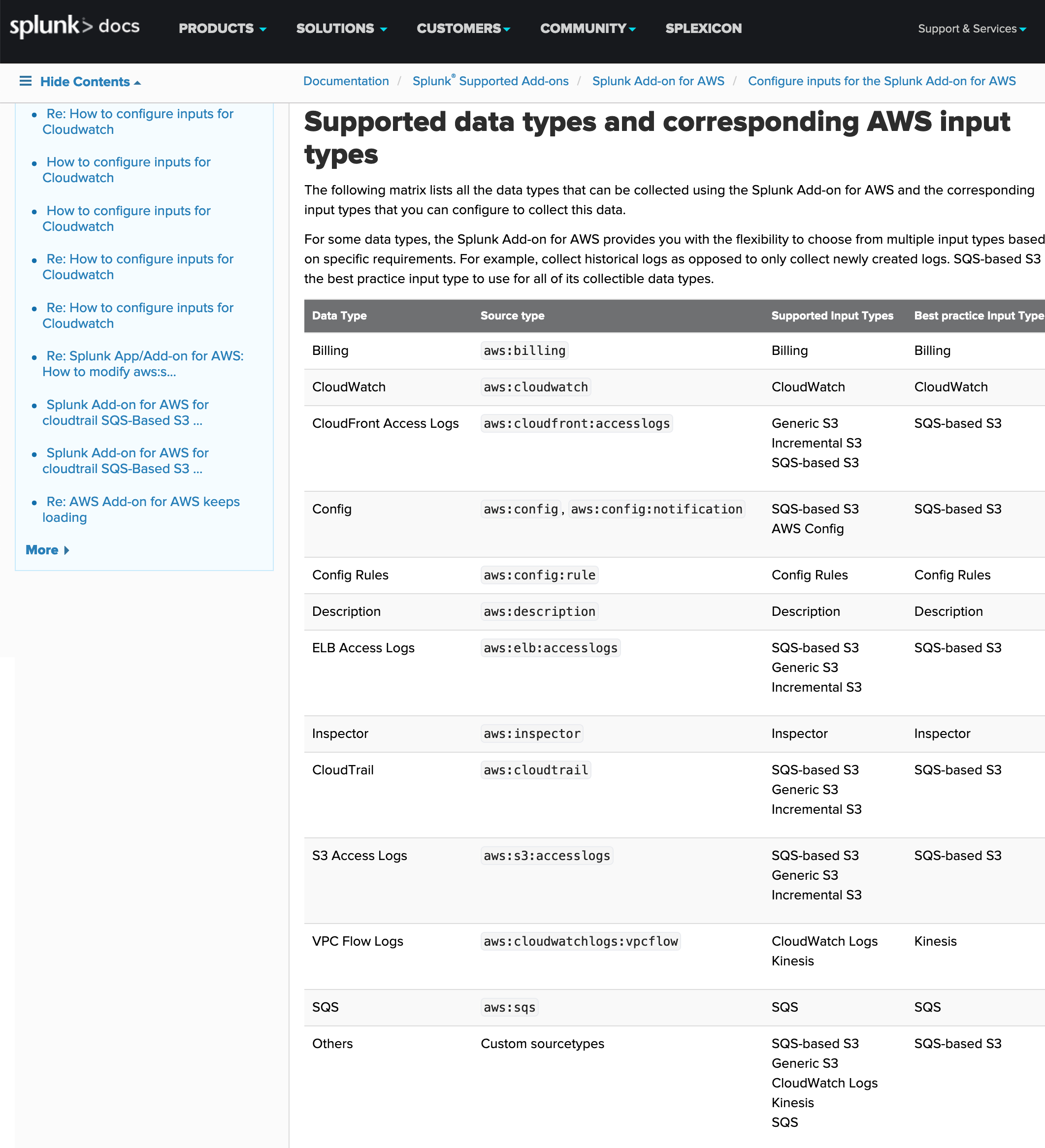

Splunk:

Splunk cuenta con la capacidad de integrar logs de la nube, como se puede apreciar en la siguiente imagen de la documentación:

Add-on en SplunkBase:

https://splunkbase.splunk.com/app/1876/

[Link a la documentación del add-on ]

QuickStart Splunk Enterprise on AWS

QuickStart para el despliegue rápido de Splunk en AWS https://aws.amazon.com/quickstart/architecture/splunk-enterprise/

AWS Marketplace

Splunk está disponible en el AWS Marketplace https://aws.amazon.com/marketplace/pp/B00PUXWXNE

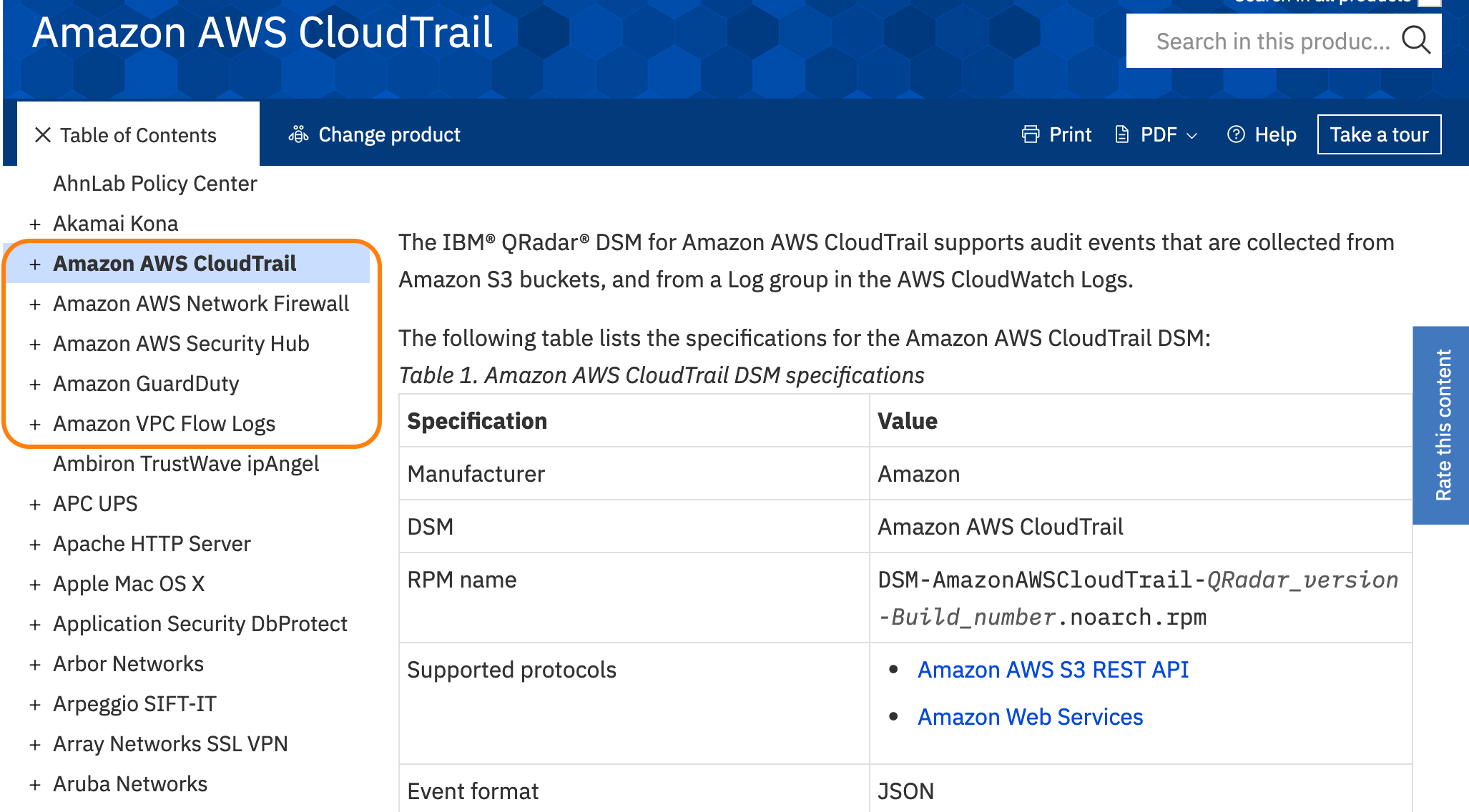

IBM Security QRadar:

QRadar cuenta con la capacidad de integrar logs de la nube, como se puede apreciar en la siguiente imagen de la documentación:

Extensiones en X-Force App Exchange:

AWS Marketplace

QRadar está disponible en el marketplace en múltiples modalidades :

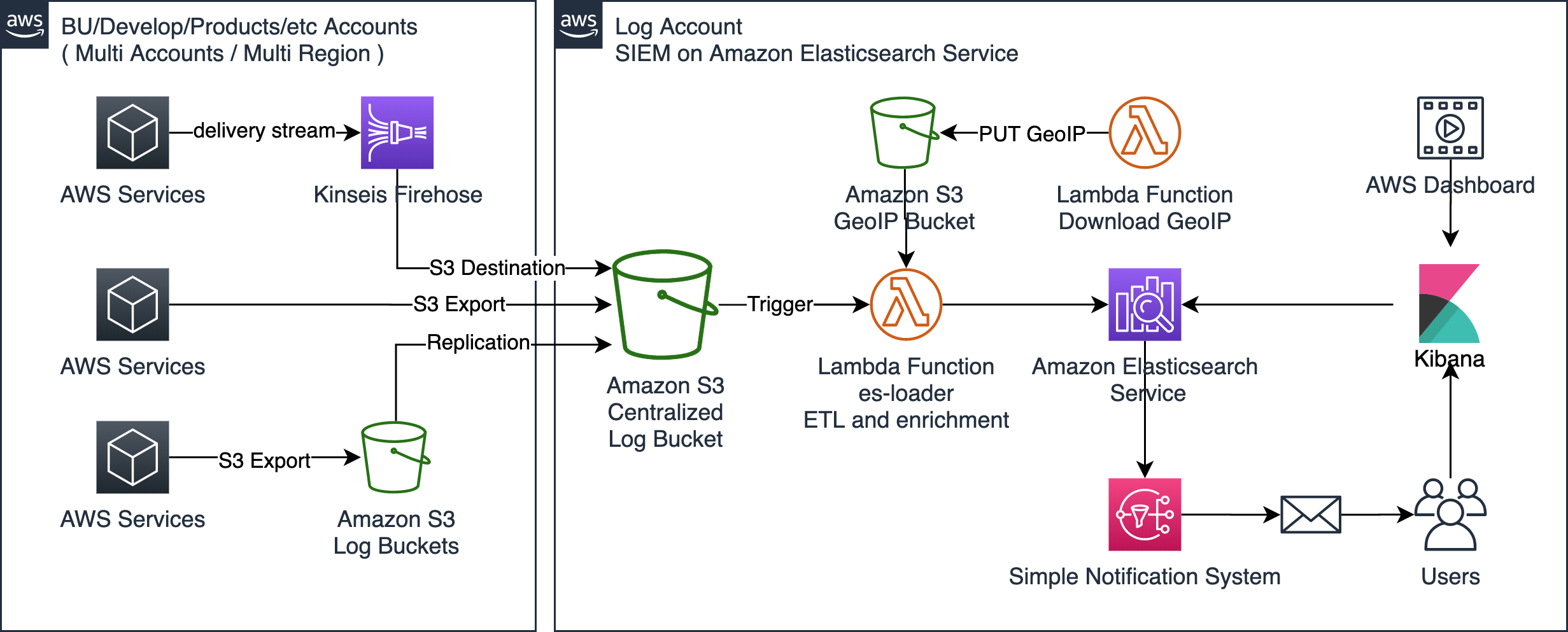

SIEM en Amazon ElasticSearch

Está disponible una opción de SIEM basado en ElasticSearch desplegado a través de un AWS CloudFormation template:

Link a aws-samples en github: https://github.com/aws-samples/siem-on-amazon-elasticsearch

Link a aws-samples en github: https://github.com/aws-samples/siem-on-amazon-elasticsearch

Integración con sistemas de Security Orchestration, Automation and Response (SOAR)

De un modo similar a los SIEM, en clientes con infraestructura híbrida, frecuentemente se utiliza un sistema SOAR para coordinar la respuesta automatizada ante incidentes.

Las principales soluciones de SOAR cuentan con integración con AWS Security Hub, y con AWS en general para tomar acciones.

Splunk Phantom - Integración con Security hub

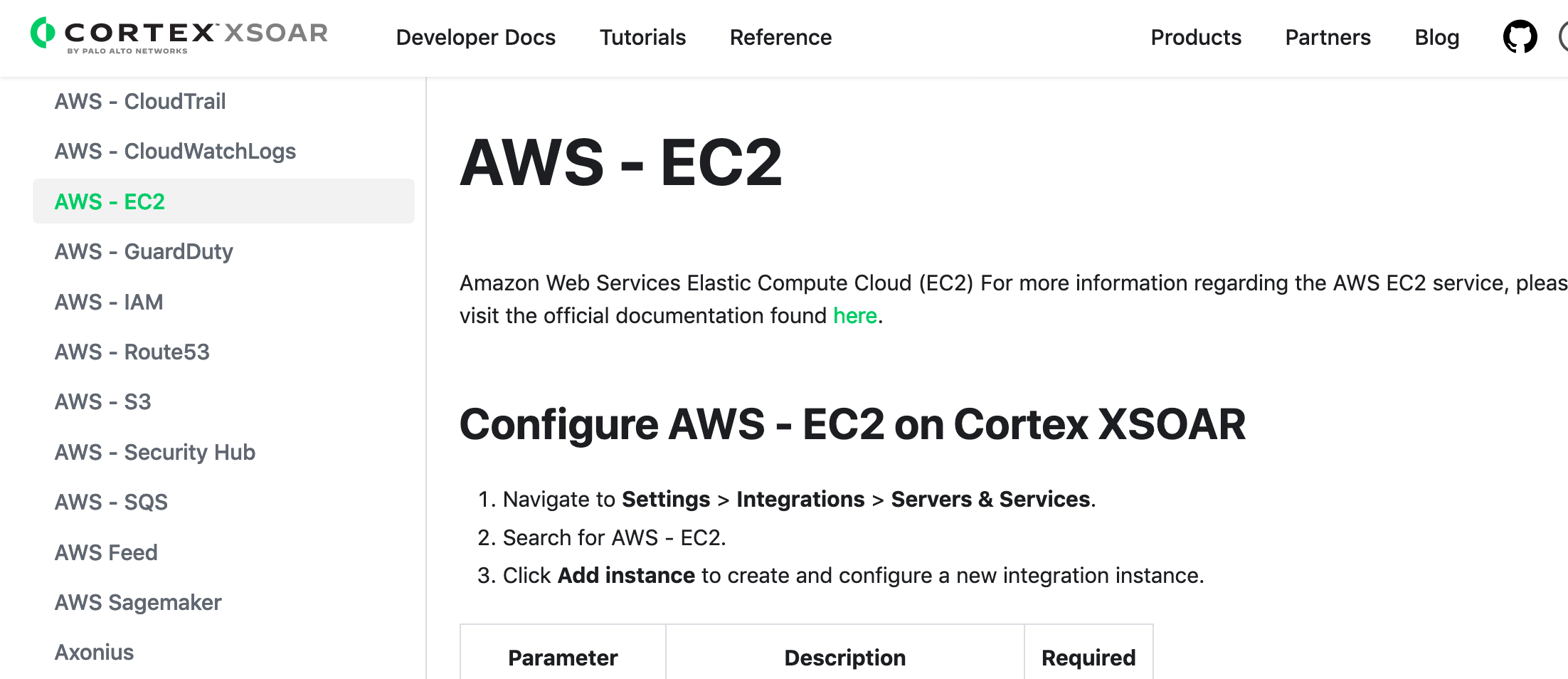

Palo alto networks: Cortex XSOAR - Integración con Security hub