Evitar el uso de Root y auditarlo

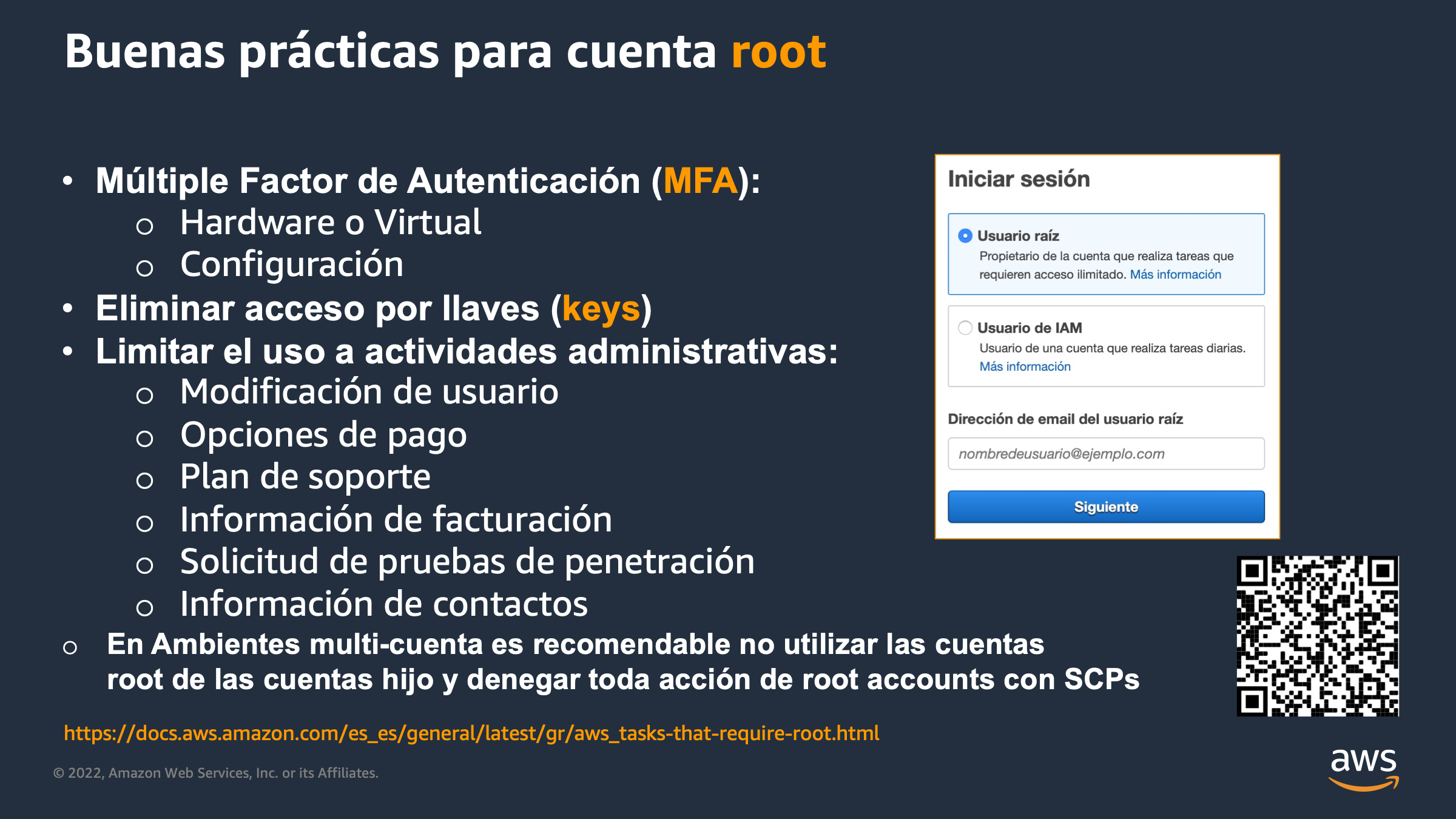

Se recomienda evitar el uso del usuario root, y de la root account en escenarios multi-cuenta, salvo para los casos donde sea estrictamente necesario.

Dado que la root account no puede ser limitada en permisos, se recomienda ensobrarla (virtual o físicamente), y auditar los usos de la misma.

La recomendación es utilizar un Repositorio central de usuarios como AWS Directory Services (Active Directory/SimpleAD), Active Directory en EC2, Okta, PingIdentity, Azure Active Directory, OneLogin. Si actualmente no tiene un repositorio de usuarios, es preferible usar usuarios de IAM (IAM Users) que usar root hasta que se implemente el directorio, pero tenga en cuenta que los usuarios de IAM no son una buena práctica, ya que es posible que no se eliminen cuando el empleado sea desvinculado y las Access Keys asociadas a los usuarios de IAM son credenciales duraderas que debe rotar manualmente periódicamente.

Además de auditar el uso de la root account via AWS CloudTrail es recomendable generar alertas de uso con notificaciones de Amazon Simple Notification Service (SNS).

Más detalle en la documentación: