Inteligencia de amenazas

NOTA: La versión en Inglés cuenta con algunas actualizaciones que aún no se reflejaron en la versión en español.

Equipo de inteligencia contra amenazas

Forme un equipo de Inteligencia de amenazas que trabaje estudiando noticias de seguridad locales y globales, actores de amenazas, tácticas, indicadores de compromiso (IoC) y alimente esa inteligencia a sus servicios y soluciones de seguridad.

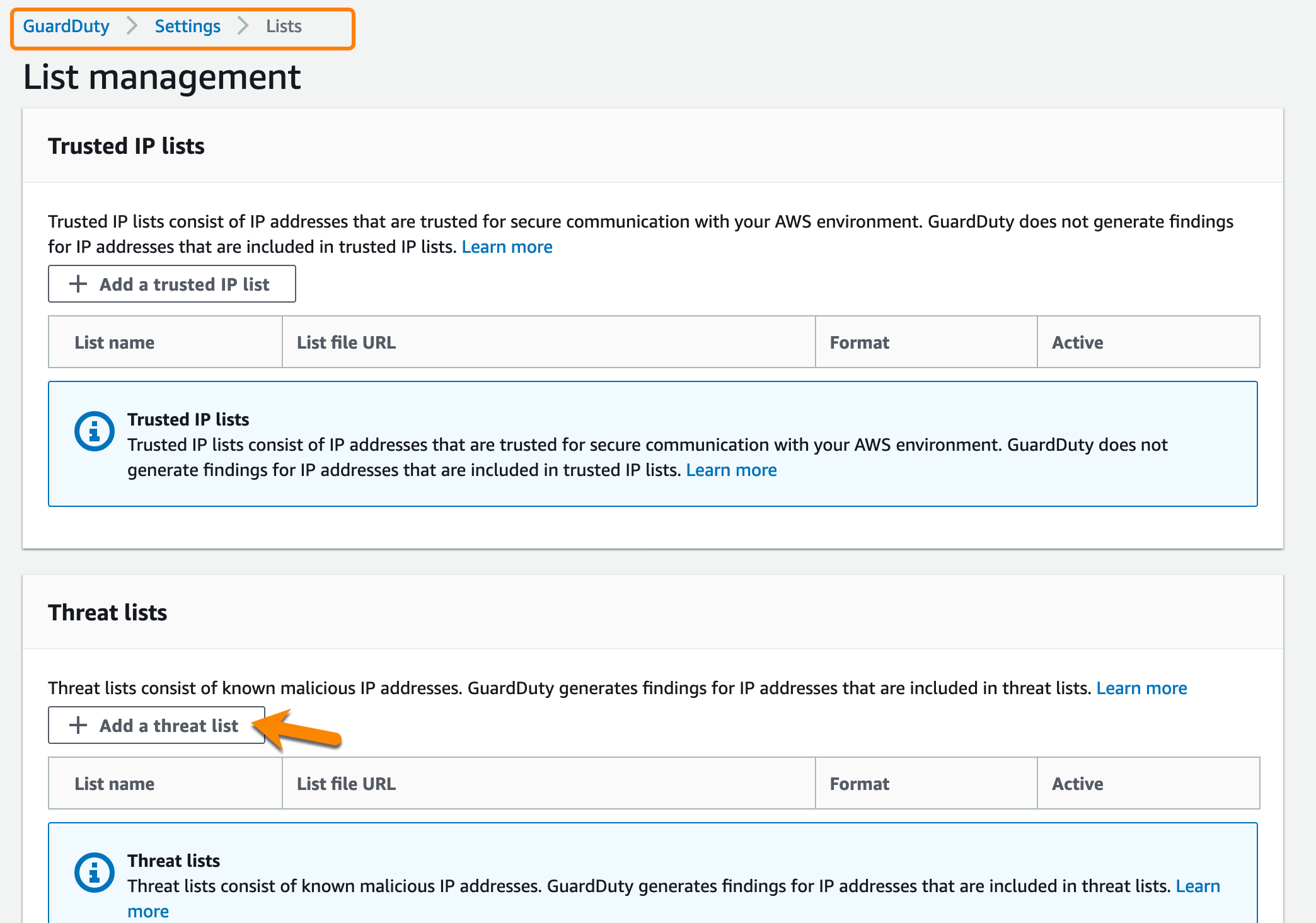

Agregando IPs en la lista de amenazas de GuardDuty

El servicio de detección de amenazas Amazon GuardDuty utiliza nativamente fuentes de inteligencia propias de Amazon, de terceros como CrowdStrike y Proofpoint, y algunas fuentes OpenSource, (como por ejemplo la lista de los exit nodes de la red de anonimización TOR)

Sin embargo si usted detecta IPs maliciosas atacando su on-prem, podría agregarlas a las listas de amenazas de GuardDuty para que el servicio alerte ante accesos desde esas IPs.

Otro caso de uso frecuente es cuando tienen contratado algún servicio de threat intelligence, (como Talos, X-Force, FireEye, etc) y quisieran agregar sus indicadores de compromiso (IPs maliciosas) pueden hacerlo en la siguiente pantalla:

Formatos soportados:

- Plaintext (TXT)

- Structured Threat Information Expression (STIX)

- Open Threat Exchange (OTX - CSV)

- FireEye iSight threat intelligence (CSV)

- Proofpoint ET Intelligence Feed (CSV)

- AlienVault Reputation Feed

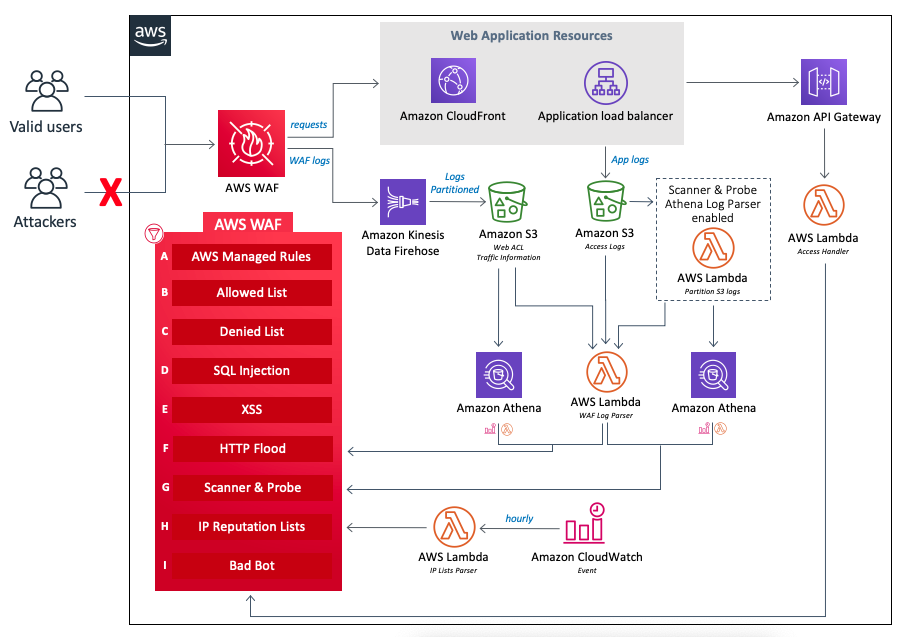

AWS Web Application Firewall

AWS WAF cuenta nativamente con listas de reputación de IP entre sus Managed Rules (Amazon IP Reputation, y Anonymous IP List), las cuales son particularmente útiles para reducir la cantidad de ataques desde redes de bots maliciosos.

Puede enriquecer este listado de IPs con reglas administradas por nuestros partners en el AWS Marketplace, como F5, GeoGuard, Imperva.

WAF Security Automations

WAF Security Automations es una solución que implementa una serie de protecciones adicionales para WAF, entre ellas, feeds de inteligencia de Spamhaus, TORproject, y Emergingthreats.

HoneyPots & deception

Si cuenta con un equipo capacitado dedicado a la inteligencia de amenazas y quisiera obtener sus propias señales, implementando HoneyPots, si se hace correctamente, puede proporcionar datos frescos al equipo de inteligencia de amenazas.

La siguiente publicación de blog puede ayudarlo a configurar honeypots en AWS: https://aws.amazon.com/blogs/security/how-to-detect-suspicious-activity-in-your-aws-account-by-using-private-decoy-resources/

Guía para evaluar su grado de alineación

- ¿Está implementando mecanismos para agregar direcciones IP maliciosas a la lista de amenazas de GuardDuty? (por ejemplo, avisos de un CIRT local o si un tercero no autorizado intenta acceder a su entorno local mediante una dirección IP remota)

- ¿Está integrando fuentes de inteligencia de amenazas de terceros?

- ¿Tiene un equipo de inteligencia de amenazas?

- ¿Está aprovechando honeypots para obtener información sobre sus adversarios?