Control de tráfico saliente

NOTA: La versión en Inglés cuenta con algunas actualizaciones que aún no se reflejaron en la versión en español.

Una capa adicional de control es verificar el tráfico saliente (outbound VPC Traffic), para asegurarse que sus instancias solo están saliendo a comunicarse hacia donde es deseable y esperable, tal como conectarse con el fabricante de un sistema operativo o aplicación para actualizarse, y no hacia URLs/IPs maliciosas, o estableciendo túneles para el acceso remoto.

Hay varias formas de controlar el tráfico saliente en AWS.

Route 53 Resolver DNS Firewall

Con Route 53 Resolver DNS Firewall puede filtrar y regular el tráfico de DNS saliente para su VPC. Se recomienda denegar el acceso a todos los dominios, excepto a aquellos en los que confíe explícitamente. Es sencillo de implementar y fácil de desplegar en un entorno multi-cuentas a través de AWS Firewall Manager.

Nota: este tipo de firewall no evitará una conexión saliente a una dirección IP, pero la mayoría de las conexiones salientes de malware son hacia URLs, y muchas veces la infección se puede prevenir al no permitir la obtención del malware en primer lugar.

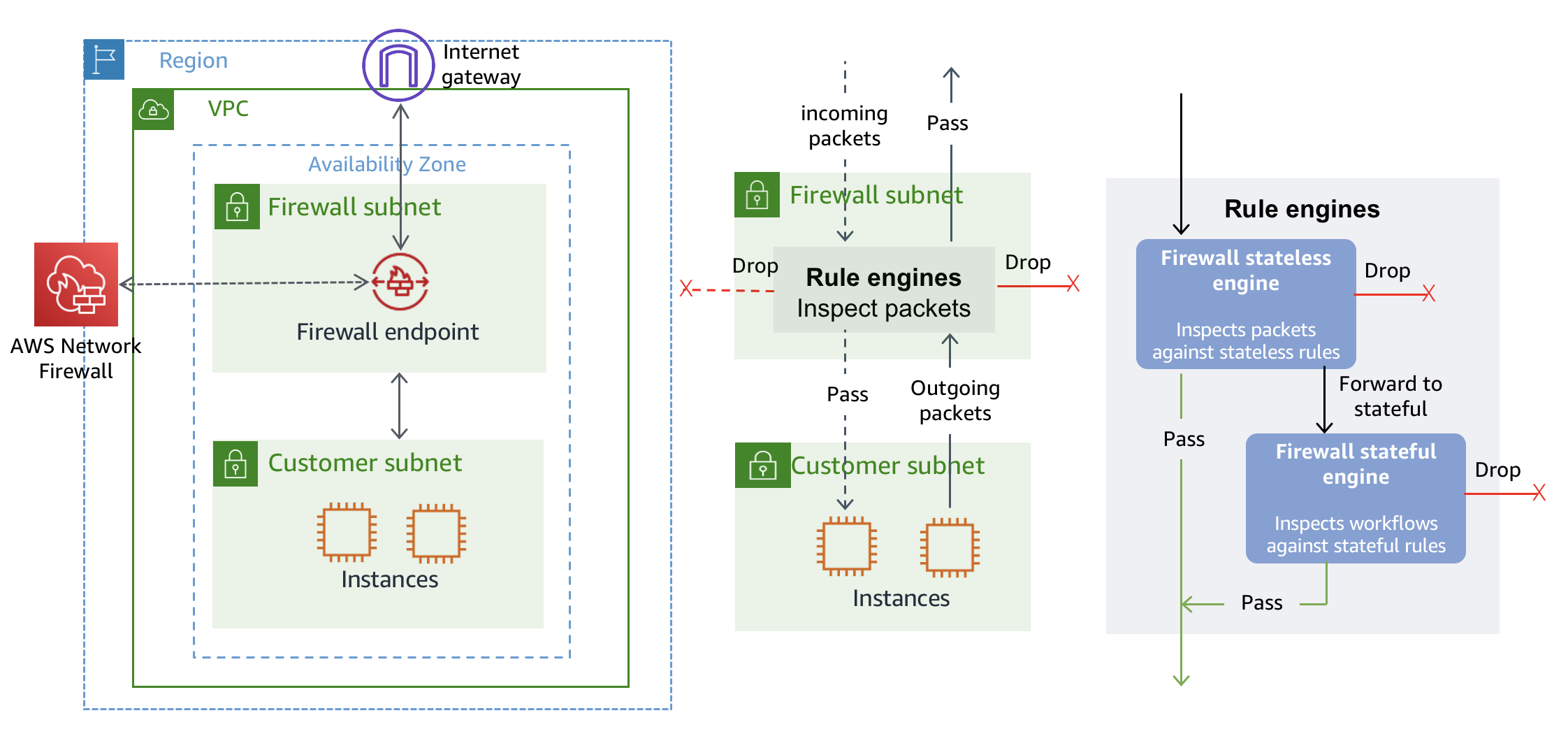

AWS Network Firewall

AWS Network Firewall es capaz de analizar el tráfico entrante y saliente en capa 3 hasta capa 7. Más información en el siguiente Blogpost (en Ingles)

También puede usar alguna de las soluciones de Next-gen Firewall / UTM disponibles en el AWS Marketplace

PrivateLink

Utilice AWS PrivateLink para establecer comunicaciones privadas con las VPCs de sus asociados de negocio cuando sea posible, de modo que dicho tráfico no vaya por Internet.

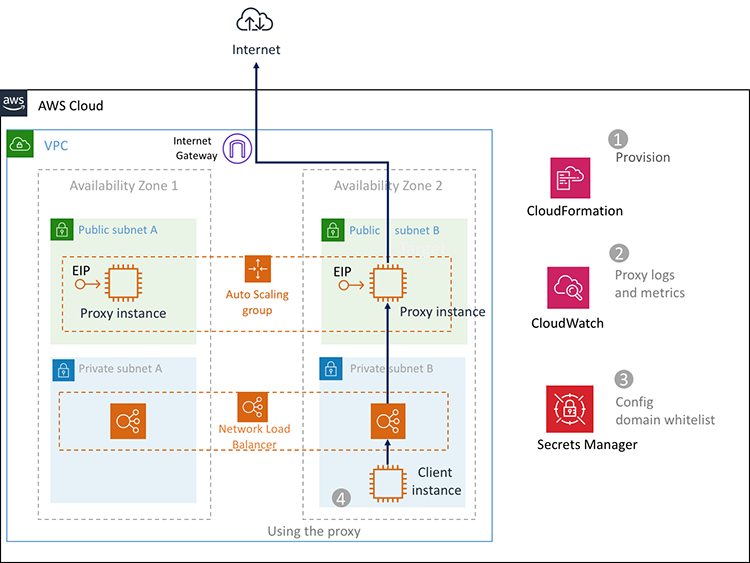

Desplegando un proxy para el control de acceso saliente

El siguiente Blogpost (En Ingles) explica como desplegar un proxy (Squid) para el filtrado de tráfico saliente y provee un template de AWS CloudFormation para facilitar su despliegue:

How to set up an outbound VPC proxy with domain whitelisting and content filtering

Inspección este-oeste

Revise los modelos de implementación (En inglés) para obtener más información sobre cómo implementar su firewall de red de AWS para la inspección de VPC a VPC o de las instalaciones locales a la inspección de VPC

Filtrado de entrada

El filtrado de entrada con un firewall de red tiene sentido si está compartiendo servicios que no sean web, ya que AWS Network Firewall o los firewalls de terceros brindan capacidades IPS que evitarán la explotación de vulnerabilidades en estos servicios, pero si solo está compartiendo aplicaciones web, un WAF le brindará inspección de capa 7, lo que reducirá los casos de uso en los que tiene sentido incluir un firewall de red en su arquitectura

Integración con SIEM

Si se dispone de un SIEM suele ser conveniente enviar los logs del next-gen firewall o proxy para la detección de shadow IT, y la configuración de otras alertas.

Precios

AWS Route53 Resolver DNS Firewall

https://aws.amazon.com/route53/pricing/#Route_53_Resolver_DNS_Firewall

AWS Network Firewall

https://aws.amazon.com/network-firewall/pricing/