IAM Roles: Revisión de Mínimo Privilegio

NOTA: La versión en Inglés cuenta con algunas actualizaciones que aún no se reflejaron en la versión en español.

Revisión de políticas de IAM

Se recomienda la revisión periódica de los roles de IAM para garantizar que otorguen los privilegios mínimos necesarios para la función a realizar (least privilege)

https://docs.aws.amazon.com/es_es/IAM/latest/UserGuide/best-practices.html#grant-least-privilege

Revisión de accesos no intencionados

En particular, revisar los asteriscos en las políticas: … “Action”: “service-prefix”: “*” … o … “Resource”: “*” …

Frecuentemente cuando se otorgan estos permisos tan amplios es por falta de dedicación/esfuerzo en la construcción de una política de IAM más especifica.

IAM Access Analyzer: acceso innecesario

IAM Access Analyzer puede detectar permisos no utilizados en roles. Configure un analizador para su organización y reduzca el acceso que no se utiliza.

IAM Access Analyzer - Generación de políticas

El IAM Access Analyzer cuenta con una capacidad de generación de políticas de IAM a partir de las acciones realizadas (basándose en AWS CloudTrail). Use esta funcionalidad para refinar políticas con permisos excesivos, no utilizados en un período de tiempo significativo (que dependerá de su caso de uso).

https://docs.aws.amazon.com/IAM/latest/UserGuide/access-analyzer-policy-generation.html

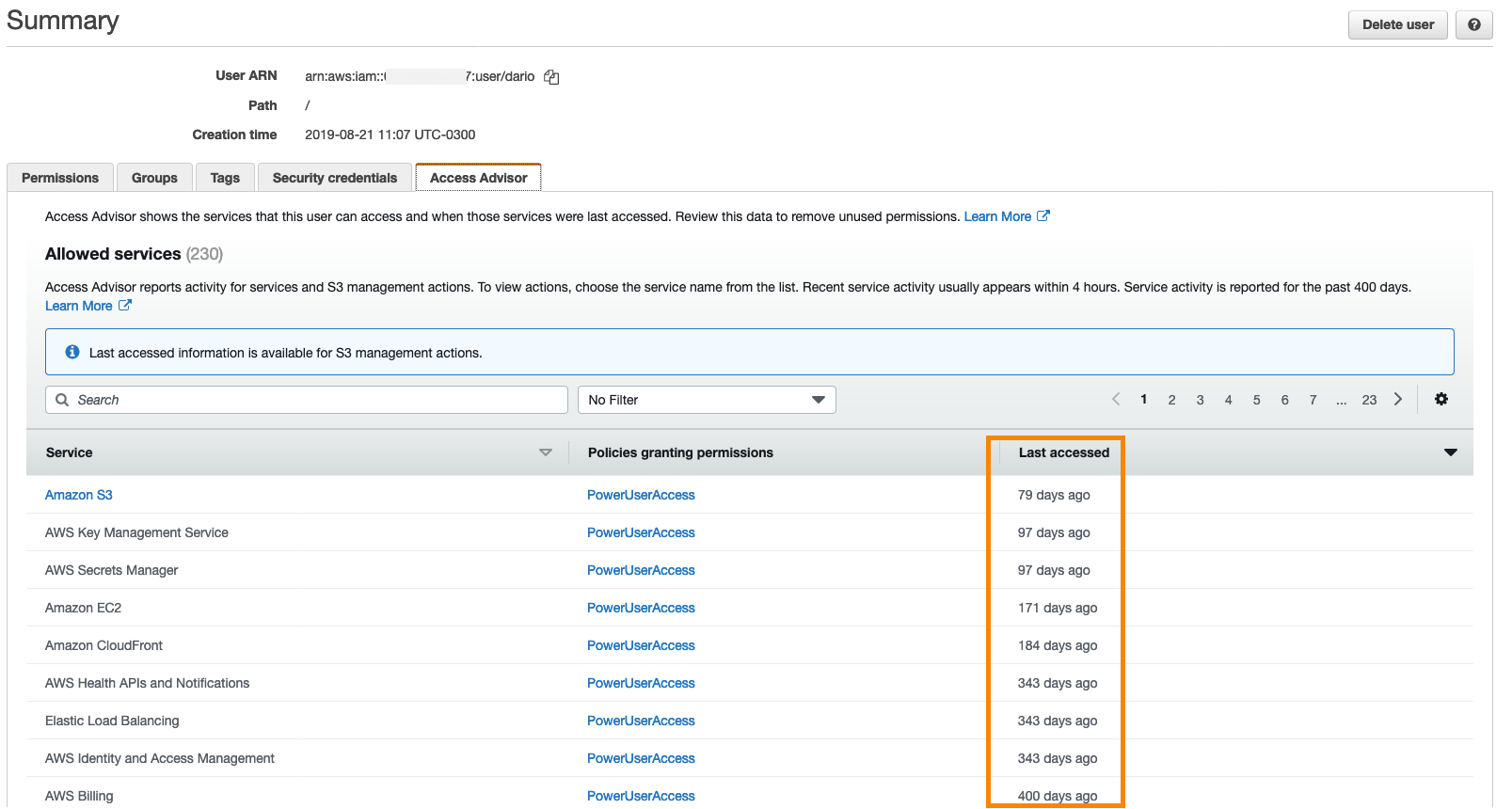

IAM Access Advisor

Utilice el IAM Access Advisor

para identificar accesos no utilizados:

Soluciones de nuestros socios de AWS Marketplace:

Alternativamente, puede revisar las soluciones de administración de derechos de infraestructura en la nube (CIEM) como Ermetic o Sonrai .

Herramientas de código abierto

Entre las herramientas de código abierto que pueden ayudarlo a descubrir permisos excesivos o no deseados se encuentra CloudSplaining, que puede mostrarle sus políticas en un formato gráfico y permitirle comprender los riesgos asociados con políticas demasiado permisivas.

CloudSplaining GitHub

Documentación de CloudSplaining (En inglés)

Ejemplos de políticas de acceso:

https://docs.aws.amazon.com/es_es/IAM/latest/UserGuide/access_policies_examples.html

Well Architected Framework - Recomendación relacionada

- SEC03-BP04 Reduce permissions continuously