Crea tus reportes para cumplimiento (como PCI-DSS)

Compliance @ AWS Cloud

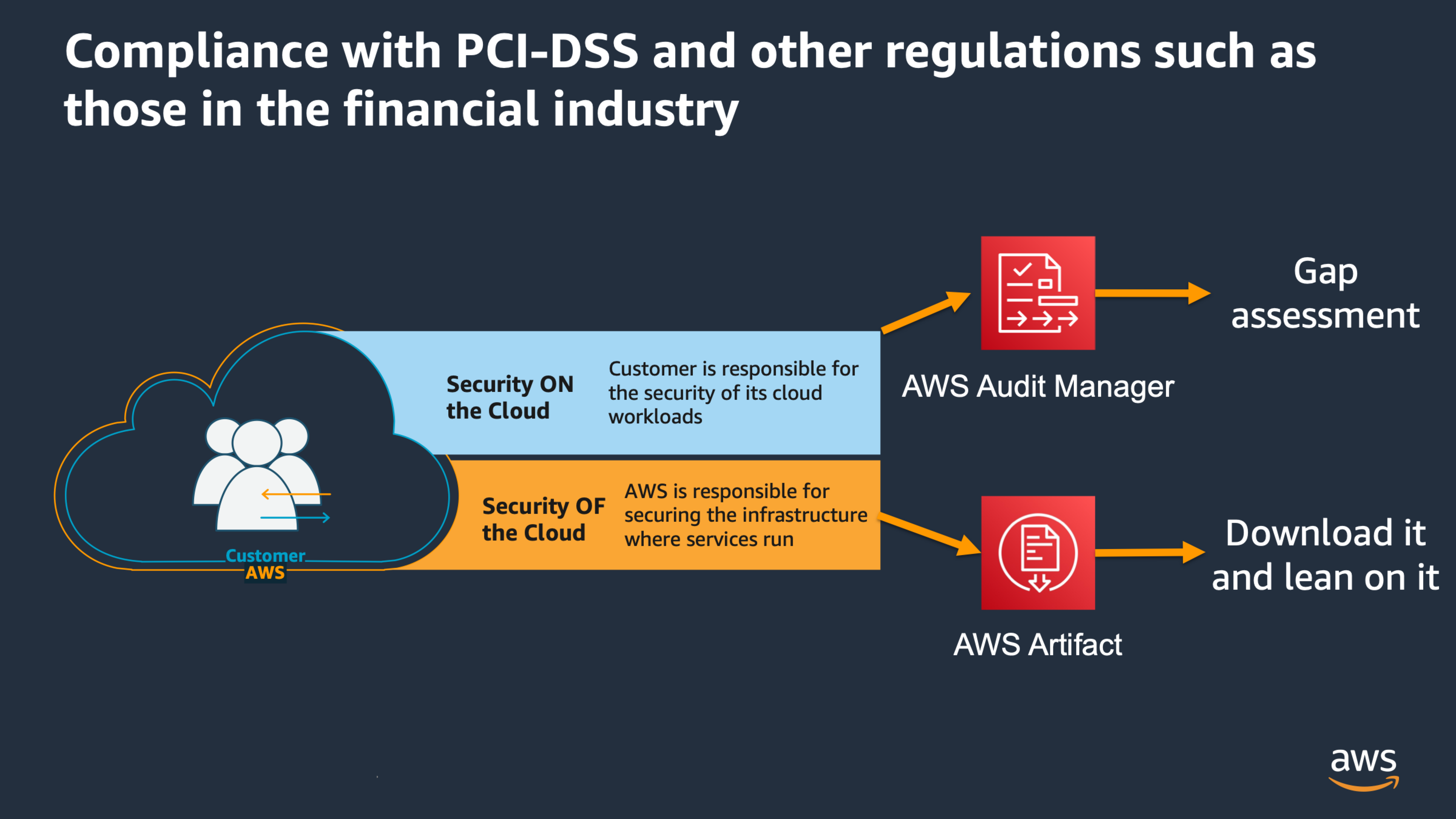

En la nube de AWS, también existe una responsabilidad compartida para el cumplimiento regulatorio. Si bien AWS le proporcionará los documentos de cumplimiento que necesita para demostrar que la infraestructura de AWS cumple con varias normativas, usted debe demostrar a algunos auditores que las cargas de trabajo que ha implementado en AWS también cumplen con esa normativa (una evaluación de tipo gap)

Puedes aprovechar el servicio AWS Audit Manager para automatizar la recopilación de evidencia para múltiples regulaciones (ver más en Frameworks compatibles ), y redactar el informe en función de la información que el servicio puede recopilar de AWS CloudTrail, AWS Security Hub y AWS License Manager, junto con las evidencias que usted adjunte manualmente.

PCI Compliance

Organizaciones que necesitan cumplir con el estándar de seguridad de datos (DSS) de la industria de tarjetas de pago (PCI) tienen algunos requerimientos adicionales a aplicar para poder desplegar las cargas de trabajo que gestionan datos de tarjetas de crédito.

Para demostrar a los auditores el compliance en cuanto a la “Seguridad DE la nube” es decir, de la responsabilidad de AWS dentro del modelo de responsabilidad compartida utilizamos el reporte en AWS Artifact de PCI-DSS.

Cuentan con un AWS Quickstart que despliega una arquitectura estandarizada para el cumplimiento de PCI-DSS

En el siguiente AWS Whitepaper Payment Card Industry Data Security Standard (PCI DSS) 3.2.1 on AWS (en Ingles) podrás encontrar información detallada sobre el cumplimiento con cada requisito

En Services in scope encontrarán el detalle de los servicios que fueron certificados con distintos estándares y programas de conformidad entre ellos PCI-DSS. Para cargas que requieran cumplimiento con PCI-DSS deberán limitarse a los servicios validados. Afortunadamente para PCI-DSS son la gran mayoría.

Para lograr compliance de nuestras cargas en la nube, recomendamos realizar las siguientes tareas, además de las que recomiende su equipo de auditoría:

-

Limitar el alcance: mientras más uno pueda limitar su alcance de la certificación aislando las cargas que tengan flujos de datos de tarjetas de crédito en diferentes cuentas, más se reduce la carga para el compliance, el riesgo, el área de impacto en caso que hubiera un compromiso de credenciales y en es una buena práctica en muchos aspectos. Ver Architecting for PCI DSS Scoping and Segmentation on AWS (en Inglés)

-

Habilitar AWS Security Hub con el security standard para PCI-DSS (los estándares de CIS AWS Foundation y AWS Foundational best practices también son recomendados para reforzar su postura de seguridad aunque pueden haber recomendaciones que no sean necesarias para pci)

-

Uso de servicios abstractos / encapsulados para reducir el alcance de la revisión de PCI-DSS y apoyarse más en las certificaciones logradas por AWS.

-

Cifrar cualquier dato relacionado a cargas de trabajo PCI. AWS KMS les permite tener sus propias llaves de encripción que pueden gestionar ustedes mismos (rotarlas, deshabilitarlas o removerlas), con lo que suele ser requerido por los auditores. AWS CloudHSM también les permite cumplir estos requerimientos.

-

Habilitar Amazon GuardDuty y revisar los hallazgos (Intrusion Detection).

-

Habilitar Amazon GuardDuty S3 Protection (para detectar potenciales fugas de datos)

-

Habilitar Amazon Macie para detectar potenciales políticas de acceso mal configuradas, y asegurar que sus datos de tarjetas de crédito se encuentren cifrados con llaves privadas (AWS KMS)

-

Usar Amazon Macie para ejecutar trabajos de descubrimiento y clasificación de datos, para demostrar al auditor que no hay datos almacenados datos sensible y asegurar el control de acceso al mínimo requerido (least privilege)

-

Utilizar Web Application Firewalls como AWS WAF en las aplicaciones (lo que remueve el requerimiento de application pentesting en las aplicaciones expuestas a Internet). Otros requerimientos de desarrollo seguro siguen siendo necesarios, como los entrenamientos anuales.

-

Si estuvieran brindando servicios fuera de los web que protege el WAF (80/443), se recomienda implementar un Network Intrusion Prevention System, para ello pueden utiliza AWS Network Firewall, o existen numerosas soluciones en el AWS Marketplace para ello.

También hay una página especifica con las preguntas frecuentes relacionadas al cumplimento con PCI-DSS y demás recursos: https://aws.amazon.com/es/compliance/pci-dss-level-1-faqs/

Entre los servicios profesionales que AWS (ProServe) ofrece se encuentran los Servicios de Security Assurance para alinear sus cargas de la nube con los requerimientos de PCI-DSS. Los servicios son brindados por QSAs certificados también en seguridad en AWS, por lo que podrán asistirlo a estar listo para la revisión final por su auditor. Contacte a su Account Manager de AWS si desea conocer como contratarlos.

Siempre se recomienda consultar con un experto en PCI sobre como asegurar sus cargas en la nube para el cumplimiento con PCI-DSS.