Segmentación de redes (VPCs) - Redes Públicas/Privadas

NOTA: La versión en Inglés cuenta con algunas actualizaciones que aún no se reflejaron en la versión en español.

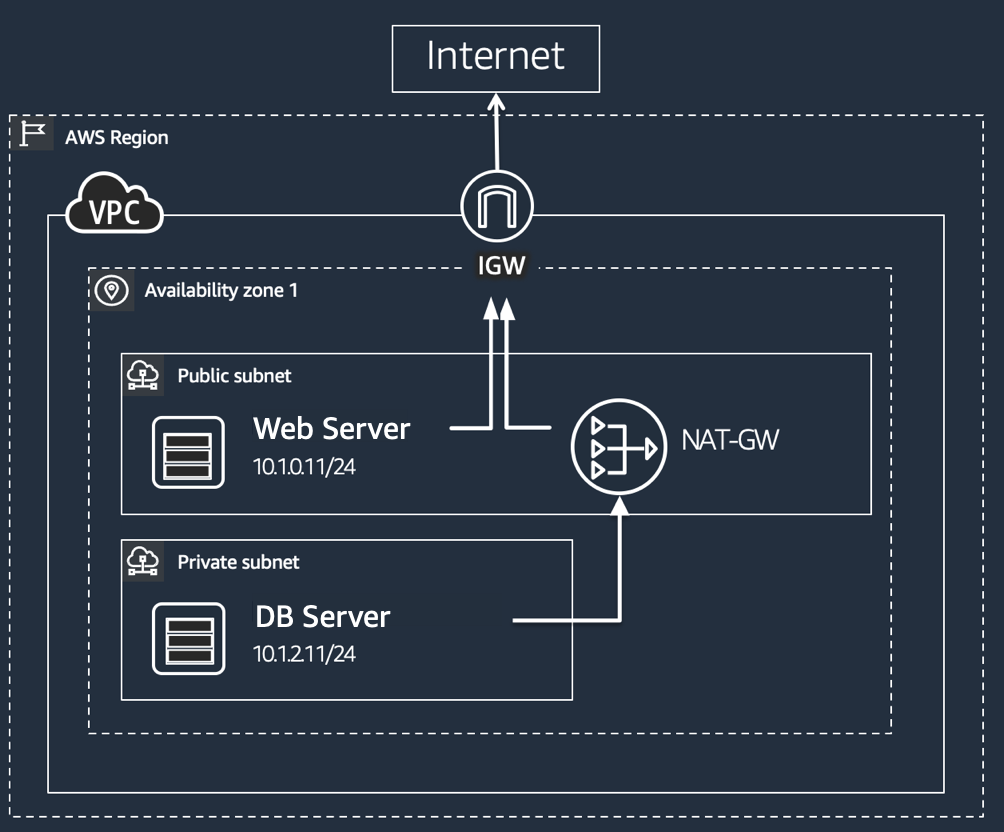

Si un adversario ya ganó el acceso inicial en su infraestructura, su capacidad de expandir su alcance en recursos comprometidos (movimiento lateral), se verá determinada en gran medida en base a la visibilidad de red, por consiguiente, para la reducción del area de impacto (también conocido como Blast Radius) es vital separar las redes, utilizando Virtual Private Cloud (VPCs) exponiendo hacia internet en redes públicas únicamente los recursos que necesitan brindar acceso al público (como un servidor web de una aplicación pública), dejando los demás recursos como bases de datos en redes privadas.

Si una instancia en la subred privada necesita conectarse a internet para actualizarse, se puede utilizar un NAT Gateway para que pueda hacerlo, sin necesidad de moverlo a una subred pública y darle una IP Publica.

Debes conectar la VPC al centro de datos on premise usando VPN (idealmente sobre DirectConnect) SOLO SI realmente necesita el acceso. No es recomendable conectar todas las VPCs por posibles usos futuros.

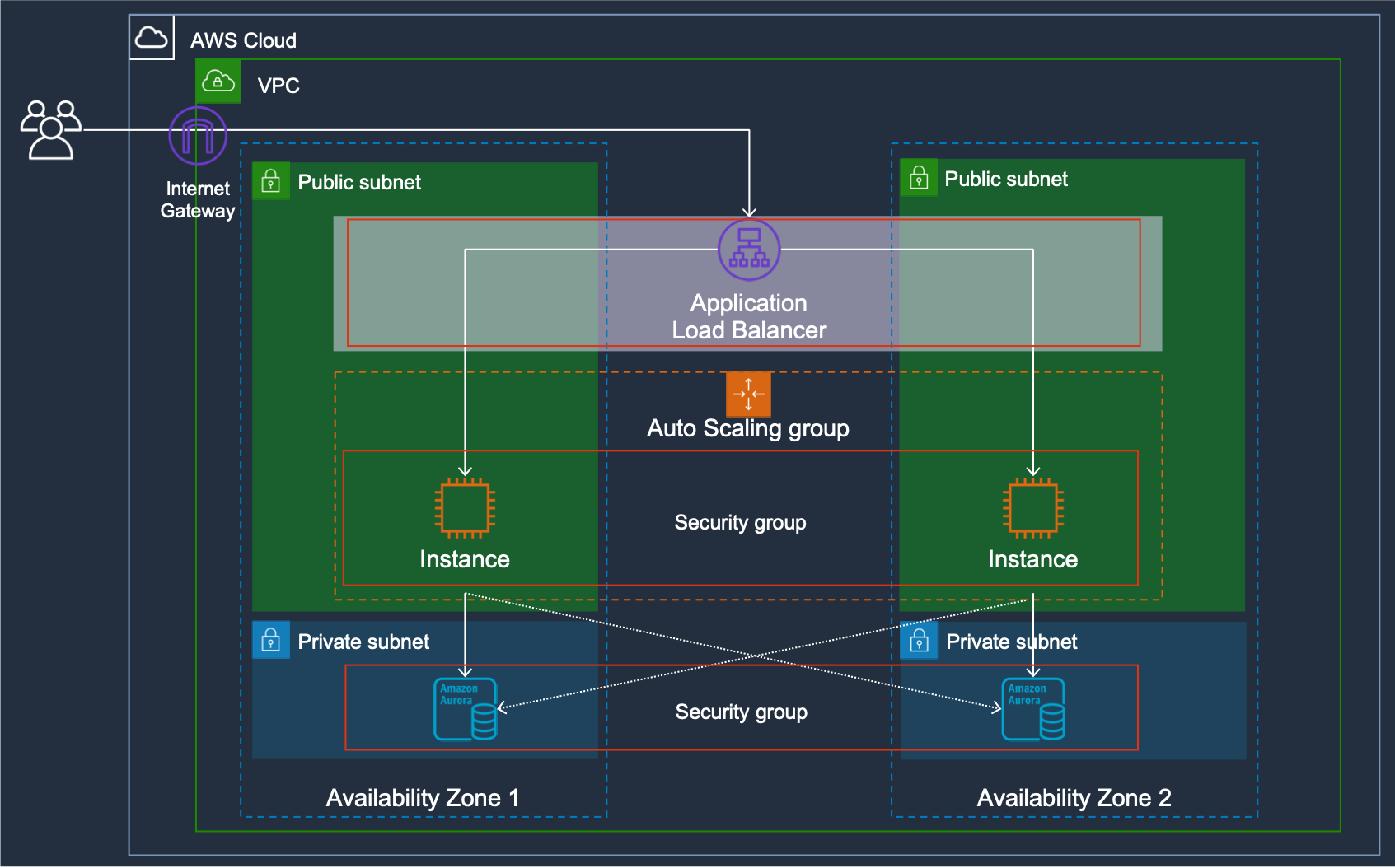

Por ejemplo, en una aplicación web que usa un balanceador de cargas, las bases de datos (en este ejemplo Amazon Aurora Multi-master) se encuentran en subredes privadas y los security groups solo deben permitir conectarse a las bases desde las instancias de los web servers:

Aislando las cargas en múltiples cuentas y múltiples VPCs reducimos el potencial impacto de un ataque conteniéndolo a dicha VPC.

Es posible establecer VPC Peering cuando sea necesario, pero es conveniente a nivel seguridad limitar el uso de peering al mínimo necesario.

Mitigación de riesgos

- Si las cargas de trabajo no están separadas en las VPC (o cuentas), el radio de explosión potencial en caso de una vulneración es mucho mayor.

Guía para evaluar su grado de alineación

- ¿Cómo organiza sus cargas de trabajo en su organización? ¿Utiliza varias cuentas? ¿Varias VPC?

- ¿Sus cargas de trabajo críticas están separadas del resto de la organización?

Nota: Tenga en cuenta que para los tipos de entorno (desarrollo/prueba/producción) es recomendable dividir en varias cuentas para evitar la competencia por los recursos en la cuenta, lo que podría afectar los límites de servicio que son “por cuenta”.