Detección avanzada de amenazas - Protection Plans

NOTA: La versión en Inglés cuenta con algunas actualizaciones que aún no se reflejaron en la versión en español.

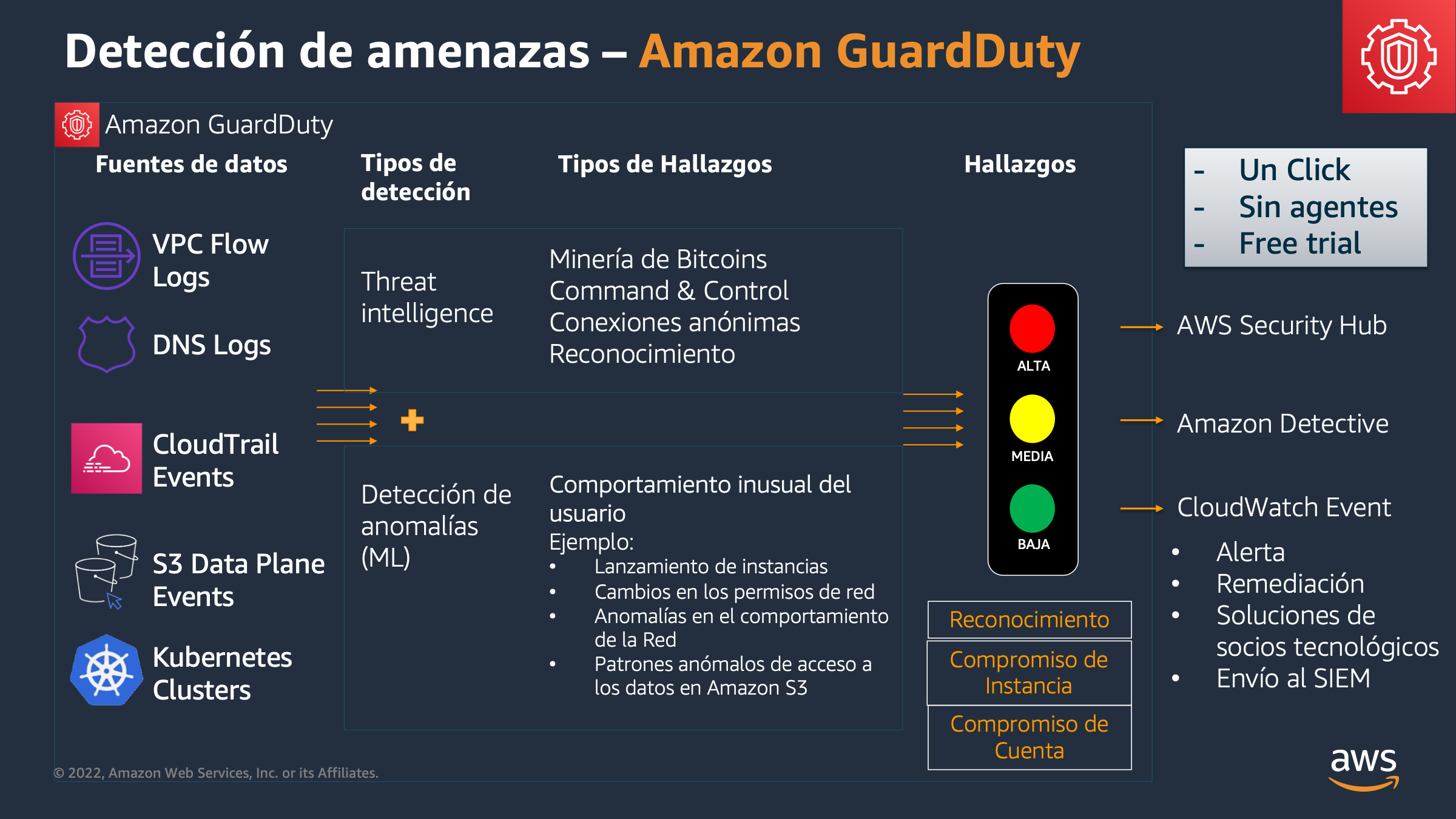

Revisa la mayoría de los hallazgos de Amazon GuardDuty

Una tarea clave entre los controles detectivos fundacionales es la revisión de todos los hallazgos de Amazon GuardDuty, es decir, no solo tomar acción ante cualquier hallazgo crítico, sino también evaluar por qué se están generando los hallazgos de mediana o baja prioridad, para detectar de manera temprana intentos de compromiso y bloquear rápidamente al adversario y activar el plan de respuesta ante incidentes.

Por ejemplo, cuando detectan SSH Bruteforce , indica que un adversario está intentando entrar a sus servicios expuestos de SSH, aún si el adversario aún no logró entrar, es una señal de alarma que nos debería dirigir hacia evaluar alternativas para cerrar ese vector de ataque, como el uso de AWS Systems Manager Fleet Manager

Investigar hallazgos de reconocimiento para identificar ataques mientras intentan expandirse lateralmente, herramientas de pentesting, y anomalías.

Monitoreo en tiempo de ejecución de GuardDuty

Este agente de monitoreo en tiempo de ejecución opcional es un componente administrado por el servicio, que proporciona más visibilidad desde dentro del host, indicando qué ID de proceso, en qué tarea de qué contenedor realizó la acción sospechosa. Esta funcionalidad permite detectar algunos casos de uso adicionales y permite al analista de seguridad aislar la amenaza de manera más rápida y precisa. Disponible para Amazon EC2, ECS y EKS.

Protección contra malware de GuardDuty

Esta característica opcional escanea instantáneas de los volúmenes EBS de instancias que se sospecha que están infectadas, debido a un hallazgo de GuardDuty que proviene de esa instancia (como TOR Client, conexiones a comando y control, barridos de red). No tiene agente y no afecta el rendimiento ya que el escaneo se realiza en una cuenta de servicio.

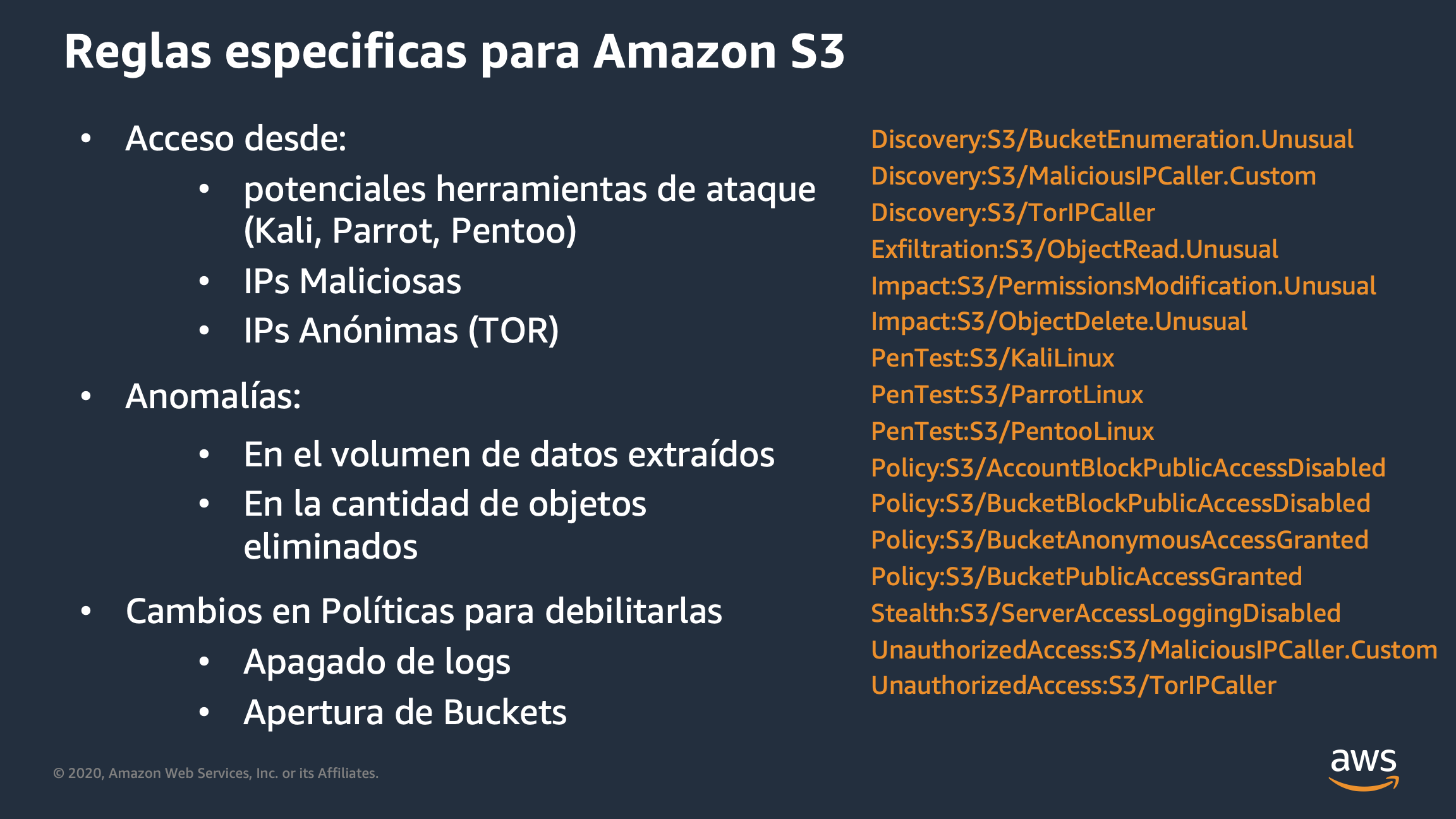

GuardDuty S3 Protection & Kubernetes

GuardDuty ha agregado dos conjuntos de controles opcionales para los clientes que usan Amazon S3 o clústeres de Kubernetes. Si está utilizando estos servicios, le recomiendo que habilite las funciones de Amazon GuardDuty para mejorar la visibilidad de estos servicios.

GuardDuty S3 Protection

Ver documentación en: https://docs.aws.amazon.com/es_es/guardduty/latest/ug/guardduty_finding-types-s3.html

Ver documentación en: https://docs.aws.amazon.com/es_es/guardduty/latest/ug/guardduty_finding-types-s3.html

Ver también: Habilitar Amazon GuardDuty para detección de amenazas y actuar sobre los hallazgos

Protección RDS de GuardDuty

Esta función opcional para clientes de bases de datos Aurora RDS proporciona visibilidad adicional contra posibles ataques de inicio de sesión de adversarios a sus bases de datos, como ataques de contraseñas, fuerza bruta o inicios de sesión anómalos.

Workshops

Precios

https://aws.amazon.com/es/guardduty/pricing

El servicio cuenta con un período de pruebas de 30 días (free trial)

El servicio cuenta con una página para verificar el uso actual y estimar el uso futuro.

Las funciones opcionales tienen un período de prueba gratuito independiente.