Auditoría de las llamadas a APIs

NOTA: La versión en Inglés cuenta con algunas actualizaciones que aún no se reflejaron en la versión en español.

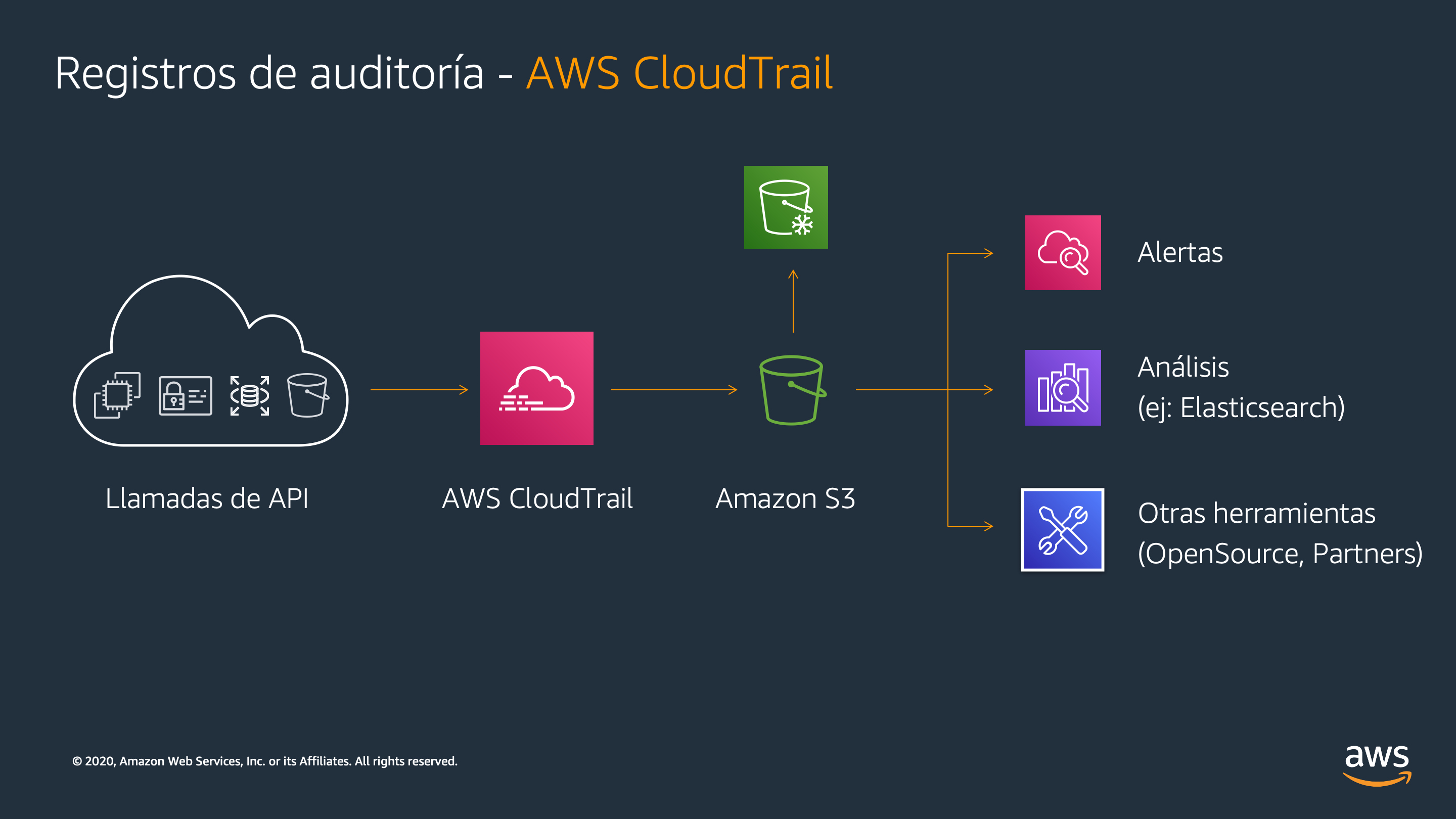

Habilitar, centralizar y resguardar los Logs de AWS CloudTrail

Es recomendable utilizar los registros de auditoría de AWS CloudTrail para poder investigar incidentes configurándolos para retener el período que su política de seguridad determine, y también centralizarlos en una cuenta de Logging para protegerlos de accesos maliciosos, o si utilizan una única cuenta, controlar el acceso mediante políticas de IAM.

Si utiliza AWS Control Tower para la gestión multi-cuenta , ya genera la cuenta de Logging donde se centralizan y protegen los logs automáticamente.

Su equipo de seguridad debe estar capacitado para comprender cómo buscar e investigar registros de CloudTrail.

AWS CloudTrail Mindmap

https://www.xmind.net/m/sY4HG3

Mitigación de riesgos

- Proteger los registros es fundamental en las investigaciones de seguridad para asegurarse de conocer qué hicieron los adversarios y revertir sus acciones, eliminando cualquier acceso potencial.

Guía para evaluar su grado de alineación

- ¿Tiene habilitado AWS Control Tower?

- Si no es así:

- ¿Ha habilitado el registro organizacional de CloudTrail?

- ¿Ha habilitado las SCP para evitar que los adversarios detengan la generación de registros de CloudTrail y manipulen los archivos de registro?

- ¿Qué tan preparado está su equipo para investigar los registros de CloudTrail?

Precios

https://aws.amazon.com/es/cloudtrail/pricing

La actividad de eventos de administración que AWS CloudTrail registró durante los últimos 90 días puede verse y buscarse de manera gratuita a través de la consola de AWS CloudTrail o el uso de la CLI de AWS.