WAF com regras customizadas

Proteja seus aplicativos com regras personalizadas usando o AWS WAF

Como vimos anteriormente ( aqui ) nós podemos rapidamente implementar a proteção geral AWS WAF muito facilmente, no entanto, existem algumas proteções específicas para cada aplicação, por exemplo, o limite de ordem a cada 5 minutos (rate limiting), ou alguma proteção específica relacionada a uma vulnerabilidade detectada.

O AWS WAF permite a adição de regras personalizadas que você pode criar com a interface ou via JSON.

Virtual Patching

Uma vez que uma vulnerabilidade é detectada em uma aplicação, ela deve ser corrigida no código, e se isso não for possível, levaria muito tempo. É recomendável implementar regras personalizadas para proteger aplicações vulneráveis ao corrigir esses erros.

Por exemplo, se for detectado que a falta de higienização em um código permite um ataque de injeção SQL, por exemplo, envios de formulário (POST) onde um apóstrofo (’) é incluído pode ser negado.

Limite de ordem (Rate limiting)

Além disso, é recomendável definir limites de ordem conforme esperado no aplicativo, pois reduz a possibilidade de bots maliciosos atuando em seu site consumindo recursos e tentando fazer a descoberta pré-ataque.

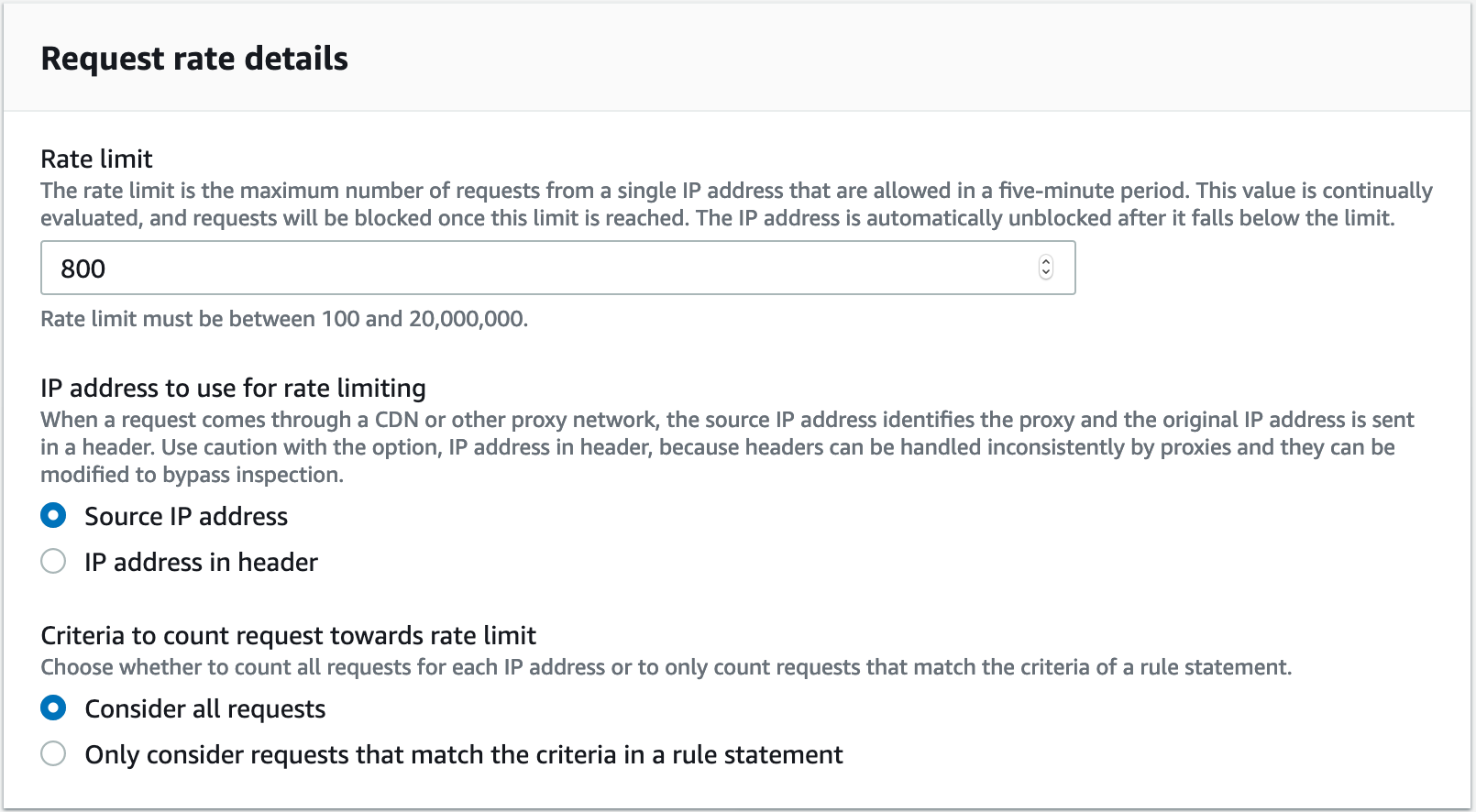

Por exemplo, eles poderiam definir um limite fixo para uma quantidade de pedido, configurá-lo como modo “count” inicialmente e verificar se os limites normais de aplicação não excedem o limite e, em seguida, passá-lo para o modo de bloqueio:

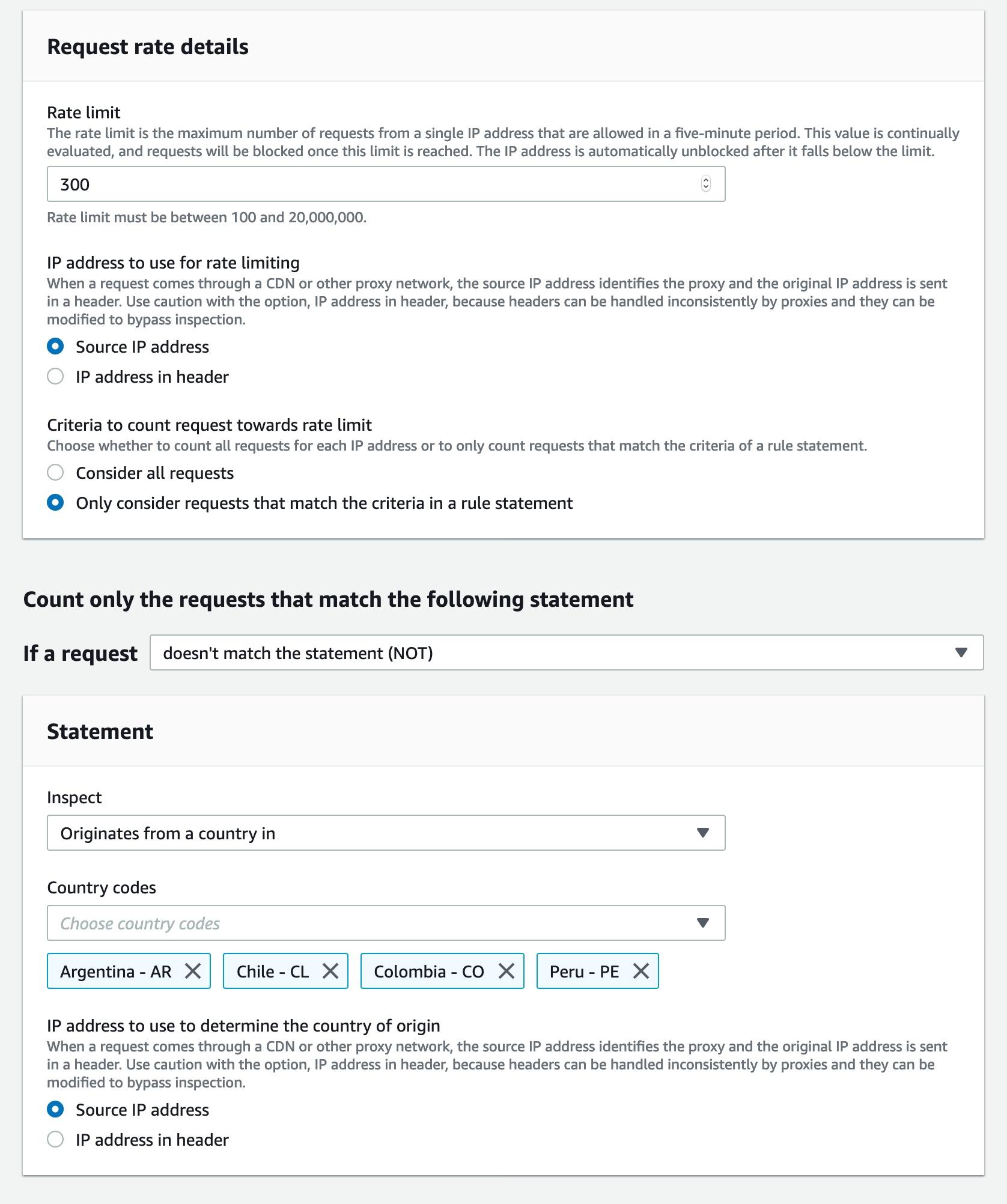

Também é possível configurar limites de taxa especificamente para países fora dos quais o tráfego é esperado:

Ou limitá-lo especificamente em alguns países onde os ataques são vistos, ou não espere tráfego.

Ou limitá-lo especificamente em alguns países onde os ataques são vistos, ou não espere tráfego.