Custom Threat Detection capabilities

Integração com sistemas de Security Information and Event Management (SIEM)

Infraestruturas híbridas, frequentemente utilizam um sistem SIEM para centralizar os eventos de múltiplas origens (on-premises/cloud) para analizar os eventos e configurar regras de detecção de incidentes com base nos diferentes casos de uso necessários para alcançar os objetivos de negócio.

Os principais provedores de soluções de SIEM do mercado contam com a capacidade de coletar dados na AWS (AWS CloudTrail, descobertas no AWS Security Hub, etc.).

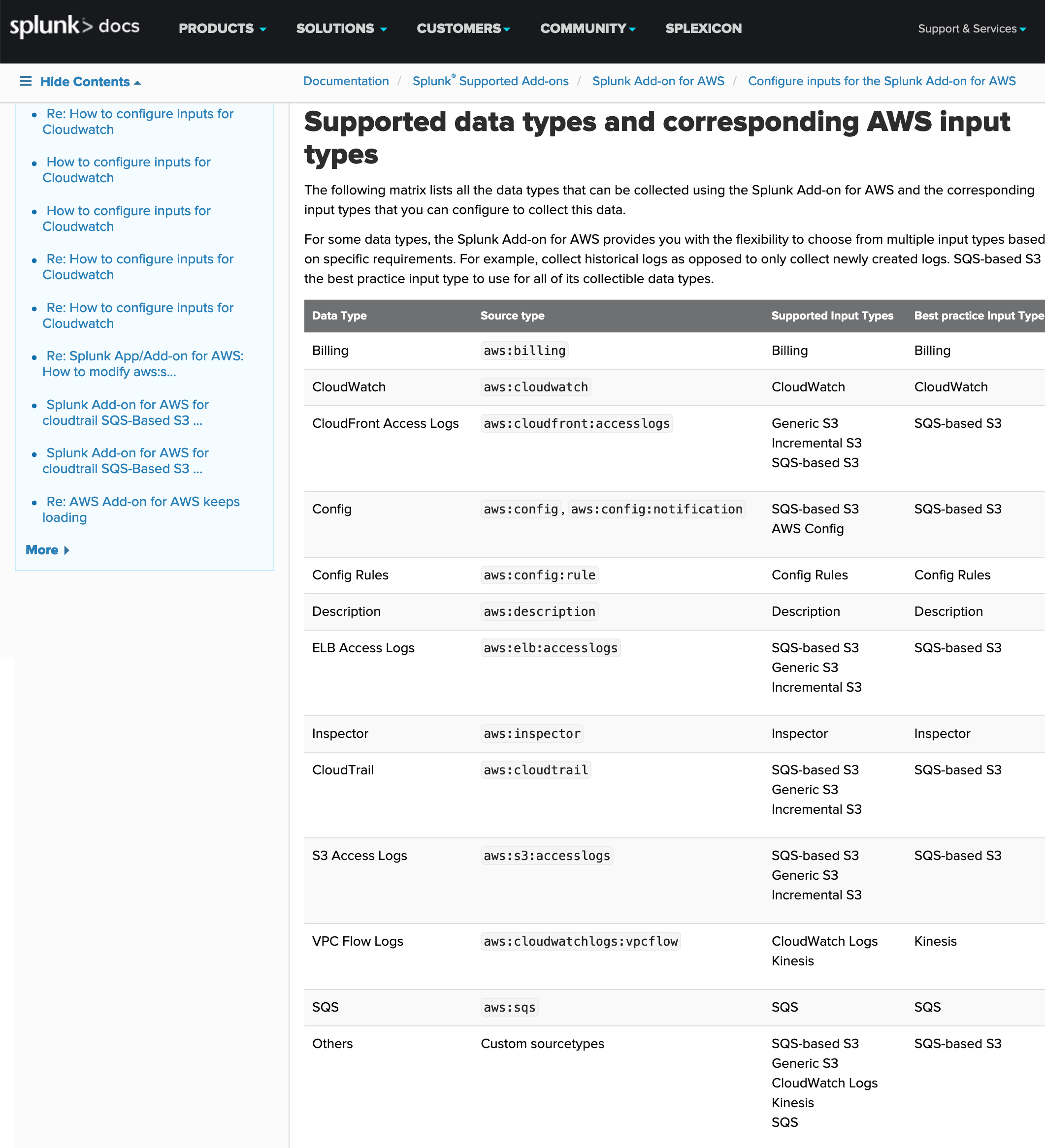

Splunk:

O Splunk conta com a capacidade de integrar logs da nuvem, como podemos ver na imagem a seguir extraída da documentação:

Documentação: Configure inputs for the Splunk Add-on for AWS.

Add-on no SplunkBase:

SplunkBase: Splunk Add-on for Amazon Web Services;

Documentação: Configure AWS services for the Splunk Add-on for AWS.

QuickStart Splunk Enterprise na AWS

QuickStart para implementação rápida de Splunk na AWS:

Implantação de Referência: Splunk Enterprise na AWS.

AWS Marketplace

O Splunk está dispnível no AWS Marketplace:

AWS Marketplace: Splunk Enterprise.

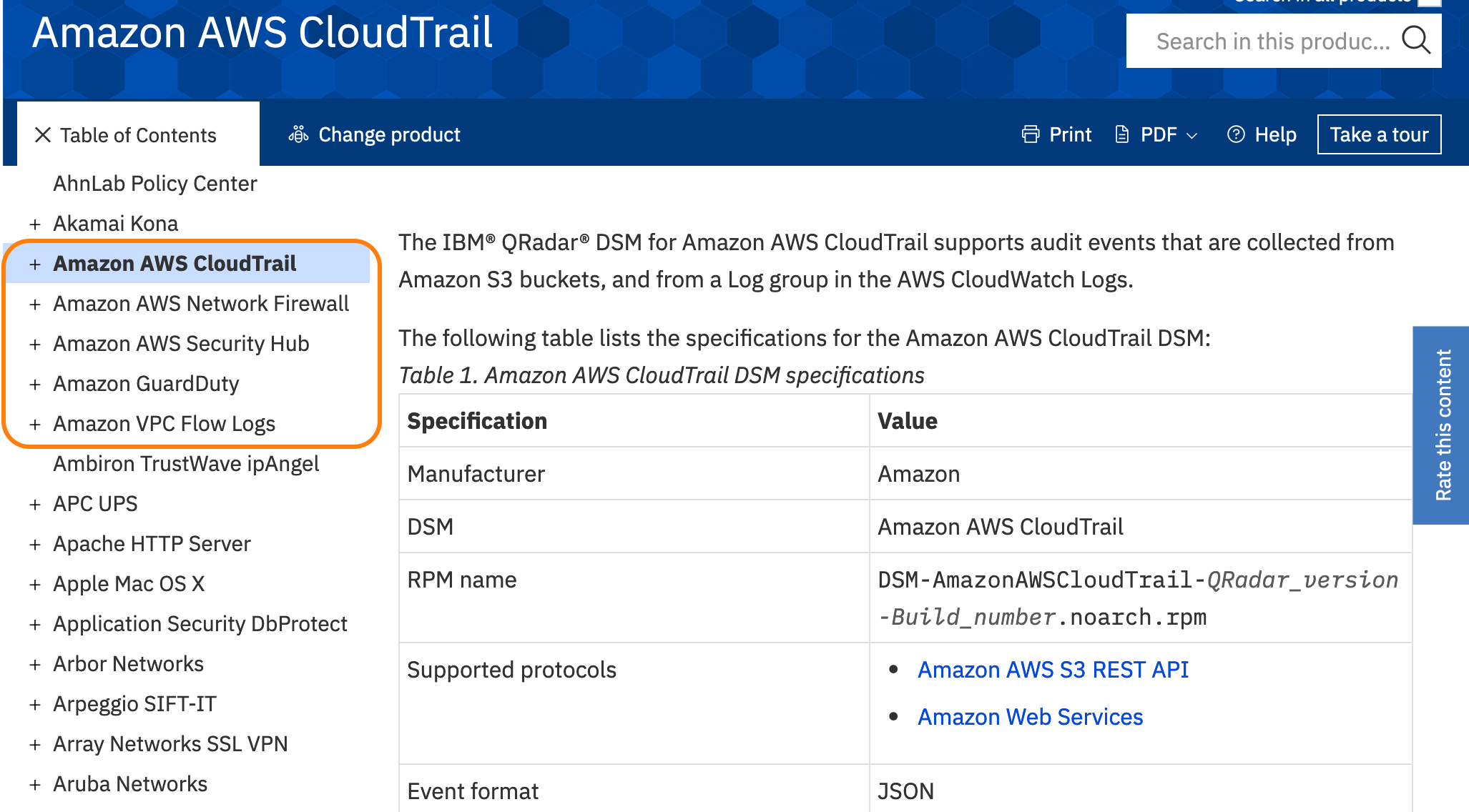

IBM Security QRadar:

QRadar conta com a capacidade de integrar logs da nuvem, como podemos ver na imagem a seguir extraída da documentação:

Documentação: QRadar DMS Configuration: AWS CloudTrail.

Extensões no X-Force Exchange / App Exchange:

AWS Marketplace

QRadar está disponível no AWS Marketplace na modalidade “Bring Your Own License” (BYOL):

IBM QRadar Security Intelligence Platform Console (BYOL).

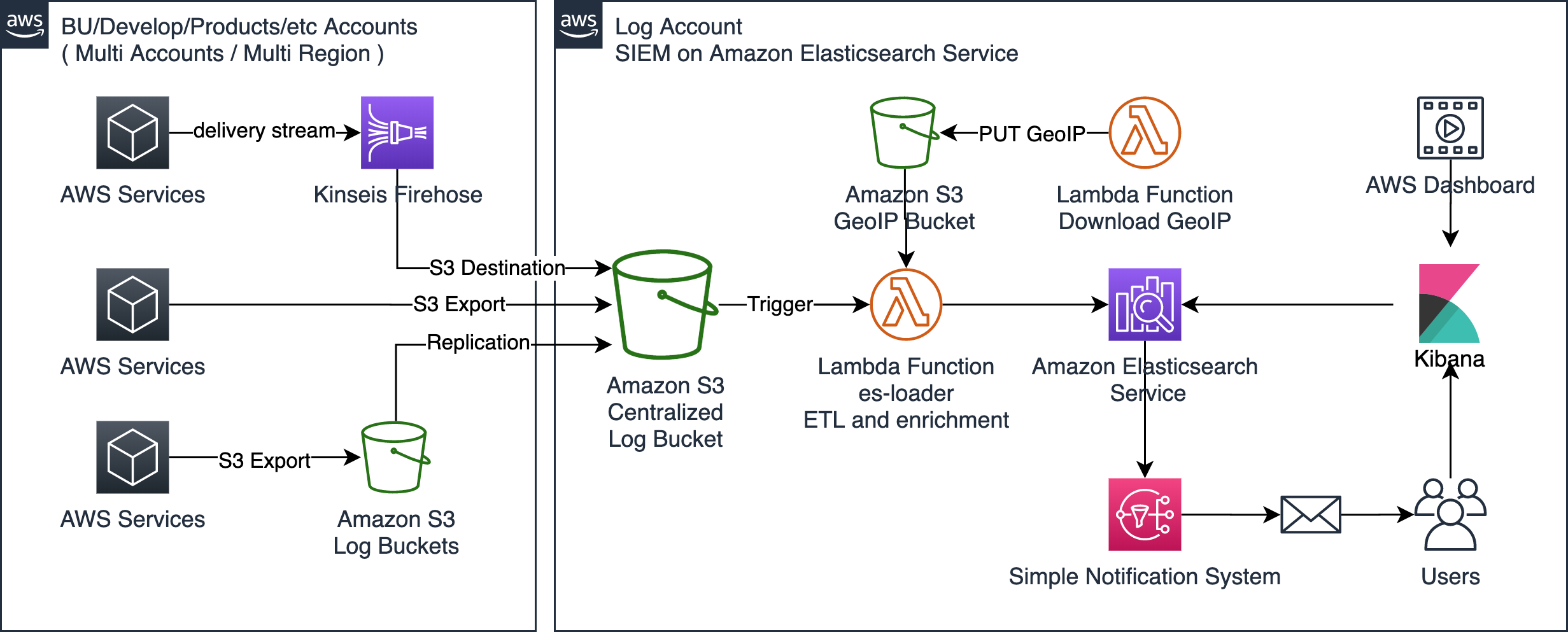

SIEM no Amazon ElasticSearch

Está disponível uma opção de SIEM baseado no Amazon ElasticSearch Service criado a partir de um AWS CloudFormation template:

Link para o aws-samples no github: SIEM on Amazon Elasticsearch Service.

Link para o aws-samples no github: SIEM on Amazon Elasticsearch Service.

Integração com sistemas de Security Orchestration, Automation and Response (SOAR)

De um modo semelhante aos SIEM, em infraestruturas híbridas, frequentemente são utilizados sistemas SOAR para coordenar a resposta automatizada aos incidentes.

As principais soluções de SOAR contam com integração ao AWS Security Hub, e com a AWS em geral para tomada de ações.

Splunk Phantom - Integração com o AWS Security hub

Palo Alto Networks: Cortex XSOAR - Integração com o Security hub

- Documentação: Configure AWS - Security Hub on Demisto.

IBM Security Resilient

- X-Force Exchange / App Exchange: Amazon AWS IAM Integration for SOAR.