Controle de tráfego de saída com o AWS Network Firewall ou Proxy e PrivateLink

Uma camada adicional de controle é a verificação do tráfego de saída (outbound VPC Traffic). Assim é possível entender se a comunição de saída das suas instâncias ocorre para onde é desejado e esperado. Por exemplo: conectar-se a um fornecedor de um sistema operacional ou aplicação para atualização (e não a partir de URLs/IPs maliciosos), ou a criação de túneis para acesso remoto.

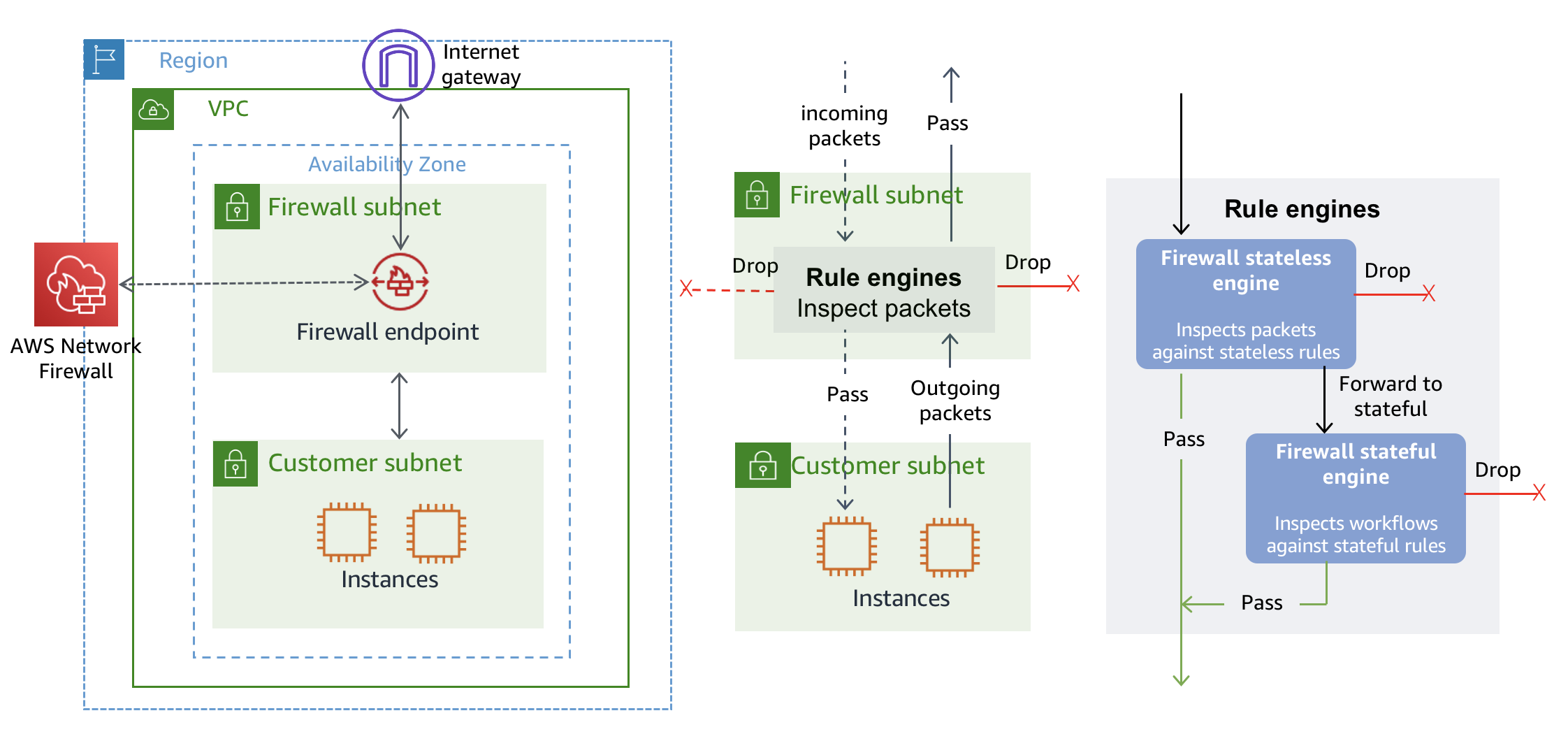

AWS Network Firewall

Para isto pode utilizar o AWS Network Firewall que é capaz de analizar o tráfego de entrada e de saída na camadas de 3 a 7. Mais informação neste blog post (em inglês): AWS Network Firewall – New Managed Firewall Service in VPC.

Também pode usar alguma das soluções de Next-gen Firewall/UTM disponíveis no AWS Marketplace

Se você tem um SIEM pode enviar os logs do next-gen firewall ou proxy para a detecção de shadow IT, e a configuração de outros alertas.

AWS PrivateLink

Utilize o AWS PrivateLink para estabelecer comunicações privadas com as VPCs de seus parceiros de negócio quando possível, para que o tráfego passe pela rede da AWS e não pela internet.

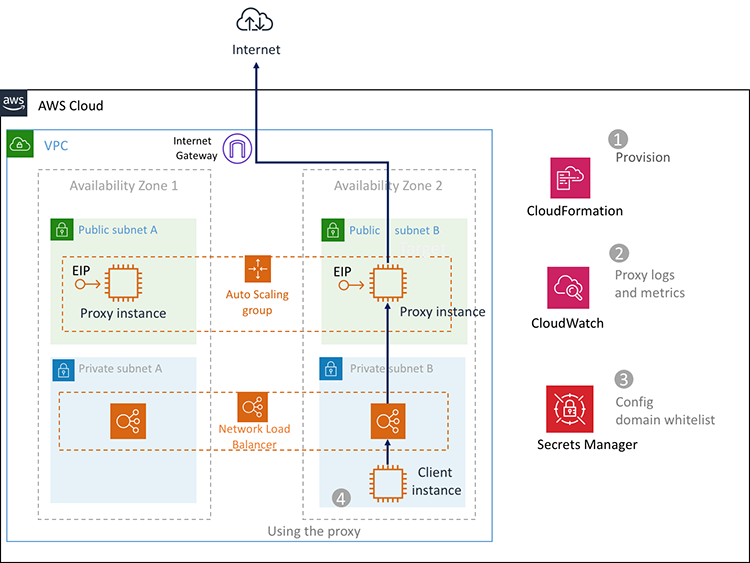

Implementando um proxy para o controle de tráfego de saída

O Blogpost a seguir (em inglês) explica como implementar um proxy (Squid) para filtrar o tráfego de saída e fornece um template de AWS CloudFormation para facilitar essa tarefa:

How to set up an outbound VPC proxy with domain whitelisting and content filtering

Definição de Preço

Definição de preço do AWS Network Firewall

Definição de preço do AWS PrivateLink