Segmentação de redes (VPCs) - Redes Públicas/Privadas

Diante de uma falha de segurança, a capacidade de escalar lateralmente, ou seja, a capacidade de aumentar a quantidade de recursos comprometidos, será determinada em parte pela visibilidade da rede que o atacante tiver, portanto, para a redução da área de impacto (Blast Radius) é vital separar suas aplicações em múltiplas redes usando Virtual Private Cloud (VPCs), expondo à internet em redes públicas apenas os recursos que precisam fornecer acesso ao público, e deixando os demais recursos, como bancos de dados, em redes privadas.

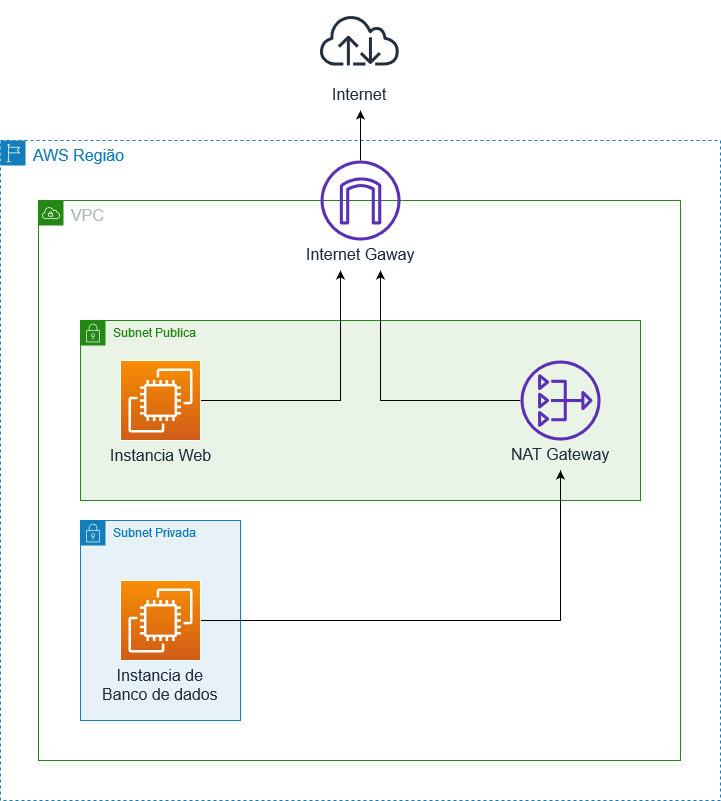

Se uma instância na sub-rede privada precisar se conectar à Internet para atualizar, pode-se utilizar um NAT Gateway, assim não precisando movê-la para uma sub-rede pública e dar a ela um IP público para acessar a internet.

Para conectar a VPC ao seu data center local utilize apenas VPN ou DirectConnect, assim protegendo seus dados em trânsito. É recomendado conectar somente as VPCs que precisam dessa conexão, simplificando sua administração de rede e aumentando sua segurança.

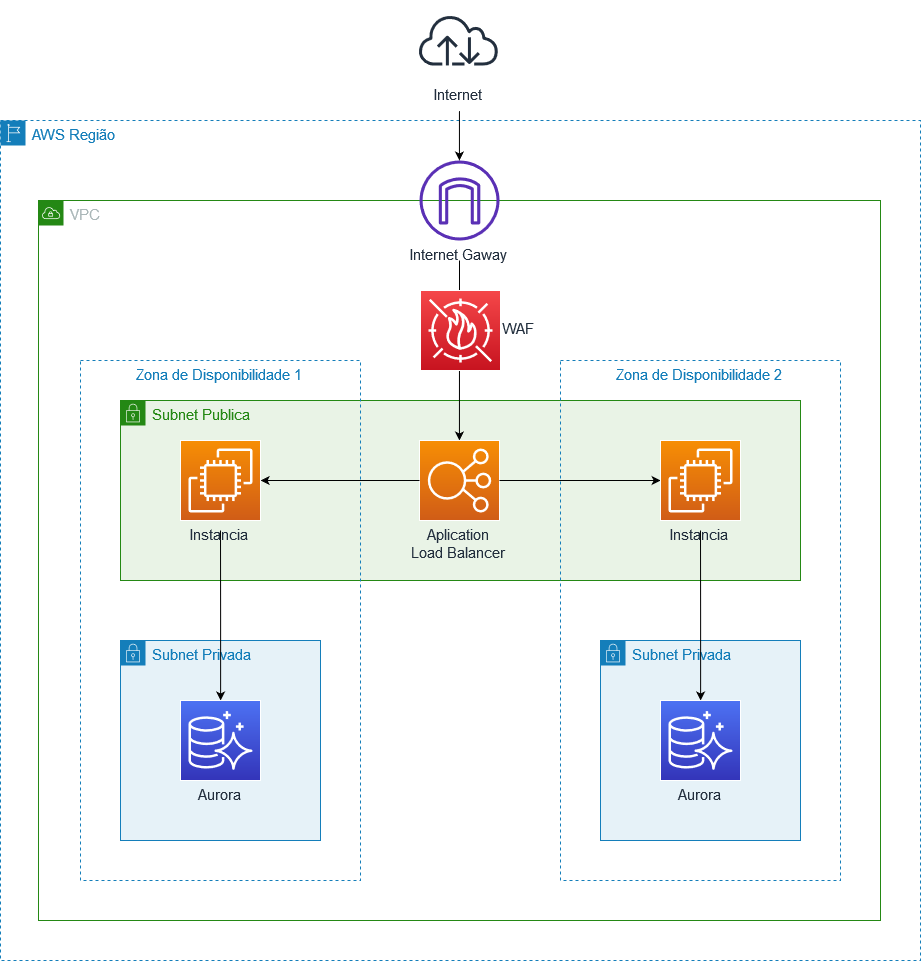

Exemplo de segmentação:

Aplicação web com um balanceador de carga e os bancos de dados (neste exemplo Amazon Aurora) em sub-redes privadas

Ao isolar as cargas em várias contas e vários VPCs, reduzimos o impacto potencial do ataque contendo ele a essa VPC.

Caso necessária a comunicação entre VPCs é possível estabelecer o VPC Peering, porem o ideal é manter o número de peerings mínimo para diminuir a visibilidade da rede caso ocorra um ataque.