Habilitar Amazon GuardDuty para detectar ameaças e automatizar ações de acordo com as descobertas

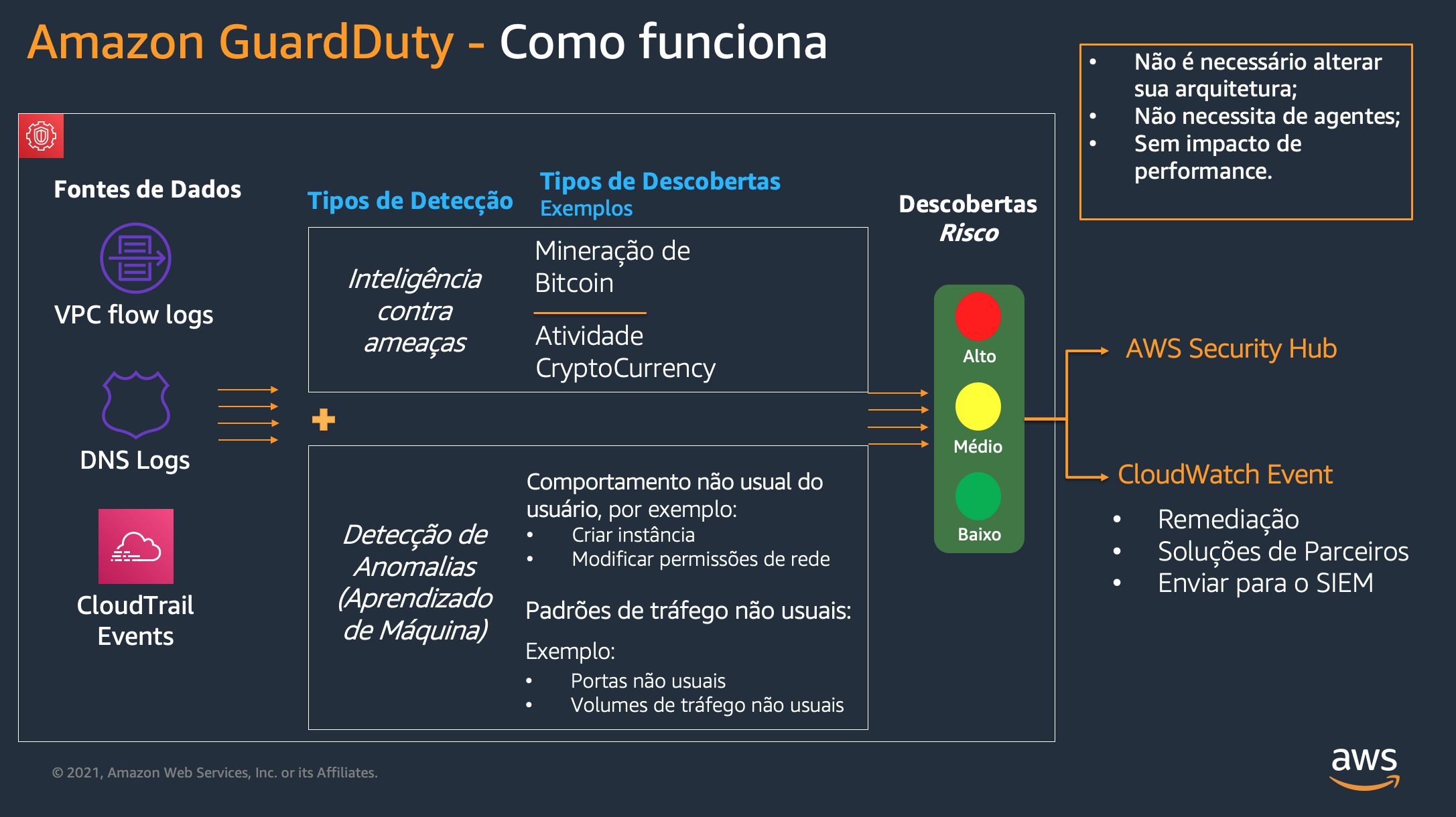

O Amazon GuardDuty é um serviço de detecção de ameaças que monitora continuamente atividades mal-intencionadas e comportamentos não autorizados. Protege suas contas, cargas de trabalho na AWS e dados armazenados no Amazon S3.

Ele monitora continuamente o comportamento mal intencionado ou não autorizado usando Aprendizado de Máquina (Machine Learning - ML). É habilitado com poucos cliques, sem a necessidade de agentes e sem impacto de performance no ambiente.

Pode ser habilitado por 30 dias sem custo e durante este período o serviço gera uma estimativa de custos.

O Guard Duty pode detectar:

-

Reconhecimento – Atividade de reconhecimento de supostos invasores, como atividades incomuns de API, varredura de portas dentro de uma VPC, padrões incomuns de solicitações de login com falha ou sondagem de porta não bloqueada por um IP mal-intencionado conhecido.

-

Comprometimento de instância – Atividade que sugere um comprometimento da instância, como: mineração de criptomoedas, malware usando algoritmos de geração de domínios (DGA), atividade de negação de serviço de saída, volume excepcionalmente alto de tráfego de rede, protocolos de rede incomuns, comunicação de saída de uma instância com um IP sabidamente mal-intencionado, credenciais temporárias do Amazon EC2 usadas por um endereço IP externo e exfiltração de dados usando DNS.

-

Comprometimento de conta – Padrões comuns indicativos de comprometimento de conta incluem chamadas de API de um local geográfico incomum ou de um proxy de anonimização, tentativas de desabilitar o registro em log do AWS CloudTrail, execuções incomuns de instâncias ou infraestruturas, implantações de infraestrutura em uma região incomum e chamadas de API de um endereço IP mal-intencionado conhecido.

-

Comprometimento de bucket – Atividade indicando um comprometimento de bucket, como padrões de acesso a dados suspeitos que indicam uso indevido de credenciais, atividade incomum da API do S3 de um host remoto, acesso não autorizado ao S3 de endereços IP mal-intencionados conhecidos e chamadas de API para recuperar dados em buckets do S3 de usuários que não tinham histórico anterior de acessar o bucket ou invocados a partir de um local incomum. O Amazon GuardDuty monitora e analisa continuamente eventos de dados do AWS CloudTrail S3 (por exemplo, GetObject, ListObjects, DeleteObject) para detectar atividades suspeitas em todos os buckets do Amazon S3.

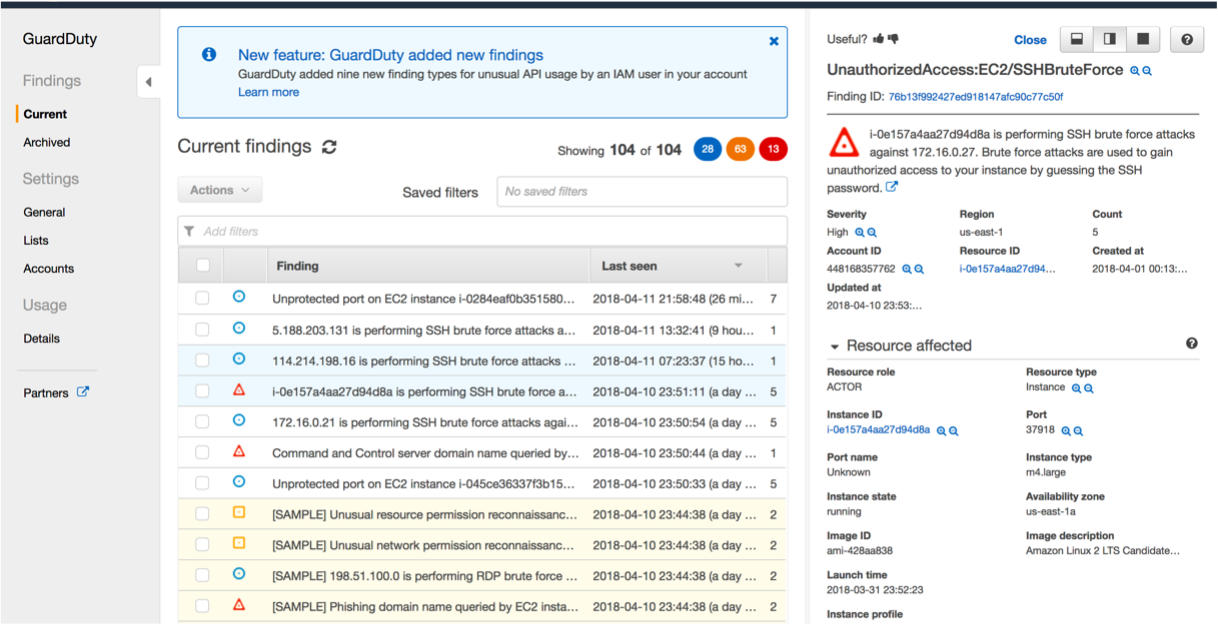

Aqui a interface do GuardDuty, onde é possível ver os alertas e classificá-los por severidade, além de ver os detalhes da ameaça detectada:

É recomendado configurar alertas via SNS para as ameaças críticas. Para isso pode-se utilizar o Amazon EventBridge, conforme explicado nesta documentação.

As descobertas do GuardDuty podem ser centralizadas em uma conta de Segurança por exemplo. A conta que irá centralizar as descobertas envia um convite para outra(s) conta(s).

As descobertas do GuardDuty também podem ser enviadas ao AWS Security Hub. Um painel centralizado para entendimento do seu estado de segurança e conformidade na AWS.

GuardDuty Mindmap

https://www.xmind.net/m/K3fmSB

Workshops

Definição de Preço

Definição de preço do Amazon GuardDuty.

O serviço conta com um período gratuito de 30 dias (free trial).

Também conta com uma página para verificar o uso atual e estimar o uso futuro.