Habilitar, centralizar e proteger os logs do AWS CloudTrail

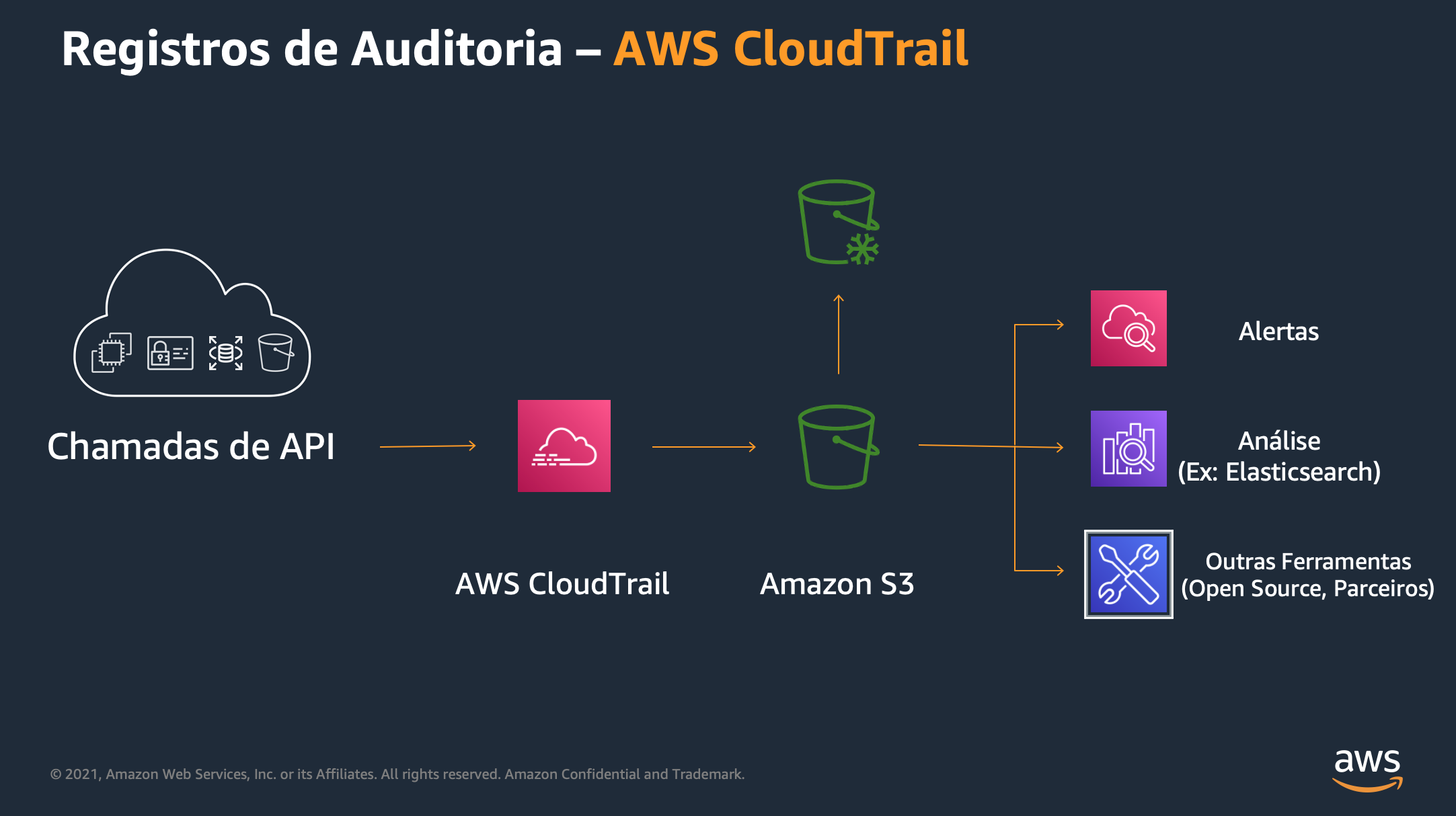

É recomendado utilizar os registros de auditoria do AWS CloudTrail para poder investigar incidentes, configurando-os para reter o período que sua política de segurança determina e também centralizá-los em uma conta de Logging para protegê-los de acesso malicioso. Se há uma única conta na AWS, controlar o acesso aos logs usando políticas do IAM.

AWS CloudTrail Mindmap

https://www.xmind.net/m/sY4HG3

Definição de Preço

Definição de Preço do AWS CloudTrail

As atividades de evento de gerenciamento registradas pelo AWS CloudTrail durante os últimos 90 dias podem ser visualizadas e pesquisadas gratuitamente por meio do console AWS CloudTrail ou usando o AWS CLI.

Por padrão o CloudTrail vem ativado mas, é uma boa prática sempre conferir se ele está ativo em todas as contas.

No caso de uma Organização com o AWS Organizations é possível criar uma SCP (Service Control Policy) e aplicar nas contas membro da organização. Nesta política é possível impedir as contas membro de desabilitarem o CloudTrail, nem mesmo o usuário root das contas membro conseguirá desabilitá-lo.